Hacker School aus Hamburg online zu Gast bei Würth IT in Bad Mergentheim

Am 07. und 08. November 2020 fand die erste Hacker School bei Würth IT in Bad Mergentheim statt. Vor über einem Jahr kam es bereits zu einem ersten Kontakt zwischen Würth IT und der Hacker School in Hamburg.

„Sind wirklich nur die Schulen für die digitale Bildung der heutigen Jugend ‚zuständig‘? Heutzutage surfen fast alle Kinder und Jugendlichen im Internet, spielen in der Freizeit am Computer und kommunizieren mit Freunden über das Smartphone. Sie sind tagtäglich Nutzende – nur wenige wissen jedoch, was dahinter steckt.“, so stellt die Hacker School sehr konkret die Frage, wie man gemeinsam die digitale Bildung Jugendlicher begleiten kann.

Mit ins Boot kam gleich zu Beginn der Zusammenarbeit mit der Hacker School Iris Lange-Schmalz, Jugendtechnikschule und Minthoch4 Südliches Taubertal, die über die beiden Organisationen und die Stadt Bad Mergentheim den potenziellen Teilnehmerkreis kennt und informierte. Das Interesse für die Hacker School war immens und die 20 Plätze waren schnell vergeben.

„Bei Würth IT ist Berufsorientierung in IT-Berufen schon immer ein wichtiges Thema“, so der Tenor von Karin Beier, Ausbildungsabteilung der Würth IT. Neben den klassischen schulischen Praktika und Besuch von Ausbildungsmessen sind IT-Camp, der jährliche GirlsDay und Veranstaltungen für die Hector-Akademie, das Informationstechnische Gymnasium Bad Mergentheim und die Duale Hochschule in Mosbach nur einige Aktivitäten, um den Beruf des Informatikers für junge Menschen greifbarer zu machen.

Das Programm für die Hacker School wurde gemeinsam von Auszubildenden und Ausbildern der Würth IT entwickelt. Die erste Session ging über die Themen HTML, CSS und JavaScript und ermöglichte den Teilnehmern bereits am zweiten Tag das Spiel Tic-Tac-Toe selbst zu entwickeln. Alles fand zu Hause am eigenen Schreibtisch statt, was so nicht geplant war. Eigentlich wäre die Hacker School vor Ort bei Würth IT auf dem Drillberg in Bad Mergentheim zu Besuch gewesen aber angesichts der Corona Pandemie wurde die Veranstaltung in ein Online-Format geändert. Die neue Lernumgebung und unterschiedliche Wissensstände waren in der Kürze der Zeit sicher eine Schwierigkeit die besondere Aufmerksamkeit bei den Inspirer (so der Begriff der Hacker School für die Betreuer) forderte.

Feedback der jungen Teilnehmer war: „Hat mir gut gefallen“, „..meinem Sohn hat es gut gefallen. Toll gemacht, zeitlich ganz schön lang“ so das Feedback einer Mutter oder ein weiterer Teilnehmer schrieb „der erste Tag hat viel Spaß gemacht, ich freue mich auf morgen“.

Diese Feedback und die Verbesserungsvorschläge motivieren uns natürlich, die Hacker School 2021 wieder in den Main-Tauber-Kreis zu holen und auch den vielen Jugendlichen, die auf der Warteliste standen eine Chance zu geben, das nächste Mal dabei zu sein.

Die Würth IT GmbH ist der globale IT-Dienstleister für die Würth-Gruppe. Sie übernimmt die führende Rolle bei der Entwicklung neuer Geschäftsmodelle und der Digitalisierung vorhandener Unternehmensprozesse. Auch für Unternehmen, die nicht zum Würth Konzern gehören, bietet die Würth IT ihre Dienstleistungen an. Zum Leistungsumfang der Würth IT gehören insbesondere SAP-Systeme, E-Business-Anwendungen, Service & Support, Tools zur Vertriebsunterstützung, drei Rechenzentren sowie die Würth Global Services (WGS) für Kommunikation, Zusammenarbeit und Sicherheit in der Würth-Gruppe. Die Würth IT GmbH beschäftigt mehr als 500 Mitarbeiter an Standorten in Deutschland, China und Indien.

Würth IT GmbH

Würthstraße 2

74676 Niedernhall

Telefon: +49 (7940) 930-0

Telefax: +49 (7940) 930-31000

http://wuerth-it.com

Ausbildung

Telefon: +49 (7940) 930-1013

Fax: +49 (7940) 930-31013

E-Mail: karin.beier@wuerth-it.com

![]()

VPSC statt VPN: Remote-Access auf einem neuen Sicherheitslevel

von Yakup Saygin, sayTEC

Die neue Technologie für Remote-Anbindungen namens VPSC (Virtual Protected Secure Communication) des Münchner Unternehmens sayTEC schafft in der Kombination von Server und Client-Komponente eine neue Sicherheitslösung für die Kommunikation zwischen Endgerät und Unternehmensnetzwerk. Sensible Daten können so auch im Home-Office oder bei externen Mitarbeitern effektiv gegen Cyberangriffe geschützt werden. Wir haben mit Yakup Saygin (sayTEC) gesprochen und ihn gebeten, für IT Finanzmagazin den Stand der Technik zusammenzufassen.

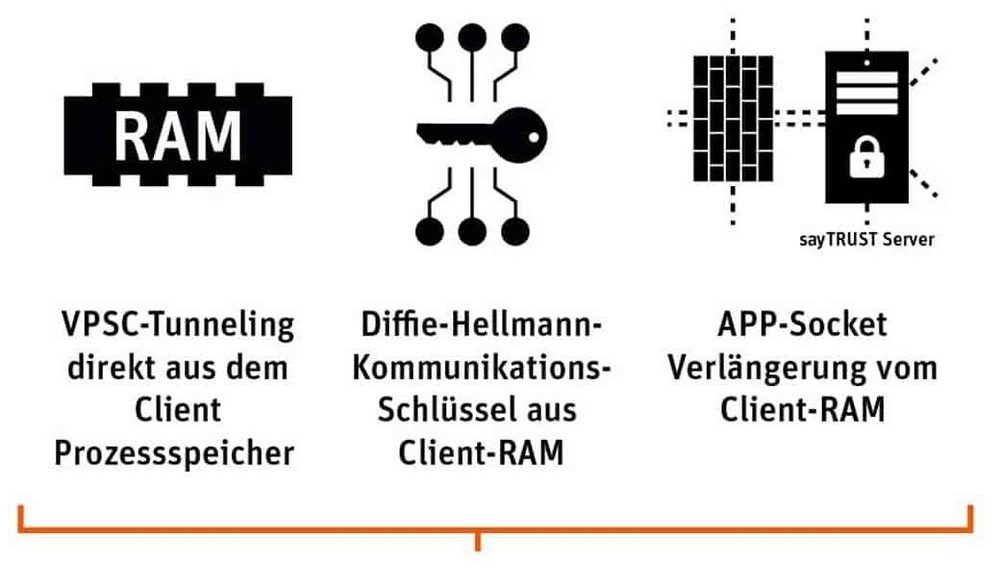

Die Client-Server-Kommunikation wird durch drei Sicherheitsblocks geschützt. Das Konzept trägt den Namen sayTRUST und umfasst eine 8-stufige ineinander verzahnte Sicherheitsarchitektur, welche den Netzwerkfernzugriff absichert. Die verschiedenen Barrieren bauen aufeinander auf und geben den Remote-Access nur dann frei, wenn sie alle durchlaufen wurden.

Sicherheitsblock 1: Persönliche Verifikation durch Biometrie und externen Mikroprozessor

In der regelmäßig besonders gefährdeten Umgebung des Remotegeräts setzt bereits vor der Aktivierung des Clients die erste Sicherheitsstufe an. Der Anwender nutzt zunächst ein externes Access-Device, etwa in Form eines biometrischen USB.

Yakup Saygin ist Vorstand für Forschung und Entwicklung bei sayTEC (Website). Saygin ist seit 20 Jahren in der IT tätig und seit 16 Jahren bei sayTEC. Der Diplom-Physiker hat an der Ludwig-Maximilians Universität München studiert.

“Gespeichert ist der Fingerabdruck des zugelassenen Nutzers dabei nicht zentral auf dem Server, sondern nur in dem jeweiligen Einzelgerät.“

Erst nach der Fingererkennung wird die USB-Einheit im Betriebssystem einsehbar sowie der AES-verschlüsselte Flash-Speicher freigegeben. Der User identifiziert sich in insgesamt vier Stufen mittels Biometrie, PIN, 256-Bit Laufwerksverschlüsselung und 2048-Bit Anwenderzertifikat. Letzteres, erstellt durch eine eigene Certificate Authority (CA) des Servers, sorgt dafür, dass gleich zu Anfang nur die erlaubten Anwendungen getunnelt werden. Die Authentifizierung erfolgt unabhängig von der PC-Plattform. Dies erlaubt der vom Computerspeicher selbstständig und damit spurenlos arbeitende USB-Mikrochip.

Sicherheitsblock 2: Defense in Depth

Doch bevor es zum Tunneling kommt, greift im zweiten Sicherheitsblock ein weiterer Schutzmechanismus. Vor der Kommunikation handeln Client und Server einen individuellen bisher unbekannten Diffie-Hellmann-Verbindungsschlüssel aus. Generiert aus dem Client-RAM wird dieser für die APP-Socket Verlängerung des Prozessspeichers eingesetzt. Folglich steuert der Prozessspeicher des Client-Rechners den Kommunikationsvorgang. Im Gegensatz zu bisherigen VPN-Technologien wird der Client-PC damit nicht Teil des geschützten Netzwerks. Das Endgerät erhält keine IP-Adresse von dem ihm zudem unbekannten Remote-Netzwerk. Die Konsequenz: Informationen aus diesem sind sowohl auf der Verbindungsroute als auch auf dem Client-Server unsichtbar und verbleiben auch nach Verbindungsende nicht zurück. Die Angriffsfläche für Cyber-Attacken von außen wird so deutlich minimiert, die vielfach von Hackern angewandte „Man-in-the-Middle-Methode“ sogar gänzlich unmöglich.

Sicherheitsblock 3: Serverbasierte Zugangskontrolle

Der dritte Sicherheitsblock schiebt sich unmittelbar vor den sensiblen Netzwerkbereich. Die CA signiert und überprüft das ausgehandelte Anwenderzertifikat des VPSC-Clients. Dann wird der Netzwerkzugang freigegeben und es können im Rahmen der Nutzerberechtigungen Daten und Anwendungen verwendet werden. Die Zugangsserver sind in verschiedenen Varianten erhältlich, die sich etwa nach Anzahl der VPST-Verbindungen von 25 bis unbegrenzt unterscheiden. Bei einigen Modellen sind auch eine Hochverfügbarkeitsoption und verschiedene Mobile-Device-Varianten vorhanden. Je nach Auswahl sind diese auch für spätere Upgrades kompatibel. Durch die flexible Komponentenwahl können die informationstechnologischen Anforderungen des jeweiligen Unternehmens besondere Berücksichtigung finden.

Zügige Implementierung, flexible Oberflächengestaltung

Die erhöhte Sicherheitsinfrastruktur verlangt weder die Installation einer Software noch einer virtuellen Netzwerkkarte auf dem Client-PC. Die USB-Komponente ermöglicht den flexiblen Einsatz verschiedener Endgeräte über Plug and Play. Unabhängig von Einsatzort und Zugriffsgerät bleibt die Bedienung über das einheitliche User Menu und einen Passwortmanager für Single Sign On (SSO) für den Anwender übersichtlich. Die Integration des VSPC ist damit sowohl technisch im Netzwerksystem als auch personell bei den Mitarbeitern zeitnah und mit relativ geringem Ressourceneinsatz möglich.

Digitale Arbeitsprozesse optimieren

Um den Workflow weiter zu verbessern, bringt das sayTrust Anwendermenü weitere Erweiterungen mit. Beim File Transfer und der Synchronisation startet das Programm Kopieraufträge reentrant. Kommt es zu einem Verbindungsabbruch, kann der Kopiervorgang an der letzten Stelle wieder aufgenommen werden.

“Vor allem von Vorteil, wenn große Dateien und Verzeichnisse bearbeitet und übertragen werden sollen.“

Außerdem können über ein Encryption Tool verschlüsselte Container eingebunden werden. Ein Frontend für virtuelle oder veröffentlichte Anwendungen und eine Integration für VoIP-Telefonie komplettieren die Arbeitsumgebung, die zentral durch den Administrator oder individuell durch den Anwender ausgestaltet werden kann. Berechtigungen können je nach Aufgabenbereich des einzelnen Mitarbeiters bestimmt werden und fügen sich so in die Personalstruktur von Home-Office, Außendienst bis hin zu verschiedenen Entwickler- und Arbeitsgruppen leicht ein.

IT-Sicherheit fit machen für zukünftige Herausforderungen

Wie in vielen Bereichen ist Prävention der beste Schutz. Einmal im Fokus eines Cyber-Angriffs, kann die dadurch bedingte Betriebsunterbrechung mehrere hunderttausend Euro täglich kosten. Auch nach einer Komplikation kann ein großer Teil der betroffenen Datenbestände häufig nicht wiederhergestellt werden.

“Und auch die Politik formuliert, wie etwa mit der DGSVO, stets neue und strengere Datenschutzanforderungen gegenüber Unternehmen.“

Eine wasserfeste IT-Sicherheitsstrategie ist damit über kurz oder lang unverzichtbar. Mit VPSC steht eine nachhaltige IT-Sicherheitslösung für Home-Office und externe Mitarbeit zur Verfügung, bei der sensible Daten stark geschützt und dabei schnell und intuitiv zugänglich sind.

SAYTEC AG

Wildermuthstraße 88

80993 München

Telefon: +49 (89) 578361-400

Telefax: +49 (89) 578361-499

http://www.saytec.eu

Head of Marketing

Telefon: +49 (89) 578361350

E-Mail: a.cihan@saytec.eu

![]()

Industry Survey 2020: ASM veröffentlicht Umfrageergebnisse

Auch wenn die Pandemie andere Branchen noch härter getroffen hat, stehen auch die Elektronikfertigungen rund um den Globus vor großen Herausforderungen. So verzeichneten 55 Prozent der befragten Unternehmen negative Folgen auf ihre Fertigung. 42 Prozent meldeten konkret Rückgänge der Produktivität.

Eine Lehre aus der Pandemiekrise: Resilienz stärken

Gefragt nach ihren mittelfristigen Planungen zeigt sich, dass die Unternehmen weltweit beginnen, gezielt die Resilienz ihrer Fertigungen zu stärken. Um künftig krisenfester produzieren zu können, setzen 75 Prozent der befragten Elektronikfertiger auf weitere Automatisierung. Zwei von drei Unternehmen planen, die Digitalisierung ihrer Fertigungen und Geschäftsprozesse voranzutreiben und dabei auch verstärkt in die Nutzung von Remote Services zu investieren. Ein weiteres interessantes Ergebnis: Jeder dritte der befragten Elektronikfertiger plant, seine Lieferanten und Technologiepartner künftig einem Assessment bezüglich der Covid-19-Vorsorgemaßnahmen zu unterziehen.

Von Lieferanten wird Online- und Remote-Kompetenz erwartet

Was Kommunikation und Services angeht, so erwarten die Elektronikfertiger künftig mehr als nur Videokonferenzen. Die große Mehrheit der Unternehmen sieht Bedarf für Onlinetrainings und leistungsstarke Remote Services, um effizienter betreut und in künftigen Krisen besser gewappnet zu sein.

Die Umfrageergebnisse im Detail

Die Ergebnisse des „Industry Survey Report – Learning from Covid-19“ sind in einem Report zusammengefasst. ASM stellt Interessenten diesen Report kostenfrei unter folgender Adresse zur Verfügung: https://www.asm-smt.com/de/be-resilient/

Über das Geschäftssegment SMT Solutions der ASM Pacific Technology

Der Auftrag des Geschäftssegments SMT Solutions im Konzern ASM Pacific Technology (ASMPT) ist der Support, die Implementierung und die Realisierung der SMT Smart Factory bei Elektronikfertigern weltweit.

ASM Lösungen wie die SIPLACE Placement Systems und die DEK Printing Solutions unterstützen auf Linien- und Fabrikebene mit Hardware, Software und Services die Vernetzung, Optimierung und Automatisierung von zentralen Workflows und erlauben Elektronikfertigern somit den schrittweisen Übergang zur Smart SMT Factory mit dramatischen Verbesserungen bei Kennzahlen/KPIs für Produktivität, Flexibilität und Qualität.

Zentrales Strategieelement bei ASM ist die enge Zusammenarbeit mit Kunden und Partnern. So initiierte ASM das SMT Smart Network als globales Kompetenznetzwerk für den aktiven Erfahrungsaustausch von Smart Champions. ASM ist Mitgründer des Joint Venture ADAMOS zur Entwicklung einer IIoT-Plattform für produzierende Unternehmen und etabliert gemeinsam mit anderen SMT-Herstellern den offenen Standard HERMES als SMEMA-Nachfolger für die M2M-Kommunikation in SMT-Linien.

Mehr Informationen zu ASM finden Sie auf www.asm-smt.com.

ASMPT (HKEX stock code: 0522) mit Hauptsitz in Singapur bietet als globaler Technologie- und Marktführer führende Lösungen und Materialien für die Halbleiter-Montage- und Verpackungsindustrie. Die SMT-Lösungen werden in einer Vielzahl von Branchen eingesetzt, darunter Elektronik, Mobilkommunikation, Automobilindustrie, Industrie und LED. Die kontinuierlichen Investitionen des Unternehmens in Forschung und Entwicklung tragen dazu bei, seinen Kunden innovative und kosteneffiziente Lösungen und Systeme anzubieten, mit denen sie eine höhere Produktivität, höhere Zuverlässigkeit und verbesserte Qualität erreichen können.

Mehr Informationen zu ASMPT finden Sie auf www.asmpacific.com.

ASMPT GmbH & Co. KG

Rupert-Mayer-Straße 48

81379 München

Telefon: +49 89 20800-26439

http://smt.asmpt.com

Marketing / Communication Global

Telefon: +49 89 20800-26439

E-Mail: susanne.oswald@asmpt.com

HighTech communications GmbH

Telefon: +49 (89) 500778-10

E-Mail: b.ostermeier@htcm.de

![]()

MES und Sicherheit

Dies ist legitim; denn Datensicherheit und -integrität sind für Führungskräfte ein wichtiger Aspekt, selbst wenn ihr ursprüngliches strategisches Ziel darin besteht, die Wertschöpfungskette so auszurichten, dass das Unternehmen auf die neue industrielle Revolution vorbereitet ist.

Warum ist Sicherheit also ein wichtiger Aspekt? Die Industrie 4.0 schafft einen Mehrwert vor allem durch stark vernetzte "intelligente" Systeme, die über Netzwerke miteinander kommunizieren und die Erfassung, Verarbeitung und Übertragung großer Datenmengen zwischen Bereichen und Instanzen ermöglichen. Auf diese Weise werden intelligente Informationen erzeugt, die zu gewünschten automatisierten Abläufen und verbesserter vollautomatischen oder teil-automatischen Entscheidungsfindung beitragen. Dadurch wird über die gesamte Produkt- oder Dienstleistungslieferkette hinweg der erwünschte Nutzen erzielt, indem datenbasiertes Wissen für Entscheidungen herangezogen wird, um so eine verbesserte Effizienz, geringere Kosten und schnellere Geschäftsergebnisse zu erreichen.

Die eigentliche Aufgabe von Industrie 4.0, die auf Hyperkonnektivität aufbaut, ist zugleich auch der Grund dafür, weshalb sie zum Ziel von Angriffen werden kann. Jedes neue Gerät oder jeder neue Nutzer mit Zugang zum System, das als solches vielschichtige Systeme, Geräte und zahlreiche Anwender umfasst, die ständig über das Internet oder lokal über Netzwerke interagieren, kann eine potentielle Bedrohung hervorrufen. Dadurch wird die Herstellung der Gesamtsicherheit des Systems entlang der Wertschöpfungskette zu einer großen Herausforderung und einem immer wichtigeren Bestandteil der Datensicherheit, da der Vernetzungsgrad und die Datenmenge innerhalb der Wertschöpfungskette künftig weiter ansteigen werden.

Hinzu kommt die Tatsache, dass die Konnektivität zwischen IT-Anwendungen, -Equipment und -Geräten heute zwar keine so große Herausforderung darstellt wie noch vor zehn Jahren, die Gewährleistung der Systemsicherheit nach der Anbindung aus der Perspektive eines Datenschutzverstoßes bei der aktuellen technologischen Landschaft jedoch eine völlig neue Dimension bedeutet. So sind die Tools zur Umsetzung von Industrie 4.0 zwar bereits verfügbar, die erforderliche Sicherheitsinfrastruktur, wie z.B. einheitliche und klar definierte Richtlinien, branchenspezifische Sicherheitsprotokolle und grundlegende Sicherheitsmaßnahmen, wie Zugriffskontrolle, sind jedoch noch immer nicht ausgereift. Tatsächlich könnte es sogar einige Jahre dauern, bis das gewünschte Sicherheitsniveau erreicht ist, welches mit dem Niveau der Konnektivität vergleichbar ist.

Der Verlust sensibler Informationen bspw. Rezepturen, urheberrechtlich geschütztes geistiges Eigentum rund um das Design bestehender oder neuer Produkte, der Verlust sensibler Kundendaten oder der Systemkontrolle aufgrund von Malware-Angriffen sowie Datenverlust durch unberechtigten Zugriff – all dies stellt insbesondere für produzierende Unternehmen eine ernste existenzielle Gefährdung dar. Diese Verletzungen können Schäden verursachen, die über die eigentlichen rein finanziellen Verluste des Angriffs selbst weit hinausgehen. So können unter Umständen der Markenname und das Image eines Unternehmens ruiniert werden, was irreparable und unumkehrbare Schäden in seiner gesamten Wertschöpfungskette nach sich zieht. Jedes Unternehmen, das einen öffentlich bekannt gewordenen Cyber-Angriff erlebt hat, wird nur schwer seinen Kundenstamm aufrechterhalten können, vor allem dann, wenn die betroffenen Daten einen besonders sensiblen Charakter aufweisen.

Diese Problematik ist für Unternehmen offensichtlich und umfasst u.a. mögliche Kompromisse in Bezug auf Datensicherheit, welche notwendig sind, um die Umsetzung von Industrie 4.0 zu fördern. Das Risiko für die Datensicherheit und -integrität muss allerdings nicht zwingend hoch sein und die Sicherheit muss nicht geopfert werden, um Industrie 4.0 schnell in der Praxis umzusetzen. Mit der richtigen Vorgehensweise kann ein Industrie-4.0-Implementierungsprojekt gegen mögliche Cyber-Angriffe und andere Sicherheitsverletzungen unempfindlich gemacht werden. Wichtig ist, die Sicherheit bereits vor der geplanten Einrichtung zu berücksichtigen und keine kurzfristigen Erfolge gegenüber langfristiger Sicherheit zu priorisieren; darauf werden wir später noch genauer eingehen.

Lesen Sie den kompletten Blog-Beitrag zu diesem Thema hier.

Critical Manufacturing bietet innovative Softwaretechnologie und Dienstleistungen zum Betrieb der modernsten Fertigungen weltweit. Das Manufacturing Execution System (MES) der neuesten Generation steht im Zentrum von Industrie 4.0 durch die weitreichenden Möglichkeiten zur Integration, Mobile Anwendung, Konnektivität sowie logischer Dezentralisation. Das umfassende und durchgängige System erhöht die Performance, Kontrolle und Qualität in komplexen Fertigungsorganisationen.

Das Unternehmen ist Teil der Critical Group, einer 1998 gegründeten private Firmengruppe, die IT-Lösungen für geschäftskritische Anwendungen anbietet.

Für mehr Informationen besuchen Sie unsere Website www.criticalmanufacturing.de oder kontaktieren Sie uns unter kontakt@criticalmanufacturing.de.

Critical Manufacturing Deutschland GmbH

Maria-Reiche-Str. 1

01109 Dresden

Telefon: +49 (351) 4188-0639

Telefax: +49 (35205) 120020

http://www.criticalmanufacturing.de

Managing Director / Geschäftsführer

Telefon: +49 (351) 41880639

E-Mail: Tom.Bednarz@criticalmanufacturing.de

![]()

„Wer datenbasiert baut, baut termin- und kosteneffizient.“

- ● McKinsey-Studie bestätigt Digitalisierungs-Aufschwung am Bau durch Corona.

● Zausinger CDO Breyer schreibt datenbasierten Prozessen entscheidenden Wettbewerbsvorteil zu.

● Capmo Geschäftsführer Christ sieht Schlüssel für erfolgreichen Change Prozess in Benutzerfreundlichkeit und Kundenservice.

Erst kürzlich hat eine Studie der Unternehmensberatung McKinsey wieder bestätigt: Die Corona-Krise hat der Digitalisierung in der Bau- und Immobilienwirtschaft zu einem Aufschwung verholfen. Immer mehr Unternehmen integrieren digitale Prozesse in die internen Strukturen. Und generieren dabei ganz nebenbei immense Mengen an Daten. "Diese Daten gilt es nun zu nutzen", so Dr.-Ing. Patrick Christ, Geschäftsführer von Capmo. "Denn wer datenbasiert arbeitet, kann Schwachstellen erkennen und seine Prozesse kontinuierlich verbessern." Das Münchner Startup Capmo macht datenbasiertes Bauen mit einer Software für Smartphone und PC möglich.

Auf Europas Baustellen dominieren nach wie vor analoge Prozesse, wiederkehrende Fehler und mangelhafte Zusammenarbeit den Arbeitsalltag. 80% der Bauprojekte werden als Folge dessen zu teuer, 60% zu spät fertig gestellt. Darüber hinaus produziert die Bauindustrie über 50% des globalen Abfalls. "Datenbasiertes Bauen ist ein Weg, um diese Probleme zu lösen", so Christ. "Die Baubranche produziert täglich gigantische Mengen an Daten. Anders als in beispielsweise der Finanzbranche oder der Automobilindustrie werden diese Daten jedoch noch nicht genutzt."

Mit seinem Baustartup Capmo, das er 2018 zusammen mit 3 weiteren IT-Experten gegründet hat, will Christ dieses Problem angehen. "Aktuell werden die Daten am Bau meist unstrukturiert in Form von händischen Notizen oder E-Mails aufgenommen. Diese zu analysieren ist schlichtweg unmöglich", erklärt Christ. "Mit Capmo ermöglichen wir deshalb eine strukturierte Datenaufnahme, die eine Analyse und Optimierung von Prozessen zulässt." Indem Abläufe digitalisiert würden, könnten einzelne Arbeitsschritte optimiert und Verbesserungspotenziale in der Prozesskette erkannt werden. "Viele Unternehmen machen immer die gleichen Fehler, ohne zu wissen, woran es hakt", so Christ. "Mit datenbasierten Prozessen kann das nicht passieren. Unternehmen sehen beispielsweise, ob einzelne Partner immer wieder Probleme bereiten oder Projekte regelmäßig durch bestimmte Arbeitsschritte behindert werden. So sieht der Verantwortliche rechtzeitig, wo er eingreifen muss um das Projekt zeit- und kosteneffizient abschließen zu können."

Eine Firma, die die datenbasierte Arbeitsweise mit Capmo schon erfolgreich im eigenen Unternehmen etabliert hat, ist die Zausinger Gmbh & Co. KG. Das Unternehmen mit Sitz in München ist an komplexen Großprojekten wie dem Münchner Olympiapark oder dem Münchner Flughafen beteiligt. CDO Rene Breyer sieht in der Steuerung von Bauvorhaben anhand von Projektdaten das Potenzial, Prozesse zu strukturieren und sich so einen Wettbewerbsvorteil zu sichern: "Bevor wir mit Capmo gearbeitet haben, haben wir uns vorwiegend an Finanz-KPIs orientiert. Mit den Projektdaten erhalten wir eine völlig neue Art der Information, die uns bei der Entscheidungsfindung helfen kann", so Breyer. "Zu wissen, wie es auf der Baustelle läuft gibt uns die Möglichkeit frühzeitig einzugreifen, Lösungen zu finden und unsere Prozesse langfristig zu verbessern." Laut dem Zausinger-CDO profitiere nicht nur der Auftragnehmer von der datenbasierten Arbeitsweise. "Mit digitalen Tools kann ich zeit- und kosteneffizient bauen. Das kann nur im Interesse des Bauherrn sein."

Um die Bau- und Immobilienbranche an die datenbasierte Arbeitsweise heranzuführen, setzt das Baustartup Capmo auf Benutzerfreundlichkeit und Kundenservice. "Viele Unternehmen verzichten aktuell auf die strukturierte Datenaufnahme, weil sie zu kompliziert und umständlich ist. Dafür ist am Bau einfach keine Zeit", so Capmo-Geschäftsführer Christ. "Wir bieten mit unserer Software daher eine einfach Lösung, die ohne zusätzlichen Aufwand einen direkten Mehrwert bietet. Darüber hinaus stellen wir jedem Kunden einen persönlichen Ansprechpartner an die Seite, der den Digitalisierungsprozess begleitet."

Mit dieser Philosophie konnte das Münchner Startup nach knapp 2,5 Jahren Firmengeschichte schon über 2000 Nutzer von seiner Software überzeugen. Laut der jüngsten Kundenumfrage von Capmo sparen Bauleiter durchschnittlich 60% Zeit und 60% Papier mit der SaaS-Software. "Die Erfolge unserer Kunden zeigen, was standardisierte Abläufe und datenbasierte Prozesse bewirken können", so Christ. "Wenn die Branche sich dieser Arbeitsweise öffent, können Ressourcen gespart und Bauprojekte im Zeit- und Kostenrahmen fertiggestellt werden."

Capmo ist die ganzheitliche Software für Unternehmen der Bauindustrie. Mit der cloud-basierten Lösung können Architekten, Bauleiter, Ingenieure Bau-und Subunternehmer sämtliche Prozesse auf der Baustelle sowie im Büro digital erfassen, steuern und koordinieren. Mit verknüpfter Mobile und Web App ermöglicht Capmo eine reibungslose Zusammenarbeit in Echtzeit und liefert datenbasierte Handlungsempfehlungen für effizientes und ressourcensparendes Bauen. Das moderne Baustellen-Betriebssystem befreit Fachleute am Bau von lästigem Papierkram sowie administrativen Aufgaben, sodass diese sich auf die wichtigen Dinge und den erfolgreichen Abschluss ihres Projekts konzentrieren können.

Der Software-Anbieter mit Sitz München wurde 2018 von den CDTM-Absolventen Dr.-Ing. Patrick Christ, Florian Biller, Florian Ettlinger und Sebastian Schlecht gegründet. Mehrere hundert Kunden in Europa bauen bereits auf die digitale Lösung von Capmo und setzen mit der Software weit über 5000 Projekte datenbasiert um.

Capmo GmbH

Sonnenstraße 15

80331 München

Telefon: +49 (89) 21540420

http://www.capmo.de

E-Mail: johanna.boellmann@capmo.de

![]()

Assassin’s Creed® Valhalla: Crossmedia-Kampagne von Studio71 mit Youtube-Stars gestartet

Assassin’s Creed Valhalla wird am 10. November 2020 für die breite Gaming-Community zugänglich. Zur Bewerbung des neuesten Teils der erfolgreichen Franchise hat Studio71 vier außergewöhnliche Werbespots mit vier YouTube-Stars produziert. Die beliebten Influencer Luca, El Margo, Younes Jones und Jessabelle Kiko schlüpfen in ihren jeweiligen Clips in unterschiedliche Rollen, um den Kampagnen-Claim #LikeAViking sowie verschiedene Game-Features auf überraschende Weise und mit einem Augenzwinkern zu interpretieren. Sie bewegen sich in einer normalen Alltagssituation, aus der sich plötzlich ein Problem für sie entwickelt … Doch nach einem Stoß ins Horn lösen sie die Herausforderung auf typische Wikinger-Art!

Sebastian Romanus, Geschäftsführer von Studio71, zur Kampagne: „In die neuesten Spots für Ubisoft haben wir bewusst Influencer in die Figuren der Game-Charaktere eintauchen lassen. Damit gewährleisten wir, dass dieses klassische Werbeformat optimal auf YouTube funktioniert, wenn wir es über eine TrueView-Kampagne zielgerichtet an die jeweiligen Communities aussteuern. Mit der passgenauen Besetzung der Social-Media-Stars, denen man in jeder Sekunde ihre Spielfreude ansieht, der hochwertigen Produktion und dem viralen Potenzial, schaffen wir bei den Followern die Basis für eine starke Performance der Werbeclips und eine erfolgreiche Kampagne.“

Die vier rund 60-sekündigen Clips wurden für den Einsatz im deutschen YouTube-Kanal konzipiert und in TV-Qualität produziert. Abgerundet wird die Kampagne durch flankierende Instagram-Stories der mitwirkenden Social-Media-Stars sowie einen Co-Branded TV-Spot, der auf Sendern der Seven.One Entertainment Group (ProSieben, ProSieben MAXX, Kabel Eins) ausgestrahlt wird und auf die Clips der vier Influencer hinweist. Die Kampagne läuft bis Ende November 2020.

Hier geht’s zu den Influencer-Werbeclips der Kampagne #LikeAViking:

- El Margo: https://youtu.be/Bn0nvQ2j5Eg

- Jessabelle Kiko: https://youtu.be/YYi780ZM0nM

- Luca: https://youtu.be/Y0IGHT2N-7g

- Younes Jones: https://youtu.be/vqymEUVVJ_U

Assassin’s Creed Valhalla erzählt die epische Geschichte von Eivor, einem gefürchteten Wikingerkrieger, aufgewachsen mit Legenden von Schlachten und Ruhm. In einer mitreißenden Wikinger-Erfahrung erkunden Spieler eine mysteriöse, aber auch wunderschöne offene Spielwelt vor der brutalen Kulisse von England in seinem dunkelsten Zeitalter. Dank zahlreicher neuer Features plündern und brandschatzen Spieler, lassen ihre Siedlungen wachsen und weiten ihre politische Macht stetig aus, um sich einen Platz unter den Göttern Walhallas zu verdienen.

Assassin’s Creed Valhalla wird am 10. November 2020 weltweit auf Xbox Series X, Xbox Series S, Xbox One, PlayStation®4, dem Epic Games Store und Ubisoft Store auf Windows PC sowie auf UPLAY+**, dem Abo-Service von Ubisoft, sowie für Stadia veröffentlicht. Assassin’s Creed Valhalla wird auf PlayStation®5 zeitgleich mit der Markteinführung der Konsole ab 12. November 2020 erscheinen. ***

Weitere Informationen zuAssassin’s Creed Valhallagibt es unter: www.assassinscreed.com

Alle Angebote zuAssassin’s Creed Valhallaim Ubisoft Store unter: https://store.ubi.com/de/home

About Assassin’s Creed

Since it first launched in 2007, the Assassin’s Creed series has sold more than 140 million games worldwide. The franchise is now established as one of the best-selling series in video game history. Recognized for having some of the richest, most engrossing storytelling in the industry, Assassin’s Creed transcends video games, branching out into numerous other entertainment media.

**14,99€ pro Monat. Kann jederzeit gekündigt werden. Die Gold- und Ultimate Editionen werden im Rahmen eines UPLAY+ Abonnements erhältlich sein. Weitere Informationen unter uplayplus.com.

***Spieler, dieAssassin’sCreedValhallaauf XboxOneoder PlayStation®4 erwerben, können ihr Spiel ohne zusätzliche Kosten auf die nächste Generation (Xbox Series X, Xbox Series S oder PlayStation®5) aufrüsten.Assassin’sCreedValhallanutzt dieSmartDelivery-Technologie – kaufen Sie das Spiel einmal und spielen Sie es entweder auf der XboxOne, der Xbox Serie X, oder Xbox Series S, wenn sowohl die Konsole als auch diese Version vonAssassin’sCreedValhallaverfügbar sind.Assassin’sCreedValhallaPlayStation®4 auf Blu-Ray™ bietet Zugriff auf die entsprechende Digital-Version für PlayStation®5 ohne zusätzliche Kosten, sofern verfügbar. Erfordert eine PlayStation®5 oder eine PlayStation®5 Digital Edition, die Spiel-Disc (falls sie auf Blu-Ray™ erworben wurde) muss zum Abspielen im PlayStation®5 Laufwerk eingelegt bleiben, eine PlayStation® Network-Registrierung, zusätzlichen Speicherplatz und eine Breitband-Internetverbindung.EskönnenGebührenfürdie Bandbreitennutzunganfallen.

Über Studio71

Studio71 ist die global führende Digital Media und Entertainment Company, bei der Creators im Mittelpunkt stehen. Das Unternehmen ist spezialisiert auf Branded Content, Original Productions, Content Distribution, Influencer Products und Creator Management. Studio71 ist Teil von Red Arrow Studios, einem Unternehmen der ProSiebenSat.1 Media SE und generiert weltweit rund zehn Milliarden Video Views auf YouTube im Monat. Als Marktführer im deutschsprachigen Raum distribuiert und vermarktet Studio71 die TV-Inhalte der ProSiebenSat.1-Sendergruppe sowie ein Premium-Portfolio der besten Content Creator auf YouTube, Facebook und Instagram – mit einer Gesamtreichweite von monatlich einer Milliarde Video Views. Seine Hauptsitze hat Studio71 in Berlin und Los Angeles. Weitere Standorte sind New York, Toronto, London, Mailand und Paris. Für die Mediavermarktung kooperiert Studio71 mit Seven.One Media, Deutschlands führendem Bewegtbild-Vermarkter.

Ubisoft ist ein führender Entwickler, Publisher und Distribuent für interaktive Unterhaltungsprodukte und Services mit einem reichhaltigen Portfolio bekannter Marken, darunter Assassin’s Creed, Just Dance, die Tom Clancy’s Videospiel-Reihe, Rayman, Far Cry und Watch Dogs. Die Teams im weltumspannenden Verbund von Studios und Geschäftsstellen bei Ubisoft widmen sich der Produktion von originellen und unvergesslichen Spielerlebnissen auf allen verbreiteten Plattformen, wie Konsolen, Smartphones, Tablets und PCs. Im Geschäftsjahr 2019-2020 erzielte Ubisoft einen Umsatz von 1.534 Millionen Euro. Mehr Informationen unter http://www.ubisoft.com.

© 2020 Ubisoft Entertainment. All Rights Reserved. Ubisoft, and the Ubisoft logo are trademarks of Ubisoft Entertainment in the US and/or other countries.

Geschäftsführer: Yves Guillemot | Sitz der Gesellschaft

Ubisoft GmbH

Luise-Rainer-Straße 7

40235 Düsseldorf

Telefon: +49 (211) 54083400

http://www.ubisoft.de

![]()

innobis verantwortet Application Management bei der LfA Förderbank Bayern

Christian Kaltenbach, Leiter Informationstechnologie der LfA, erklärt: „Eine professionelle Organisation, spezifisches Know-How im SAP- und Förderbanken-Umfeld und natürlich nicht zuletzt die Wirtschaftlichkeit des Angebots waren für uns die entscheidenden Kriterien für die Auswahl des neuen Dienstleisters. Die Kombination aller Wertungskriterien hat letztendlich ein eindeutiges Ergebnis zu Gunsten von innobis ergeben. Und nach den ersten Monaten können wir sagen, dass sich der positive Eindruck aus dem Angebot und den Bietergesprächen nur bestätigt hat.“

Ulrike Gustmann, Teamleiterin Kernbanksysteme der LfA, ergänzt: „Die Initialisierungsphase hat aus unserer Sicht sehr gut funktioniert. innobis war in der Lage, quasi ab Tag eins alle Aufgaben innerhalb des System-Services zu erfüllen und die geforderten Service Level Agreements einzuhalten. Als sehr hilfreich empfinden wir im Team die proaktive Kommunikation mit allen beteiligten Stellen und die kundenorientierte Ausrichtung des innobis-Teams“.

Arne Schultz, Leiter Development & Integration Services bei der innobis AG, sagt: „Mit der LfA hat innobis einen weiteren Kunden im Application Management gewonnen. Die Initialisierungsphase war natürlich von den Einschränkungen der Corona-Pandemie geprägt. Die firmenübergreifende Zusammenarbeit hat trotzdem von Anfang an sehr gut funktioniert. Hierfür möchte ich mich bei allen Beteiligten der LfA und der innobis AG herzlich bedanken. Bei der leider nur ausschließlich aus der Ferne möglichen Initialisierungsphase kam uns zu Gute, dass unsere Dienstleistungen per se für eine Remote-Unterstützung ausgelegt sind und wir dadurch sowohl technisch als auch organisatorisch in der Lage waren, den Service planmäßig an den Start zu bringen.“

Für die nahe Zukunft stehen Themen wie die Optimierung der ITIL-Prozesse im Solution Manager sowie eine mögliche Zertifizierung der ausgelagerten Prozesse nach PSW951 auf der gemeinsamen Agenda.

Die innobis AG ist seit 30 Jahren IT- und SAP-Dienstleister für Banken und andere Finanzdienstleister. Das Serviceportfolio reicht von der Beratung über die Softwareentwicklung bis hin zum Application Management. innobis verantwortet dabei den gesamten Prozess unter Berücksichtigung aller bankfachlichen, organisatorischen, rechtlichen und regulatorischen Vorgaben. Das Unternehmen beherrscht Branchenlösungen wie ABAKUS oder MARK. Zu den Kunden zählen, neben der LfA, unter anderem die Bankenkooperation, DSK Hyp AG, DZ HYP, Hamburgische Investitions- und Förderbank (IFB Hamburg), Investitionsbank Schleswig-Holstein (IB.SH) und Wirtschafts- und Infrastrukturbank Hessen (WIBank).

Weitere Informationen unter www.innobis.de.

innobis AG

Südportal 3

22848 Norderstedt

Telefon: +49 (40) 55487-0

Telefax: +49 (40) 55487-499

http://www.innobis.de

Public Relations

Telefon: +49 (40) 55487-424

E-Mail: a.finke@innobis.de

![]()

Hochsichere Anwendungsbereitstellung mit inkludierter Cyber-Assurance

Steigende Cyber-Kriminalität

Die Wahrscheinlichkeit, Opfer von immer raffinierter werdenden Cyber-Angriffen zu werden, steigt von Tag zu Tag. Doch wie lässt sich der Schaden begrenzen? Eine Möglichkeit ist eine Cyber-Versicherung. Die Nachfrage nach Cyber-Versicherungen hat sich in den letzten Jahren weltweit deutlich erhöht, insbesondere aufgrund der gestiegenen Risiken verteilter Infrastrukturen und zunehmender Homeoffice- und Remote-Arbeit. Seit COVID-19 greift ein Großteil der Mitarbeiter über das Remote Desktop Protokoll auf Computer im Unternehmen zu. Deshalb gibt es mittlerweile täglich Millionen von Angriffsversuchen auf RDP-Verbindungen, denn diese sind oft nur unzureichend abgesichert.

oneclick™ Plattform bietet Höchstmaß an IT-Sicherheit

„Für die Bereitstellung und Auslieferung von Softwareanwendungen und Daten bietet die oneclick™ Plattform ihren Kunden ein Höchstmaß an IT-Sicherheit“, sagt Dominik Birgelen, CEO der oneclick AG. „Im Gegensatz zur herkömmlichen Anwendungsbereitstellung für Remote-Arbeitsplätze über RDP und VPN garantieren unser hochverschlüsseltes Streaming und weitere Mechanismen, dass von außen keine Angreifer oder Malware in die angebundenen Unternehmensnetzwerke eindringen können. Oft investieren wir viel Zeit, die umfangreichen Sicherheitskomponenten der oneclick™ Plattform im Einzelnen zu erörtern. Diesen Prozess wollten wir vereinfachen und verkürzen sowie zusätzlich für Vertrauen bei unseren Kunden sorgen. Zertifizierungen alleine reichen dazu nicht aus. Aus diesem Grund haben wir nach einer solideren Absicherung gesucht und mit unseren Partnern eine Cyber-Assurance entwickelt.“

Der Assekuradeur Victor Deutschland GmbH und Württembergische Versicherung als Partner

„Das Konzept von oneclick™ hat uns überzeugt“, bestätigt Alexander Arias, Mitglied der Geschäftsleitung des Produktgebers Victor Deutschland GmbH. Gemeinsam mit der Württembergischen Versicherung wurde deshalb ein innovatives und einmaliges Versicherungskonzept auf den Markt gebracht, mit einem echten Mehrwert für die Kunden.

„Das Gleiche, was die oneclick™ Plattform für die Bereitstellung von Cloud-Infrastruktur und die Auslieferung von Softwareanwendungen und Daten in einen digitalen Arbeitsplatz im Browser leistet, sollte auch bei der Cyber-Assurance umgesetzt werden“, ergänzt Dominik Birgelen. „Wie bei oneclick™ lautet das Leistungsversprechen somit ‚Einfachheit‘. Die neue Cyber-Assurance wird unmittelbar mit der Buchung einer Benutzerlizenz in der oneclick™ Plattform über die Gesamtlaufzeit aktiviert.“

Vorteile im Vergleich zu klassischen Cyber-Versicherungen

Der Abschluss von klassischen Cyber-Versicherungen nimmt in der Regel mehrere Wochen und bei größeren Unternehmen sogar Monate in Anspruch. Die Interessenten müssen umfangreiche Fragebögen zur Risikoermittlung ausfüllen. Cyber-Experten besuchen das Unternehmen und prüfen die lokalen Gegebenheiten. Darauf aufbauend werden komplexe und oft überschneidende Versicherungsbausteine zusammengestellt, bei denen der Kunde schnell den Überblick verliert.

Bei der Cyber-Assurance in Verbindung mit oneclick™ sind diese aufwändigen Voruntersuchungen von den Versicherungspartnern bereits abgeschlossen. Aspekte wie die Sicherheitsarchitektur der Plattform, die Resilienz, Mindestanforderungen an Passwörter, implementierte Rechte- und Rollenkonzepte sowie Multi-Faktor-Authentifizierung sind bereits positiv überprüft.

Kostenreduzierung für Unternehmen

„Das neue Konzept ist auch ökonomischer, als bisherige Modelle“, sagt Dominik Birgelen. „Viele Kunden gehen bei einer Cyber-Versicherung davon aus, dass die eigenen Anstrengungen und Investitionen in IT-Sicherheit verringert werden können. Doch genau das Gegenteil ist der Fall: Versicherungsnehmer sind gezwungen, den aktuellen Stand der Technik einzusetzen. Und das kann schnell teuer werden, indem investiert werden muss, um überhaupt eine Police zu bekommen.“

Gemäß dem aktuellen Hiscox Cyber Readiness Report 2020 sind die Ausgaben für Cyber Security um 39% im Vergleich zum Vorjahr gestiegen. „oneclick™ liefert dazu einen vergleichsweise einfachen und kostengünstigen Lösungsansatz, indem die stark abgesicherte Cloud-Plattform in wenigen Schritten vor das Unternehmensnetzwerk geschaltet werden kann“, führt Dominik Birgelen aus. „Trotz möglichem Remote-Zugriff auf die vom Kunden festgelegten Softwareanwendungen und Daten, schirmt oneclick™ die Ressourcen zuverlässig vom Internet und vor möglichen Angreifern ab. Und es gibt einen weiteren Vorteil: unsere Cyber-Assurance kann dabei helfen, die Kosten für gegebenenfalls notwendige komplexere Policen für spezielle Absicherungserfordernisse zu reduzieren.“

Wie funktioniert die Cyber-Assurance?

Mit der Cyber-Assurance positioniert sich oneclick™ gegen marktgängige Virtualisierungs- und Remote Access-Lösungen, die regelmäßig durch ihre Sicherheitslücken von sich reden machen. Im Rahmen der neuen Cyber-Assurance zieht sich oneclick™ nicht auf Haftungsausschlüsse zurück, sondern steht für die Sicherheit der Lösung gerade. Im unwahrscheinlichen Fall einer Sicherheitsverletzung erhalten die Kunden eine feste Summe pro Benutzerlizenz, oder, falls niedriger, den tatsächlich entstandenen Schaden ersetzt. Auch hier lohnt sich wieder der Vergleich zu einer klassischen Cyber-Versicherung: Die Auszahlung erfolgt kundenfreundlich innerhalb von 48h nach Feststellung, ohne komplizierte Überprüfung. Der Deckungsumfang beinhaltet unter anderem Betriebsunterbrechung, Wiederherstellung von Daten und Programmen sowie Maßnahmen zum Schutz der Reputation. Gemäß dem Hiscox Branchenreport beträgt der durchschnittliche Schaden einer Sicherheitsverletzung rund $57.000. Eine Auszahlungssumme in dieser Höhe wird bereits im Standard bei rund 200 Lizenznehmern erreicht, wobei es auch größere Pakete mit deutlich höheren Auszahlungssummen gibt.

Hier erfahren Sie mehr zur Sicherheitsarchitektur der oneclick™ Plattform sowie zur neuen Cyber-Assurance: https://oneclick-cloud.com/de/cloud-dmz-zero-trust-security/

Über die Württembergische Versicherung AG

Die Württembergische Versicherung AG ist ein traditionelles Versicherungsunternehmen mit Sitz in Stuttgart. Sie bildet zusammen mit der Württembergischen Lebensversicherung AG und weiteren Gesellschaften die Württembergische Versicherungsgruppe. Beides sind Tochtergesellschaften des börsennotierten Finanzdienstleistungskonzerns Wüstenrot & Württembergische AG.

Über Victor Deutschland GmbH

Die Victor Deutschland GmbH bietet eine einzigartige Kombination aus globaler Reichweite und spezialisiertem Fachwissen mit Kernkompetenzen in den Bereichen Underwriting, Technologie, Vertrieb und Kapital. Partnerschaften mit Elite-Versicherern resultieren in einem jährlichen verwalteten Prämienvolumen von insgesamt mehr als 1 Milliarde US-Dollar.

Die oneclick AG mit Hauptsitz in Zürich (Schweiz) und Innovationsmotor in Traunstein (Deutschland) hat sich auf die Entwicklung und den Betrieb einer Cloud-Plattform für die automatisierte und sichere Bereitstellung von digitalen Arbeitsplätzen spezialisiert. Die oneclick™ Cloud Plattform ist der einfachste, schnellste und sicherste Weg, um alle Geschäftsanwendungen einschließlich dazugehöriger Daten bereitzustellen und Benutzer damit zu verbinden. Als zentrale Zugriffs- und Verteilplattform in der Cloud ermöglicht oneclick™ das Management des gesamten Technologie-Stacks für die Anwendungsbereitstellung. Ziel der oneclick AG ist es, das End-User Computing maßgeblich mitzugestalten und zu verbessern.

oneclick Group AG

Feldeggstraße 26

CH8008 Zürich

Telefon: +41 (44) 57888-93

http://www.oneclick-cloud.com

Marketing-Manager

Telefon: +49 (8051) 9397-538

E-Mail: alexander.vater@oneclick-cloud.com

Geschäftsführer

Telefon: +49 (8051) 9397523

E-Mail: dominik.birgelen@oneclick-cloud.com

![]()

Datenintegration: Acht unverzichtbare Funktionen für jede Datenstrategie

Um von den Vorteilen einer „data-driven Enterprise“ profitieren zu können, müssen Unternehmen in erster Linie sicherstellen, dass sämtliche Datenkonsumenten einen leichten und schnellen Zugang zu integrierten Echtzeitdaten erhalten. Daraus ergibt sich der eigentliche Mehrwert aller bis dato und zukünftig gesammelten Daten: Sie unterstützen Unternehmen dabei, sowohl Geschäfts- als auch Entscheidungsprozesse zu optimieren.

Die Grundlage hierfür bildet eine adaptive Datenarchitektur mit Datenvirtualisierung. Diese Technologie fungiert innerhalb der Architektur als kanonisches Datenmodell für alle Unternehmensdaten, die sich in operativen Systemen, in der Cloud oder On-Prem, Data Warehouses oder Data Lakes befinden. Datenvirtualisierung hält die folgenden acht Funktionen bereit, die notwendig sind, um ein datengesteuerte Organisation abzubilden:

1. Möglichkeit zum Ad-hoc-Reporting

Auch heute bleibt dieses Konzept ein wichtiger Bestandteil für datengesteuerte Unternehmen – vor allem, wenn das Management zum Beispiel aufgrund einer plötzlichen oder dringlichen Angelegenheit aktuelle Berichte für eine schnelle Entscheidungsfindung benötigt. Damit Beschlüsse nicht aus dem Bauch heraus, sondern fundiert getroffen werden können, muss das verantwortliche Team entsprechend schnell auf Daten aus mehreren Systemen zugreifen können und in der Lage sein, schnell und einfach neue Datenquellen zu integrieren.

2. Konsistente Datenbereitstellung

Unabhängig davon wann und wo Nutzer auf Daten zugreifen: Sie sollten immer den gleichen Datenbestand repräsentieren. Beispielsweise sollten sämtliche Verkaufsdaten konsistent sein, egal ob diese mittels einfacher Tabellenkalkulation, speziellen Dashboards oder einer Java-Anwendungen dargestellt werden.

3. 360-Grad Sicht

Die Informationsarchitektur muss sämtlichen Mitarbeiter eine vollständige 360-Grad-Sicht auf Business-Objects wie zum Beispiel Kunden, Patienten oder Produktionsstätten ermöglichen. Dies muss unter verschiedenen Bedingungen gelten – unabhängig davon, ob es sich bei dem Datenkonsumenten um eine mobile Anwendung für eine Vielzahl von Online-Kunden oder um eine Tabellenkalkulation handelt, welche die Führungsebene nutzt.

4. Zentrale Umsetzung der Data-Governance

Unternehmen unterliegen strengen Compliance-Vorgaben und dürfen sich keine Fehler in Sachen Datenverwaltung und -verfügbarkeit leisten. Um Datenschutzrichtlinien effektiv umsetzen zu können, dürfen diese nicht dezentral über mehrere Systeme, Anwendungen, Datenbanken und Reportings verstreut sein. Stattdessen sollten sie so zentral und ganzheitlich wie möglich implementiert werden.

5. Latenzfreie Datenverfügbarkeit

Die Vielfalt jener Datenkonsumenten, denen Informationen in geringer Latenzzeit bereitgestellt werden müssen, nimmt immer weiter zu. Daher sind Architekturen, welche Daten mehrfach von einer Datenbank in eine andere kopieren, nicht mehr zeitgemäß. Eine moderne und zukunftsfähige Architektur muss demnach in der Lage sein, Daten in Echtzeit bereitzustellen.

6. Fähigkeit zur Adaption neuer Technologien

Im Laufe des letzten Jahrzehnts sind viele leistungsstarke und schnelle Datenspeicherungs- und Analyse-Lösungen auf den Markt gekommen und wurden in die Infrastrukturen integriert. Diese Dynamik setzt sich weiter fort. Unternehmen benötigen daher adaptive Datenarchitekturen, mit denen sie neue Technologien schnell und einfach integrieren können. Dies sorgt für Zukunfts- und Investitionssicherheit.

7. Zugang zu Stammdaten

Auch Stammdaten müssen ein vollständig integrierter Teil der Datenarchitektur sein und somit jedem Datenkonsumenten entsprechend den Berechtigungen zur Verfügung stehen.

8. Zugang zu deskriptiven Metadaten

Metadaten helfen dabei, Informationen zu verstehen und richtig zu deuten. Die Speicherung und Verwaltung von ihnen ist daher sinnvoll, doch ergeben sich dadurch Herausforderungen: Sie müssen den Datenkonsumenten ebenso leicht zugänglich gemacht werden wie die eigentlichen Daten. Je einfacher der Zugang zu den Metadaten ist, desto transparenter die Systeme. Nur kann sichergestellt werden, dass Analysen unternehmensweit auf den richtigen Datensätzen beruhen und verlässlich sind.

Denodo ist das führende Unternehmen im Bereich der Datenvirtualisierung und bietet Unternehmen agile und hochleistungsfähige Datenintegration, Datenabstraktion und Datendienste in Echtzeit an. Mit der Denodo Plattform können Daten aus einer Vielzahl verschiedener Quellen integriert werden, unabhängig davon, ob es sich dabei um strukturierte oder unstrukturierte Daten, Unternehmensdaten, Cloud-Daten oder Big Data handelt, und das zur Hälfte der Kosten herkömmlicher Datenintegrationsansätze. Denodo hilft so seinen Kunden in sämtlichen Industrien durch eine virtuelle Datenschicht ihre Flexibilität und ihren ROI erheblich zu steigern. Denodo wurde 1999 gegründet und befindet sich in Privatbesitz. Für weitere Informationen besuchen Sie https://www.denodo.com/de oder kontaktieren Sie uns unter info@denodo.com.

Denodo Technologies GmbH

Oberanger 28

80331 München

Telefon: +49 (89) 59990450

Telefax: +34 (91) 27758-60

http://www.denodo.com

Hotwire

Telefon: +49 (89) 26208-189

E-Mail: julia.bastos@hotwireglobal.com

![]()

Für Pendler: Smarte Lösungen mit Unterstützung des Arbeitgebers

In Nicht-Corona-Jahren pendeln in Deutschland mehr als 19 Millionen sozialversicherungspflichtig Beschäftigte regelmäßig zur Arbeit, vor allem in die großen Städte. An deren Spitze steht München, laut der aktuellsten, deutschlandweiten Auswertung des Bundesinstituts für Bau-, Stadt- und Raumforschung, mit 394.000 Pendlern. Es folgen Frankfurt am Main (374.000), Hamburg (350.000) und Berlin (315.000). Das macht die bayerische Hauptstadt auch zu einer der Stau-Metropolen Deutschlands: Mehrere Tage pro Jahr verbringen Pendler zu den Stoßzeiten hier im dichten Verkehr.

Überflüssige Staus, hohe Parkraumkosten, Parkplatzknappheit, genervte Mitarbeiter, Zusatzbelastungen für Personalabteilungen oder Gebäudeverwaltungen, reduzierbarer Parksuchverkehr, ein vermeidbar großer CO2-Fußabdruck des Unternehmens … all das sind weitere Folgen, für die Toogethr mit seinen integrierbaren Technologien Lösungen anbietet. „Dabei zielen wir gleichzeitig auch auf Verhaltensänderungen, Nachhaltigkeitsgedanken, größeren Zusammenhalt und mehr Fitness bei den Mitarbeitern“, erklärt Gregor Voigt. Der bestens vernetzte Logistik und Supply-Chain-Experte wurde zum Geschäftsführer von Toogethr Deutschland berufen. „Deshalb unterstützen wir unsere Kunden nicht nur aktiv bei der Implementierung der Technologien sondern auch bei der Entwicklung von maßgeschneiderten Programmen für die Einführung im Unternehmen.“

Dafür werden die drei zentralen Toogethr-Bausteine, „Cycles“, „Smart Parking“ und „Ride Share“ einzeln oder in Kombination eingesetzt: „Cycles“ ist eine Lösung, die Unternehmensangehörige zur Nutzung des Fahrrades animiert, auch für den Weg zum Arbeitsplatz. „Smart Parking“ ist ein Parkmanagementsystem, das für eine optimale Auslastung des vorhandenen Parkraums sorgt und mit bereits vorhandenen Parksystemen verbunden werden kann. Mit „Ride Share“ werden firmeninterne oder lokale Fahrgemeinschaften professionell organisiert.

“Wir schätzen Deutschland wegen seiner Größe, seinen Ballungszentren und den damit verbundenen, bekannten Verkehrsproblemen als besonders attraktiven Markt“, sagt Joost Bijlsma, CEO von Toogethr. Der nun ausgewählte Standort, München, ist dabei nicht nur die deutsche Pendlerhauptstadt, sondern zählt gleichzeitig zu den innovativsten Regionen der Republik, was Bijlsma zusätzlich zuversichtlich stimmt. „Wir gehen davon aus, dass unsere Apps und die dahinter liegenden Technologien hier besonders gut angenommen werden.“

Toogethr hat seinen Stammsitz in Utrecht. Organisationen wie Danone, Heineken, Shell, Tata Steel, DOW, die Gemeinde Nimwegen, das Universitätsklinikum Radboud UMC, der Flughafen Schiphol, die belgische Thomas-More-Hochschule und Accenture Belgium zählen bereits zu seinen Auftraggebern.

Um berufliches Pendeln angenehmer, effizienter und nachhaltiger zu machen, setzt Toogethr derzeit drei unterschiedliche, integrierbare Lösungen ein. Diese Produkte richten sich vor allem an Unternehmen, die ihren Mitarbeiter das Pendeln erleichtern möchten, sowie Projektentwickler und die Betreiber von Gewerbeimmobilien, die die Attraktivität ihrer Angebote steigern wollen.

Die drei Lösungen können einzeln implementiert oder in Kombination eingesetzt werden. Als integriertes Paket entfalten sie ihre optimale Wirkung bei Reduktion der von Stau-Zeiten, Parkraumkosten und der des CO2-Ausstoßes.

Toogethr Germany GmbH

Kistlerhofstraße 70 Gebäude 79

81379 München

Telefon: +31 (61) 1010882

http://www.toogethr.com/

E-Mail: press@toogethr.com

Chief Marketing Officer, Toogethr

E-Mail: press@toogethr.com

E-Mail: info@toogethr.de

![]()