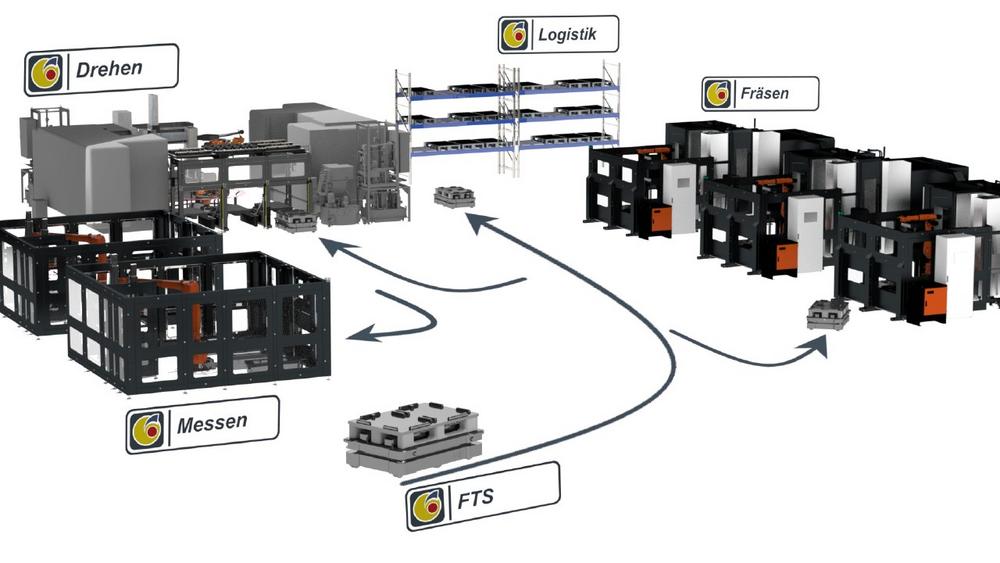

Automatisiert und dynamisch

Für eine höhere Flexibilität und Produktivität muss die Notwendigkeit der Zwischenpufferung innerhalb der Fertigung entfallen. Erst durch den Entfall der Zwischenpufferung und die Möglichkeit das Lager direkt und mannlos anzubinden, wird eine 24/7 automatische Produktion erst wirklich möglich. Durch die Mannlosigkeit in der Logistik und der Produktion im Kontext der Smart Factory wird der Prozess erstmal chaotisch und es gilt, die Brücke zwischen Planung und Executive zu schlagen. Herkömmliches Flottenmanagement kann Transparenz hier nur bedingt gewährleisten, und auf Kosten der Flexibilität.

Die Antwort liege in der Verbindung der exekutiven Planung zur operativen Umsetzung der logistischen Maßnahmen durch Beplanung und automatische Generierung der Fahraufträge, so Stecher. Der Weg dahin beginnt mit der Standardisierung der Gebinde und der bauteilneutralen Automatisierung der einzelnen Fertigungsabfolgen und bedeutet letztlich ihren durchgängigen Buchungszyklus. Um auch die Logistik mit einzubinden, entstehen beplanbare Fertigungsabfolgen unter Einsatz einer entsprechenden FTS-Flotte und die Intralogistik wird entlastet.

Die Entkoppelung der Intralogistik von der Fertigung in das Lager vermeidet die Notwendigkeit der Zwischenpuffer in der Fertigung. Der Buchungszyklus wird auf die gesamte Produktion ausgeweitet und dabei transparent und nachvollziehbar. Sie kann somit direkt aus dem Lager kommissioniert werden und der Grundstein für die Smart Factory und den Betrieb 24/7 ist gelegt. Dabei kann die Produktion mit dem bestehenden Maschinenpark in Kombination der Matrix-Zellen Schritt für Schritt ausgebaut werden. Die Produktion wird zum vollumfänglichen Prozessraum und Smart Factory entsteht.

Als Experte für die Automatisierung steht Stecher Automation Unternehmen beratend, mit der passenden Software und bei der Integration von fahrerlosen Transportsystemen in Kombination mit den Matrix-Zellen zur Seite. „Unser Service ist die Logik hinter der flexiblen Verbindung einzelner Prozesse.“ Mit dem Wissen um das passende fahrerlose Transportsystem werden standardisierte Schnittstellen zu Prozesssegmenten geschaffen und der Sprung zur automatischen Fertiungsreihenfolge inklusive Rüst- und Nebenprozessen möglich.

Weiterführende Informationen unter https://www.stecher-automation.de/

Unsere Vision der Smart Factory und der prozessübergreifenden Automatisierung ist für jedes Unternehmen aus eigner Kraft und überschaubarem Projektierungsaufwand realisierbar. Unsere Matrix-Zelle ist bereits als eigenständige Lösung eine Produktivitäts- und Flexibilitätssteigerung für Ihre Prozesssegmente. Sei es mit einer Dreh-, Fräs-, oder Schleifmaschine, ja sogar mit integrierten Messapplikationen. Die Matrix-Zelle ist eine bauteilneutrale Plattform für Ihren individuellen Wandel hin zur Smart Factory, mit dem Sie bereits heute starten können!

Der erste Schritt zur Smart Factory ist mit unserer Matrix-Zelle getan. Durch die Integration von fahrerlosen Transportsystemen wird dann auch die Intralogistik zwischen den Prozessen automatisiert

und die Flexibilität somit auf Ihre gesamte Produktion ausgeweitet.

„Von der Matrix-Zelle zur Matrix-Produktion“

Im letzten Schritt hin zur Smart Factory wird die Verbindung zwischen Ihrem ERP- und anderen bereits bestehenden Systemen mit ihrer Produktion geschaffen. Durch unseren übergeordnete Leitrechner, dem Matrix Control System, können Sie mit uns als Partner den gesamten Weg zur Smart Factory gehen, ohne neue Räumlichkeiten bauen oder neue Maschinen beschaffen zu müssen. Sei es Losgröße 1 oder Serienfertigung, wir bei der Stecher Automation GmbH leben und arbeiten nach dem Leitgedanken:

„Our Vision – Your Future“

Stecher-Automation GmbH

Nellenburgstraße 1

88605 Sauldorf-Krumbach

Telefon: +49 (7777) 93010

Telefax: +49 (7777) 9301-705

http://www.stecher-automation.de

Telefon: 077779301320

E-Mail: florian.erne@stecher-automation.de

Telefon: 077779301310

E-Mail: rene.helbig@stecher-automation.de

Telefon: 077779301323

E-Mail: simon.stecher@stecher-automation.de

![]()

CI/CD Workshop (in Englisch) (Webinar | Online)

CI/CD Workshop (in Englisch)

Datum: August 31, 2022

Zeit: 14:00 bis 17:00 Uhr MESZ

GitLab ist eine komplette DevOps-Plattform, die in Form einer einzelnen Anwendung bereitgestellt wird. GitLab verändert auf grundlegende Weise wie Teams im Bereich der Softwareentwicklung, Sicherheit, Betrieb und Produktentwicklung zusammenarbeiten.

In dem 3-stündigen virtuellen Einführungsworkshop zu CI/CD lernen Sie, wie Sie innerhalb Ihrer Organisation mit Automatisierung eine Vorreiterrolle einnehmen können.

Im GitLab CI/CD Workshop erfahren Sie, wie Sie

- GitLab Pipelines erstellen und mit ihnen arbeiten

- Ihre Pipeline-Jobs verwalten

- Ihre Pipelines skalieren und wiederverwenden

- mit Artefakten und Paketen arbeiten

Agenda (MESZ)

14:00 Uhr: Einführung

14:05 Uhr: Erstellen Sie Ihr Lab Project

14:20 Uhr: So agieren Sie mit Ihrem Workshop-Projekt

14:30 Uhr: Einrichten einer einfachen Pipeline, Auto DevOps sowie Fragen und Antworten

15:00 Uhr: Ausführungsreihenfolge von Jobs, Regeln und Variablen sowie Wiederverwendung von Pipeline-Definitionen

16:10 Uhr: Erweitern von Jobs, Verwendung von Artefakten und Paket-Repositories

16:50 Uhr: Fragen und Antworten sowie Schlussbemerkungen

Am Ende des Workshops erwartet Sie eine besondere Überraschung und die Möglichkeit, einige GitLab Give-Aways zu erhalten.

Referenten: Rob Jackson and Martin McVay, beide Solutions Architect bei GitLab

Anmerkung:

- Dieser Workshop findet in Englisch statt.

- Für die Teilnahme benötigen Sie einen Laptop mit der neuesten Version von Google Chrome und Zoom.

Anmeldung unter:

https://page.gitlab.com/cicd-workshop_registration_landing_page.html

Eventdatum: Mittwoch, 31. August 2022 14:00 – 17:00

Eventort: Online

Firmenkontakt und Herausgeber der Eventbeschreibung:

GitLab

268 Bush Street #350

USA94104 San Francisco, CA

Telefon: +49 (7304) 435583

https://about.gitlab.com

Weiterführende Links

verantwortlich. Dieser ist in der Regel auch Urheber der Eventbeschreibung, sowie der angehängten

Bild-, Ton-, Video-, Medien- und Informationsmaterialien. Die United News Network GmbH

übernimmt keine Haftung für die Korrektheit oder Vollständigkeit des dargestellten Events. Auch bei

Übertragungsfehlern oder anderen Störungen haftet sie nur im Fall von Vorsatz oder grober Fahrlässigkeit.

Die Nutzung von hier archivierten Informationen zur Eigeninformation und redaktionellen Weiterverarbeitung

ist in der Regel kostenfrei. Bitte klären Sie vor einer Weiterverwendung urheberrechtliche Fragen mit dem

angegebenen Herausgeber. Eine systematische Speicherung dieser Daten sowie die Verwendung auch von Teilen

dieses Datenbankwerks sind nur mit schriftlicher Genehmigung durch die United News Network GmbH gestattet

Einreichungszeitraum für die IT Pro Day Awards hat begonnen

Auch wenn jedes moderne Unternehmen auf Computersysteme angewiesen ist, werden die IT-Teams, die dafür sorgen, dass E-Mails, Websites und Anwendungen reibungslos funktionieren, häufig übersehen. (Natürlich nur, bis es einmal ein Problem gibt.) Im Rahmen digitaler Transformationsstrategien setzen Unternehmen neue Cloud- und KI-Technologien ein und ihre Abhängigkeit von IT-Teams wird immer deutlicher. Gleichzeitig sind in der Arbeitswelt Trends wie die Remote-Arbeit zur neuen Normalität geworden.

„Der Arbeitsalltag von IT-Experten ist extrem schwierig geworden, doch die meisten ihrer Kollegen in nicht-technischen Positionen haben davon keine Vorstellung“, sagt Head Geek Chrystal Taylor. „Der IT Pro Day soll die grundlegend wichtige Arbeit würdigen, die IT-Teams Tag für Tag leisten, sodass andere ihre Arbeit erledigen können. Es gibt nationale Tage zur Würdigung von Verwaltungsfachleuten, Tierpflegern, Wärmetechnikern, Praktikanten und mehr – es ist also nur logisch, auch diejenigen zu feiern, die dafür sorgen, dass der Rest des Unternehmens überhaupt funktioniert.“

Der IT Pro Day wird an jedem dritten Dienstag im September gefeiert und wurde 2015 ins Leben gerufen, um die IT-Experten zu ehren, die unsere Computernetzwerke am Laufen halten. Das jährliche Preisverleihungsprogramm zeichnet Technikexperten jeder Ebene aus, die hervorragende Leistungen in ihrem Beruf erbracht haben. Die Nominierungen für die IT Pro Day Awards stehen IT-Experten auf der ganzen Welt in verschiedenen Kategorien offen:

- Rookie des Jahres:Wir alle standen einmal am Anfang, deshalb möchten wir die zukünftigen Stars der IT-Branche besonders ehren. Dieser Preis zeichnet IT-Experten aus, die neu im Beruf sind und sofort Eindruck hinterlassen haben, weil sie etwa neue Fähigkeiten (im Bereich Technik oder anderswo) entwickelt, zum Erfolg eines komplexen Projekts beigetragen oder messbare Ergebnisse für das Unternehmen erzielt haben.

- Rockstar des Jahres: Mit diesem Preis zeichnen wir IT-Experten oder Teams aus, die weit über die normalen Anforderungen des Jobs hinausgegangen sind. Sie haben Projekte mit extrem knappem Budget verwaltet/verwirklicht, eine komplizierte Anfrage bearbeitet oder ein Projekt geleitet, das spürbare Geschäftsergebnisse generiert hat, Sonderschichten eingelegt, um die knappen Mitarbeiterressourcen in der Hochphase der Pandemie zu stärken, oder haben sich in ihrer Freizeit weitergebildet, um in ihrem Unternehmen transformierend wirken zu können.

- IT-Mentor des Jahres: Dieser Preis zeichnet erfahrene IT-Experten aus, die andere auf dem Weg zum Erfolg unterstützt und gefördert haben, indem sie ihre Erfahrung mit dem Team oder den Teams geteilt haben. Sie geben stets ein gutes Beispiel ab, fördern Wachstum und Entwicklung und setzen sich dauerhaft dafür ein, dass ihr Unternehmen durch Technik Fortschritte erzielt.

- Trailblazer:Die IT ist für moderne Unternehmen so wichtig, weil sich neue, innovative Strategien und Technologien transformativ auswirken können. Mit diesem Preis zeichnen wir Personen oder Teams aus, die mit etwas Neuem experimentiert oder es eingeführt und dafür die eigene Komfortzone verlassen haben. Haben sie das Konzept für die Einführung eines DevOps-Ansatzes oder einer Test-Automatisierung erarbeitet oder damit begonnen, die Rolle datengesteuerter Operationen im Rechenzentrum zu untersuchen? Stellen Sie heraus, warum ihre Arbeit „beispiellos“ ist und welche möglichen messbaren Ergebnisse es gibt.

Alle sind eingeladen, ab jetzt bis zum 2. September 2022 ihre Teammitglieder, Kollegen und Freunde aus der Branche für die IT Pro Day Awards zu nominieren. Die Gewinner der IT Pro Day Awards werden am 20. September bekanntgegeben. Auf der Website ITProDay.org finden Sie weitere Informationen.

Weitere Ressourcen

Kontakt zu SolarWinds

#SWIcorporate (Führungskräfte, Auszeichnungen usw.)

#SWIevents (Veranstaltungen)

Zusätzliche Tags für SEO, Social Media usw.

#SWI

#SWIresearch

#SWIitsm

#SWIappman

#SWIsecurity

SolarWinds (NYSE:SWI) ist ein führender Anbieter einfacher, leistungsstarker und sicherer IT-Management-Software, mit der Kunden die digitale Transformation vorantreiben können. Unsere Lösungen bieten Unternehmen auf der ganzen Welt unabhängig von Typ, Größe oder Komplexität eine umfassende, zentrale Sicht auf die modernen, verteilten und hybriden Netzwerkumgebungen von heute. Wir sind im ständigen Austausch mit Technikexperten (Experten für IT-Service und ‑Betrieb, DevOps- und SecOps-Experten und Datenbankadministratoren (DBAs)), um herauszufinden, welchen Herausforderungen sie bei der Verwaltung leistungsfähiger und hochverfügbarer IT-Infrastrukturen, ‑Anwendungen und ‑Umgebungen gegenüberstehen. Mithilfe der Erkenntnisse aus diesem Austausch, beispielsweise in unserer THWACK-Community, können wir die Anforderungen unserer Kunden jetzt und in Zukunft erfüllen. Unser Schwerpunkt auf den Benutzer und unser Engagement für Spitzenleistungen in der End-to-End-Verwaltung in der hybriden IT haben SolarWinds zu einem weltweit führenden Anbieter von Lösungen für Observability, IT-Servicemanagement, Anwendungsleistung und Datenbankmanagement gemacht. Weitere Informationen finden Sie unter www.solarwinds.com/de.

Die Marken SolarWinds, SolarWinds & Design, Orion und THWACK stehen im alleinigen Eigentum der SolarWinds Worldwide, LLC oder ihrer verbundenen Unternehmen, sind im U.S. Patent and Trademark Office eingetragen und können in anderen Ländern eingetragen oder angemeldet sein. Alle sonstigen Marken, Dienstleistungsmarken und Logos von SolarWinds können Marken nach nicht kodifiziertem Recht, eingetragen oder angemeldet sein. Alle sonstigen hier erwähnten Marken dienen lediglich zu Identifikationszwecken und sind Marken oder eingetragene Marken der jeweiligen Unternehmen.

SolarWinds Software Germany GmbH

Alt-Moabit 73

10555 Berlin

Telefon: +49 (30) 39063450

http://www.solarwinds.com/de/

Archetype

Telefon: +49 (176) 19837027

E-Mail: solarwindsgermany@archetpye.co

Telefon: +49 (30) 3906345-62

E-Mail: pr@solarwinds.com

![]()

Mit Sea-Watch auf hoher See

Der 2015 in Berlin gegründete Verein Sea-Watch e.V. hat sich zum Ziel gesetzt, in Seenot geratene Flüchtende im Mittelmeer zu retten. Die Besatzung der zwei eigenen Schiffe und Flugzeuge koordinieren die sehr gefährlichen, lebensrettenden Rettungsaktionen über gesicherte digitale Kommunikationswege. Damit diese Daten nicht von Dritten missbraucht werden können, setzt Sea-Watch auf einen sicheren und zuverlässigen Anker in der Garantie ihrer Datenhoheit – auf Relution.

Optimale Lösung bei hohem Schutzbedarf

Durch die Interaktion mit unterschiedlichen Interessensgruppen werden bei Einsätzen und Missionen große Mengen an Daten generiert und verarbeitet. Diese müssen besonders vor unbefugtem Zugriff richtig geschützt und gesichert werden – das gelingt nur mit einer zuverlässigen, technisch einwandfreien IT-Infrastruktur. Zudem bedarf es hoher Schutzmaßnahmen, um vermehrte Cyberangriffe erfolgreich abzuwehren und um eine permanente Kommunikation mit externen Akteuren, wie beispielsweise Staaten und Behörden, sicherzustellen.

Im vollen Besitz der eigenen Daten

Ein eigener Mailserver mit Hochsicherheitsstruktur, die stetig wachsende Anzahl von iOS-Arbeitsgeräten sowie eine eigens betriebene, komplett vollverschlüsselte Cloud, auf der die internen Daten sicher gespeichert werden: die Themen Datenschutz und Datenhoheit sind für die erfolgreiche Arbeit bei Sea-Watch unabdingbar. „Der große Sicherheitsfaktor von Relution sowie die Tatsache, immer im vollen Besitz der eigenen Daten zu sein, sind die Hauptgründe, warum sich Sea-Watch für Relution entschieden hat“, er-läutert Mareike Ippen, Bereichskoordinatorin des IT-Teams. Vor jeden Einsatz werden die 80 iOS-betriebenen digitalen Endgeräte von der Zentrale aus den über 600 Aktivist:innen weltweit bereitgestellt – die Geräte können personengebunden oder nicht personengebunden, im Mehrbenutzermodus, verwendet werden. Um auch die datenschutzkonforme Kommunikation einzuhalten, werden die Geräte nach jeder Aktion komplett auf den Anfangszustand zurückgesetzt und alle auf den Geräten gespeicherte Daten gelöscht.

Alle Geräte voll im Griff

Neben der Datensicherheit der Kommunikation spricht vor allem die einheitliche App-Verteilung für Relution. „Die einfache Bereitstellung von wichtigen Apps macht Relution für uns sehr attraktiv. Bei Sea-Watch werden alle weltweit verteilten Geräte von lediglich ein paar Personen verwaltet. Ohne ein zentrales, gut funktionierendes Mobile Device Management (MDM)-System wäre dies nicht umsetzbar“, ergänzt Joshua Krüger, Hauptverantwortlicher für Relution bei Sea-Watch.

Minimierung von administrativem Aufwand

Ähnlich sieht es bei der der Inbetriebnahme und Einschreibung von Geräten aus. „Die manuelle Einrichtung neuer Endgeräte gestaltet sich als zu zeitaufwändig und fehleranfällig. Für uns ist es wichtig, Geräte schnell in Betrieb nehmen zu können, um ein einfaches On- und Offboarding zu gewährleisten. Dies gelingt uns mit Relution“, so Mareike Ippen weiter. Die wichtigsten Workflows wurden bei Sea-Watch bereits digitalisiert. Relution hat zur weiteren Prozessautomatisierung beigetragen. „Die Software von Relution tut das, was sie tun soll: sie funktioniert ohne Probleme im Hintergrund. Somit erleichtert sie uns und der gesamten Crew den Arbeitsalltag. Relution ist ein wichtiger Baustein, der unsere Missionen ermöglicht. Wir sehen in Relution viel Potential für andere NGOs, die tagtäglich mit ähnlichen Herausforderungen umgehen müssen“, fasst Joshua Krüger zusammen.

Die Software der Relution GmbH ist einer der relevantesten Mobile-Device-Management-Anwendung im Bereich der digitalen Schulbildung. Seit über 10 Jahren ist Relution die Lösung für datenschutzkonformes und plattformübergreifendes Gerätemanagement. Smartphones, Tablets, Computer und Interactive Whiteboards lassen sich zentral über die Software verwalten. Relution findet Einsatz in Schulen, Verwaltungen, Gesundheitswesen und Unternehmen.

Die Relution GmbH gehört zur MWAY GROUP GmbH mit Sitz in Stuttgart.

www.relution.io

Relution GmbH

Daimlerstraße 133

70372 Stuttgart

Telefon: +49 (711) 25254-60

Telefax: +49 (711) 25254-70

http://www.relution.io

Head of Brand Communication

Telefon: 0711 25254628

E-Mail: raphael.pohland@mway.io

Marketing Manager

E-Mail: lara.springmann@mway.io

![]()

Verifysoft Technology schließt Distributionsvereinbarung mit Gopalam Embedded Systems

Gopalam Embedded Systems (https://www.embeddedsingapore.com/…) hat seinen Hauptsitz in Singapur. Der Distributor vertreibt eine breite Palette von hochintegrierten Hardware- und Software-Embedded-Lösungen von weltweit führenden Anbietern innerhalb der gesamten ASEAN-Region. Neben der internationalen Finanzmetropole Singapur zählen dazu unter anderem auch Indonesien, Thailand, Vietnam, Malaysia und die Philippinen mit einer Gesamtbevölkerung von mehr als 600 Millionen Einwohnern. Gopalam Embedded Systems unterstützt für seine Partner den gesamten Entwicklungszyklus von Embedded Systemen inklusive Design, Entwicklung und Debugging bis hin zu Verifikation und Validierung.

„Wir freuen uns, Testwell CTC++, den führenden Code Coverage Analyzer für eingebettete Systeme, in Südostasien zu vertreiben“, erklären Gurunatham G.V. (CEO und Präsident von GES) und Pratibha Gopalam (Executive Director von GES).

„Gopalam Embedded Systems verfügt über große Erfahrung und betreut viele namhafte internationale Hersteller. Der Distributor ist für uns ein perfekter Partner, um die Nutzung der Testwell-Tools in der ASEAN-Region weiter voranzutreiben“, kommentiert Klaus Lambertz, Geschäftsführer der Verifysoft Technology GmbH. „Eine durchdachte Teststrategie zählt zu den Grundvoraussetzungen für zuverlässige und sichere Embedded-Systeme. Lösungen wie Testwell CTC++ kommen insbesondere dann zum Einsatz, wenn für Projekte Zertifizierungen nach internationalen Normen und Standards wie etwa DO-178C, ISO 26262, EN 50128, IEC 61508 oder IEC 60880 erforderlich sind.“

Die Verifysoft Technology GmbH ist ein führender Anbieter von Tools, Dienstleistungen und Schulungen zur Steigerung der Softwarequalität und Senkung der Entwicklungskosten im Embedded-Bereich. Das 2003 gegründete Unternehmen betreut mit einem internationalen Beraterteam am Firmensitz in Offenburg über 700 Kunden in 40 Ländern weltweit. Ein Schwerpunkt von Verifysoft Technology ist die Messung und Dokumentation der Code Coverage (Testüberdeckung) und der Codequalität. Dazu bietet Verifysoft Technology mit Testwell CTC++, Testwell CMT++ und Testwell CMTJava Lösungen an, die in allen sicherheitskritischen Branchen zum Einsatz kommen. Zudem ist Verifysoft Technology Distributor für verschiedene komplementäre Tools zur Qualitätssicherung von Software, wie der Statischen Codeanalyse.

Weitere Informationen zu Verifysoft Technology stehen unter www.verifysoft.com bereit.

Verifysoft Technology GmbH

In der Spöck 10

77656 Offenburg

Telefon: +49 (781) 1278118-0

Telefax: +49 (781) 6392029

http://www.verifysoft.com

Geschäftsführer, Direktor Marketing und Vertrieb

Telefon: +49 (781) 6392027

Fax: +49 (781) 6392029

E-Mail: lambertz@verifysoft.com

Pressekontakt

Telefon: +49 (89) 6230-3490

E-Mail: hansel@fx-kommunikation.de

![]()

Neues Sophos X-Ops Active Adversary Whitepaper: Mehrfachangriffe machen Schule – Hive, LockBit und BlackCat Ransomware-Banden greifen nacheinander dasselbe Netzwerk an

Die angegriffene Organisation erhielt drei verschiedene Ransomware-Meldungen für dreifach verschlüsselte Dateien.

Mehrfachangriffe scheinen insgesamt zu einem Trend zu werden.

Im aktuellen Sophos X-Ops Active Adversary Whitepaper "Multiple Attackers: A Clear and Present Danger" berichtet Sophos, dass die drei bekannten Ransomware-Gruppen Hive, LockBit und BlackCat, nacheinander dasselbe Netzwerk angegriffen haben. Die ersten beiden Angriffe erfolgten innerhalb von zwei Stunden, der dritte Angriff fand zwei Wochen später statt. Jede Ransomware-Gruppe hinterließ ihre eigene Lösegeldforderung und einige der Dateien waren dreifach verschlüsselt.

„Es ist schon schlimm genug, eine einzige Ransomware-Meldung von einer Cyberkriminellen-Gruppe zu erhalten, ganz zu schweigen von gleich dreien", sagt John Shier, Senior Security Advisor bei Sophos. „Mehrere Angreifer schaffen eine ganz neue Ebene der Komplexität für die Wiederherstellung, insbesondere wenn Dateien dreifach verschlüsselt sind. Cybersicherheit mit Prävention, Erkennung und Reaktion ist für Unternehmen jeder Größe und Art von entscheidender Bedeutung – kein Unternehmen ist vor Angriffen gefeit."

In dem Whitepaper werden weitere Fälle von sich überschneidenden Cyberangriffen beschrieben, darunter Kryptominers, Remote-Access-Trojaner (RATs) und Bots. Wenn in der Vergangenheit mehrere Angreifer auf ein und dasselbe System abzielten, erstreckten sich die Angriffe in der Regel über viele Monate oder mehrere Jahre hinweg. Die im aktuellen Sophos Whitepaper beschriebenen Attacken fanden innerhalb weniger Tage und Wochen statt – in einem Fall sogar gleichzeitig. Oft werden die Organisationen von den Angreifenden über denselben verwundbaren Einstiegspunkt in das Netzwerk attackiert.

Von Konkurrenz zu vorsichtiger Kooperation zwischen den Cybergangstern

Normalerweise konkurrieren Cyberkriminelle, was es für mehrere Angreifer schwieriger macht, gleichzeitig zu operieren. Meist eliminieren sie ihre Konkurrenten auf demselben System. Die heutigen RATs weisen in kriminellen Foren häufig auf die Möglichkeit des Bot-Killings hin. Bei dem Angriff, an dem die drei Ransomware-Gruppen beteiligt waren, löschte BlackCat als letzte Ransomware-Gruppe auf dem System nicht nur Spuren ihrer eigenen Aktivitäten, sondern auch die von LockBit und Hive. In einem anderen Fall wurde ein System von LockBit-Ransomware infiziert. Etwa drei Monate später gelang es Mitgliedern von Karakurt Team, einer Gruppe mit Verbindungen zu Conti, die von LockBit geschaffene Hintertür zu nutzen, um Daten zu stehlen und Lösegeld zu verlangen.

„Im Großen und Ganzen scheinen sich Ransomware-Gruppen nicht offen feindlich gegenüberzustehen. Tatsächlich verbietet LockBit seinen Mitgliedern nicht ausdrücklich, mit Konkurrenten zusammenzuarbeiten", sagt Shier. „Wir haben keine Beweise für eine Zusammenarbeit. Aber es ist möglich, dass Angreifer erkennen, dass es in einem zunehmend umkämpften Markt nur eine begrenzte Anzahl von Angriffszielen gibt. Oder sie glauben, je mehr Druck auf ein Ziel ausgeübt wird, beispielsweise durch mehrere Angriffe, desto wahrscheinlicher ist es, dass die Opfer zahlen. Vielleicht führen sie Gespräche auf hoher Ebene und treffen Vereinbarungen, die für beide Seiten vorteilhaft sind, etwa dass eine Gruppe die Daten verschlüsselt und die andere exfiltriert. Irgendwann müssen diese Gruppen entscheiden, ob sie zusammenarbeiten und dieses Vorgehen weiter ausbauen, oder ob sie mehr auf Wettbewerb setzen. Im Moment aber ist das Spielfeld für mehrere Angriffe durch verschiedene Gruppen offen."

Das alte Leid: Nicht gepatchte Sicherheitslücken als Einfallstore

Bei den im Whitepaper beschriebenen Angriffen erfolgten die meisten Erstinfektionen über nicht gepatchte Sicherheitslücken. Dazu gehören Lücken in Log4Shell, ProxyLogon und ProxyShell oder schlecht konfigurierte beziehungsweise ungesicherte RDP-Server (Remote Desktop Protocol). In den meisten Fällen, in denen mehrere Angreifer beteiligt waren, gelang es den Opfern nicht, den ursprünglichen Angriff wirksam zu beheben, so dass die Tür für künftige cyberkriminelle Aktivitäten offenstand. Damit wurden die gleichen RDP-Fehlkonfigurationen sowie Anwendungen wie RDWeb oder AnyDesk zu einem leicht ausnutzbaren Weg für Folgeangriffe. Ungeschützte oder manipulierte RDP- und VPN-Server gehören zu den beliebtesten „Angeboten“, die im Dark Web verkauft werden.

„Im aktuellen Active Adversary Playbook stellt Sophos für das Jahr 2021 fest, dass Unternehmen gleichzeitig mehrfach angegriffen werden und dass dies ein wachsender Trend sein könnte", sagt Shier. „Die Tatsache, dass die Zunahme von Mehrfachangriffen aktuell noch auf Basis einzelner Fälle nachvollzogen werden muss, gibt Cyberkriminellen reichlich Gelegenheit, sich über die ausnutzbaren Systeme noch weiter in diese Richtung zu bewegen."

Um mehr über multiple Cyberangriffe zu erfahren, einschließlich Details über den kriminellen Untergrund sowie praktischer Ratschläge zum Schutz von Systemen vor solchen Angriffen, steht das vollständige Whitepaper „Multiple Attackers: A Clear and Present Danger" auf Sophos.com zum Download bereit.

Sophos ist ein weltweit führender Anbieter von Next Generation Cybersecurity und schützt mehr als 500.000 Unternehmen und Millionen von Anwendern in mehr als 150 Ländern vor den modernsten Cyberbedrohungen. Basierend auf Threat Intelligence, KI und maschinellem Lernen aus den SophosLabs und von SophosAI bietet Sophos ein breites Portfolio an fortschrittlichen Produkten und Services, um Anwender, Netzwerke und Endpoints vor Ransomware, Malware, Exploits, Phishing und einer Vielzahl anderer Cyberattacken zu schützen. Sophos bietet mit Sophos Central eine einzige, integrierte und cloudbasierte Management-Konsole. Sie ist das Herzstück eines anpassungsfähigen Cybersecurity-Ökosystems mit einem zentralen Data Lake, der eine Vielzahl offener API-Schnittstellen bedient, die Kunden, Partnern, Entwicklern und anderen Cybersecurity-Anbietern zur Verfügung stehen. Sophos vertreibt seine Produkte und Services über Partner und Managed Service Provider (MSPs) weltweit. Der Sophos-Hauptsitz ist in Oxford, U.K. Weitere Informationen unter http://www.sophos.de/.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()

Webinar: KI in der Praxis – Computer Vision mit MLOps (Webinar | Online)

Durch künstliche Intelligenz (KI) unterstützte Abläufe halten zunehmend Einzug in industrielle Prozesse. Insbesondere die Kombination unterschiedlicher Technologien und Methoden führt zu wertvollen Prozess- und Ergebnisoptimierungen. Ein aktueller KI-Trend ist hier Computer Vision. Typische Ziele sind dabei die Objekterkennung und die Vermessung der geometrischen Strukturen von Objekten oder Bewegungen.

In unserem kostenfreien Webinar werfen unsere DevOps- und Data-Profis einen Blick in die aktuelle Praxis. Sie erläutern Ihnen, wie sich die Leistungsfähigkeit und Einsatzmöglichkeiten von Computer Vision mithilfe von Machine Learning Operations (MLOps) deutlich ausbauen lassen: Mit MLOps werden die Prinzipien der Software-Entwicklung auf das Machine Learning übertragen, um auch die Entwicklung und den Einsatz von maschinellem Lernen zu optimieren.

Melden Sie sich noch heute an und lernen Sie praxisnah die Möglichkeiten moderner KI kennen.

Inhalte im Fokus:

• Computer Vision im Industriekontext

• effizientes Training und vereinfachte Auslieferung durch MLOps

• reduzierter Annotationsaufwand mithilfe synthetischer Daten

• Nutzung in der Cloud oder von On-Premise Clustern mit Kubeflow

• Praxisbeispiel: Computer-Vision-basierte Qualitätssicherung mit synthetischen Daten

• CONET-Webinar:

KI in der Praxis – Computer Vision mit MLOps

Donnerstag, 11. August 2022 von 11 bis 12 Uhr

Hintergrund:

DevOps-Methoden unter Beteiligung von Entwicklungs- und Betriebs-Teams sind ein längst etabliertes Vorgehen in der Software-Entwicklung. Durch kontinuierliche Entwicklungs-, Integrations-, Test- und Betriebszyklen werden schneller flexible und sich stetig weiterentwickelnde Anwendungen geschaffen.

Mit MLOps werden die Prinzipien der Software-Entwicklung auf das Machine Learning übertragen, um auch die Entwicklung und den Einsatz von maschinellem Lernen zu optimieren. In ähnlichen Zyklen erfolgen hier kontinuierlich die Integration, die Auslieferung und das Training von Machine-Learning-Anwendungen.

Dies lässt sich auch auf das Feld der Computer Vision übertragen: Mithilfe von MLOps lassen sich die Leistungsfähigkeit und Einsatzmöglichkeiten von Computer Vision zur Aufnahme, Interpretation und Analyse von Daten deutlich ausbauen und zuverlässiger gestalten.

Eventdatum: Donnerstag, 11. August 2022 11:00 – 12:00

Eventort: Online

Firmenkontakt und Herausgeber der Eventbeschreibung:

conet Holding GmbH

Bundeskanzlerplatz 2

53113 Bonn

Telefon: +49 (228) 9714-0

Telefax: +49 (228) 9714-1414

http://www.conet.de

Weiterführende Links

verantwortlich. Dieser ist in der Regel auch Urheber der Eventbeschreibung, sowie der angehängten

Bild-, Ton-, Video-, Medien- und Informationsmaterialien. Die United News Network GmbH

übernimmt keine Haftung für die Korrektheit oder Vollständigkeit des dargestellten Events. Auch bei

Übertragungsfehlern oder anderen Störungen haftet sie nur im Fall von Vorsatz oder grober Fahrlässigkeit.

Die Nutzung von hier archivierten Informationen zur Eigeninformation und redaktionellen Weiterverarbeitung

ist in der Regel kostenfrei. Bitte klären Sie vor einer Weiterverwendung urheberrechtliche Fragen mit dem

angegebenen Herausgeber. Eine systematische Speicherung dieser Daten sowie die Verwendung auch von Teilen

dieses Datenbankwerks sind nur mit schriftlicher Genehmigung durch die United News Network GmbH gestattet

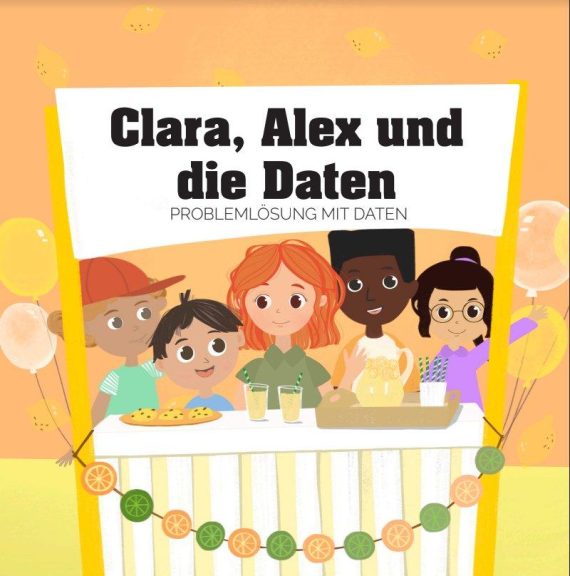

Leben in einer datenzentrierten Welt: Cloudera veröffentlicht Buch für digitale Medienerziehung von Kindern

Cloudera will Kinder und Jugendliche dabei unterstützen, ihre digitalen Fähigkeiten zu verbessern, und stellt dafür Mentoren sowie Ressourcen zur Verfügung. Die Förderung der Datenkompetenz von Kindern ist wichtiger Baustein dieser Initiative, da sie einen Großteil ihres Lebens in einer zunehmend online- und datenzentrierten Welt verbringen werden.

Das Buch „Clara, Alex und die Daten“ vermittelt Grundschulkindern, wie Probleme durch den Einsatz von Daten gelöst werden können. Es behandelt abstrakte Konzepte wie das Training oder die Voreingenommenheit von KI-Modellen und erläutert diese anhand anschaulicher Beispiele. Anhand interaktiver Denkaufgaben können die jungen Leser das Erlernte spielerisch anwenden. Das Buch ist auf Amazon als Print- und als kostenlose Kindle-Version erhältlich. Auf der Website zum Buch, freshsqueezekids.com, ist es in sieben verschiedenen Sprachen als kostenloser Download verfügbar, zusätzlich gibt es dort Lehrmaterialien für den Unterricht.

„Für die junge Generation ist die Digitalisierung längst Alltag – und gerade deshalb sollte sie die verborgenen Strukturen und Fallstricke der digitalen Welt kennen. Kinder müssen verstehen, wie Künstliche Intelligenz oder Algorithmen funktionieren, um die Vor- und Nachteile zu erkennen und sich online richtig zu verhalten. ‚Clara, Alex und die Daten‘ erklärt diese abstrakten Themen wunderbar kindgerecht und leistet einen wichtigen Beitrag, indem es Kinder weltweit zu mehr digitaler Selbstbestimmung verhilft“, sagt Alexander Zschaler, Vertriebsleiter Deutschland bei Cloudera.

Roozbeh Aliabadi, CEO bei ReadyAI, erklärt: „Kinder haben das Recht auf eine KI-Ausbildung, denn in den nächsten zehn Jahren wird KI für die meisten ein selbstverständlicher Teil ihres Lebens sein: bei Fahrdiensten, in der Service-Hotline, am Empfang, bei medizinischen Behandlungen. Ich bin stolz auf unsere Zusammenarbeit mit Cloudera bei dem Buch ‚Clara, Alex und die Daten‘, das Kinder weltweit dazu ermutigt, von passiven Zuschauern technologischer Umwälzungen zu aktiven Teilnehmern an den positiven Veränderungen in ihrem Umfeld und in der Welt zu werden.“

Weitere Informationen sowie die kostenlose Version des Buches „Clara, Alex und die Daten“ finden Sie auf freshsqueezekids.com.

Cloudera bietet eine zeitgemäße Plattform für Datenmanagement und -analyse auf Basis von Apache Hadoop sowie den neuesten Open Source-Technologien. Weltweit führende Unternehmen vertrauen auf Cloudera, um mit Unterstützung von Cloudera Enterprise – der schnellsten, einfachsten und sichersten Datenplattform der Gegenwart – ihre wichtigsten geschäftlichen Herausforderungen zu meistern. Unsere Kunden erfassen, speichern, verarbeiten und analysieren auf effiziente Weise gewaltige Datenmengen und nutzen fortschrittliche Analysemethoden, um Unternehmensentscheidungen schneller, flexibler und kostengünstiger als je zuvor treffen zu können. Auf dem Weg zum Erfolg bieten wir unseren Kunden umfassenden Support, Schulungen und andere professionelle Services. Weitere Informationen finden Sie unter http://cloudera.com.

Kontakt mit Cloudera

Lesen Sie unsere Blogs: cloudera.com/engblog und vision.cloudera.com

Folgen Sie uns auf Twitter: twitter.com/clouderade

Besuchen Sie uns auf Facebook: facebook.com/cloudera

Treten Sie der Cloudera Community bei: cloudera.com/community

Kontakt für Journalisten

cloudera@akima.de

Cloudera

Arnulfstrasse 122

80636 München

http://www.cloudera.com

Telefon: +498917959180

E-Mail: cloudera@akima.de

![]()

We are Utilities – Branchentreff (Konferenz | Köln)

Aktuelle Fragen und Antworten aus dem Bereich des präventiven Forderungsmanagements, juristische Einblicke in den Bereich Datenpooling und ein gemeinsamer Einblick in die Auswirkungen der Energiemarktkrise… Diese und viele andere Themen haben den Grundstein für die Veranstaltungsreihe „Utilities Meetings 2022“ gelegt, um gemeinsam mit der gesamten Energie- und Versorgungsbranche über aktuelle Themen im Forderungsmanagement zu diskutieren.

Gemeinsam mit Ihnen möchten wir den Prozess des Forderungsmanagements im Energiemarkt neu beleuchten, Ideen entwickeln, Erkenntnisse teilen und den aktiven Austausch im Markt fördern. Jeder ist eingeladen, einen Beitrag zu leisten, auch Sie!

Am 15. September laden wir Sie herzlich nach Köln ein. Mit einem Businesslunch starten wir in einen Nachmittag mit vielen interessanten Themen und hochkarätigen Sprechern aus der Branche.

Eventdatum: Donnerstag, 15. September 2022 12:00 – 17:00

Eventort: Köln

Firmenkontakt und Herausgeber der Eventbeschreibung:

CRIF GmbH

Victor-Gollancz-Straße 5

76137 Karlsruhe

Telefon: +49 (40) 89803-0

Telefax: +49 (40) 89803-777

https://www.crif.de

Weiterführende Links

verantwortlich. Dieser ist in der Regel auch Urheber der Eventbeschreibung, sowie der angehängten

Bild-, Ton-, Video-, Medien- und Informationsmaterialien. Die United News Network GmbH

übernimmt keine Haftung für die Korrektheit oder Vollständigkeit des dargestellten Events. Auch bei

Übertragungsfehlern oder anderen Störungen haftet sie nur im Fall von Vorsatz oder grober Fahrlässigkeit.

Die Nutzung von hier archivierten Informationen zur Eigeninformation und redaktionellen Weiterverarbeitung

ist in der Regel kostenfrei. Bitte klären Sie vor einer Weiterverwendung urheberrechtliche Fragen mit dem

angegebenen Herausgeber. Eine systematische Speicherung dieser Daten sowie die Verwendung auch von Teilen

dieses Datenbankwerks sind nur mit schriftlicher Genehmigung durch die United News Network GmbH gestattet

Softing stellt OT/IT-Integrationslösung auf OPC UA-Basis mit MQTT-Anbindung vor

Der edgeAggregator hat drei wesentliche Funktionen:

- Als OPC UA Aggregationsserver übernimmt er die Aggregation von bis zu 100 OPC UA-Servern und unterstützt bis zu 25 OPC UA-Server-Endpunkte.

- Als IoT Cloud Gateway übernimmt er die bidirektionale Datenübertragung mit Cloud-Anwendungen über die MQTT Publisher-/Subscriber-Funktionalität.

- Als Security Supervisor ist er für die zentrale Verwaltung der Sicherheitsparameter der OPC UA- und MQTT-Verbindungen wie z.B. User und Zertifikate zuständig und fungiert als „OPC UA Firewall“ für den Schutz vor Angriffen.

Als Docker Container kann edgeAggregator einfach konfiguriert und als Edge-Lösung oder mit zentralen Cloud-Plattformen eingesetzt werden. Die Schnittstellenabstraktion des edgeAggregators ermöglicht die kontinuierliche Anpassung und Skalierung von IoT-Lösungen auf OPC UA- und MQTT Basis über den gesamten Lebenszyklus hinweg. Anwender gewinnen damit ein hohes Maß an Flexibilität und reduzieren gleichzeitig die Integrations- und Konfigurationskosten deutlich.

Softing Industrial vernetzt Automatisierungskomponenten, um Daten aus der Produktionsebene für Steuerungsaufgaben und zur weiterführenden Analyse lokal und in der Cloud bereitzustellen. Die Produkte ermöglichen die Überwachung und Diagnose von technischen Kommunikationsnetzen und gewährleisten damit einen zuverlässigen Datenfluss. Auf diese Weise schaffen sie die Grundlagen zur Produktionsoptimierung. Weitere Informationen unter https://industrial.softing.com/de.html

Softing Industrial Automation GmbH

Richard-Reitzner-Allee 6

85540 Haar bei München

Telefon: +49 (89) 45656-0

Telefax: +49 (89) 45656-488

https://industrial.softing.com/index.html

Marketing Communications Specialist

Telefon: +49 (89) 45656-365

Fax: +49 (89) 45656-399

E-Mail: stephanie.widder@softing.com

![]()