Wie Sie Schwund von Paletten, Boxen und Co. vermeiden

Die Software eignet sich unter anderem für die Branchen:

Ladungsträgermanagement Software

Mit COSYS Ladungsträgermanagement erfassen Ihre Mitarbeiter am Warenausgang die Ladungsträger in der Regel über Seriennummern. Nur über Seriennummern kann ein Kundenkonto generiert werden. Sollte der reine Abgang und Zugang reichen, können die Ladungsträger jedoch auch über den Typ ein- und ausgelagert werden (Gitterbox, Palette, Behälter). Ein Mischbetrieb zwischen Seriennummer und Lademitteltyp ist möglich.

T I P P : Sie wollen nicht nur Ladungsträger, sondern auch die Ladung und Retouren tracken? Mit COSYS Ablieferscannung ist das kein Problem!

Die Lademittel erfassen Ihre Mitarbeiter mit einem Android MDE Gerät oder einem Smartphone. Sollten Sie noch Hardware brauchen, erhalten Sie diese bei COSYS, inklusive Hardwareleistungen wie Reparaturen, Gebrauchtgeräten, Miete, Ersatzgeräten und Co.

So sieht Transparenz aus

Die Software ist schlicht gehalten und verlangt von Ihren Mitarbeitern nur das nötigste: Ladungsträger auslagern und Ladungsträger einlagern. Bei der Auslagerung, also kurz bevor es auf das Fahrzeug geht, erfassen die Mitarbeiter erst eine Lieferscheinnummer und scannen dann die Lademittel dazu. Anstelle der Lieferscheinnummer kann auch einfach nur der Kunde ausgewählt werden. Eine Fotodokumentation kann hier erfolgen, um zu belegen, dass die Ladmittel in einwandfreiem Zustand sind.

Über eine Schnittstelle erhält COSYS Software alle relevanten Daten zu Kunden und Ladungsträgern. So reicht bereits die Verknüpfung von Lieferscheinnummer und Ladungsträger, um automatisch Kundenkonten zu generieren.

Lademittelkonten für verschiedene Standorte und Filialen sind ebenfalls möglich.

Bringen Fahrer die Ladungsträger wieder zurück, werden diese gescannt, sodass die Software den Lademittelbestand aktualisiert. Über das Web-Tool ist es zudem möglich, dass Kunden oder interne Standorte automatisch eine E-Mail erhalten, wenn die Frist für die Rückgabe bald abläuft oder schon abgelaufen ist. Reports zu Lademittelverläufen können auch erstellt werden.

Für jedes seriennummerngeführte Lademittel gibt es im Web-Tool eine lückenlose Historie. Diese kann mit jeder Einlagerung auf Null gesetzt werden oder eine Weile bestehen bleiben. Fällt zum Beispiel bei einer Auslagerung ein Schaden auf, ist im WebDesk ersichtlich, wo sich dieser Ladungsträger zuletzt befunden hat und ob bereits ein Foto von einem Schaden hinterlegt ist oder über einen Kommentar in der App dokumentiert wurde.

Kostenlose Einblicke und Demo Version

Interessiert? Fragen Sie noch heute eine kostenlose Vorstellung der Software von unserem Vertrieb an unter +49 5062 900 0 oder über unser Kontaktformular. Auch eine k o s t e n l o s e Demo App steht Ihnen im Play Store zur Verfügung. Einfach runterladen und selber testen.

Die COSYS Ident GmbH mit Sitz in Grasdorf (bei Hildesheim) besteht seit knapp 40 Jahren und ist eines der führenden Systemhäuser im Bereich mobiler Datenerfassungslösungen für Android und Windows. Ein mittelständisches Unternehmen, das seit 1982 die Entwicklung von Identifikationssystemen vorantreibt und heute branchenspezifische Komplettlösungen für nahezu alle gängigen Geschäftsprozesse anbietet. Vom Prozessdesign und der Konzepterstellung, über die Implementierung der Hard- und Software bis hin zum Projektmanagement und maßgeschneiderten Wartungsverträgen, decken wir das komplette Leistungsspektrum der Systementwicklung, Integration und Betreuung ab. Des Weiteren bietet COSYS einen Reparaturservice, WLAN-Funkvermessung, sowie Lösungen für die Bauteil-Rückverfolgung mittels DPM-Codes.

Cosys Ident GmbH

Am Kronsberg 1

31188 Holle – Grasdorf

Telefon: +49 (5062) 900-0

Telefax: +49 (5062) 900-30

http://www.cosys.de

Telefon: +49 (5062) 900-0

E-Mail: vertrieb@cosys.de

![]()

❌ MariaDB und MySQL ❌ Schnellere Datenbankabfrage- und Ladeleistung, sowie sensible PII schützen ❗

MySQL und MariaDB: schnellere und sichere Datenbank!

Sie können mit einem oder mehreren dieser zeitaufwendigen Probleme bei der Arbeit mit MySQL konfrontiert werden:

- Datenermittlung: Profilerstellung, Klassifizierung, ERDs

- Be- und Entladen großer Tabellen

- Routinemäßige Versorgungsoperationen (Reorgs)

- Komplexe Abfragen

- Migration oder Replikation

- Maskierung sensibler Daten

- Generierung intelligenter und sicherer Testdaten

Auch spezifische Leistungsdiagnosen und -abstimmungen brauchen Zeit und können andere Benutzer betreffen. Schließlich können gespeicherte SQL-Prozeduren auch ineffizient programmiert werden, erfordern eine Optimierung und dauern dann immer noch zu lange.Beschleunigen Sie die Entladung: IRI FACT (Fast Extract) zur Beschleunigung der MySQL-Entladung. Verwenden Sie die SQL-Syntax in FACT’s CLI oder GUI, um Tabellendaten in Flat-Files zu übertragen . Geben Sie SELECT * aus der Tabelle an, damit Sie das Entladen nicht mit Kennzeichen wie "distinct", "order by" und "group by" belasten. Aber sobald sich diese Daten in der Flat-File befinden, verwenden Sie das Programm SortCL in IRI CoSort, um die Extrakte viel schneller zu deduplizieren, zu sortieren, zu verbinden, zu gruppieren (und zu berichten)…. parallel, außerhalb der Datenbank.

Beschleunigen Sie die Ladungen: IRI CoSort um Flat-Files für den Massen-BCP-Import vorzusortieren. Erstellen Sie zuerst den geclusterten Index und sortieren Sie die Eingabedateien (auf dem primären Indexschlüssel) vor, um den Schritt mit der Index-Erstellung zu verkürzen. Verwenden Sie die Option "SORTED_DATA" beim Erstellen von Indizes um zu zeigen, dass CoSort die langsamere Sortierung in bcp umgangen hat.

Beschleunigen Sie die Reorgs und Abfragen: Offline Reorg Wizard in der IRI Workbench, um die Kombination der oben genannten schnellen Extraktions-, Sortier- und Rückladevorgänge für klassische (Offline-)MySQL-Reorgs zu kombinieren und zu automatisieren, die die Pflege Ihrer Tabellen in optimaler Abfragereihenfolge erleichtern.

Lagern Sie die SQL-Transformationen aus: IRI CoSort um die Datenbank von Verarbeitungsaufwand zu entlasten. Nutzen Sie die Vorteile von Dateisystem-I/O, Multithreading und der bewährten Datentransformationskraft und Konsolidierung des CoSort SortCL-Programms.

Migrieren und replizieren Sie die Datenbanken: IRI NextForm-Datenbank-Edition um neue Tabellen während der Migration zu und von MySQL zu erwerben, neu abzubilden, neu zu formatieren und zu erstellen/zu füllen. Sie können auch IRI NextForm oder das Programm SortCL in IRI CoSort verwenden, um Daten in MySQL neu zuzuordnen und zu konvertieren, benutzerdefinierte Berichte, Kopien und föderierte Ansichten von Daten zu erstellen.

Maskieren Sie Daten in MySQL-Spalten: IRI FieldShield um sensible Daten in MySQL zu maskieren, wie personenbezogene Daten (PII) oder geschützte Gesundheitsinformationen (PHI), wendet FieldShield Maskierung, Verschlüsselung und andere De-Identifizierungsfunktionen auf eine oder mehrere Spalten gleichzeitig an. Verwenden Sie FieldShield, um die Datenschutzgesetze wie HIPAA, PCI DSS, FERPA und GDPR einzuhalten.

Generieren Sie synthetische Testdaten: IRI RowGen um MySQL-Operationen schnell mit sicheren Testdaten zu füllen. RowGen verwendet Ihre Datenmodelle, um die Testdaten für eine gesamte Datenbank mit referentieller Integrität automatisch zu generieren.

In dem Blog unseres Partners IRI finden Sie ausführliche verschiedene technische Artikel!

Weltweite Referenzen: Seit über 40 Jahren nutzen unsere Kunden wie die NASA, American Airlines, Walt Disney, Comcast, Universal Music, Reuters, das Kraftfahrtbundesamt, das Bundeskriminalamt, die Bundesagentur für Arbeit, Rolex, Commerzbank, Lufthansa, Mercedes Benz, Osram,.. aktiv unsere Software für Big Data Wrangling und Schutz! Sie finden viele unserer weltweiten Referenzen hier und eine Auswahl deutscher Referenzen hier.

Partnerschaft mit IRI: Seit 1993 besteht unsere Kooperation mit IRI (Innovative Routines International Inc.) aus Florida, USA. Damit haben wir unser Portfolio um die Produkte CoSort, Voracity, DarkShield, FieldShield, RowGen, NextForm, FACT und CellShield erweitert. Nur die JET-Software GmbH besitzt die deutschen Vertriebsrechte für diese Produkte. Weitere Details zu unserem Partner IRI Inc. hier.

JET-Software entwickelt und vertreibt seit 1986 Software für die Datenverarbeitung für gängige Betriebssysteme wie BS2000/OSD, z/OS, z/VSE, UNIX & Derivate, Linux und Windows. Benötigte Portierungen werden bei Bedarf realisiert.

Wir unterstützen weltweit über 20.000 Installationen. Zu unseren langjährigen Referenzen zählen deutsche Bundes- und Landesbehörden, Sozial- und Privatversicherungen, Landes-, Privat- und Großbanken, nationale und internationale Dienstleister, der Mittelstand sowie Großunternehmen.

JET-Software GmbH

Edmund-Lang-Straße 16

64832 Babenhausen

Telefon: +49 (6073) 711-403

Telefax: +49 (6073) 711-405

https://www.jet-software.com

Telefon: +49 (6073) 711403

Fax: 06073-711405

E-Mail: amadeus.thomas@jet-software.com

![]()

Festigkeitsberechnung von Zahnrädern mit Lastkollektiven

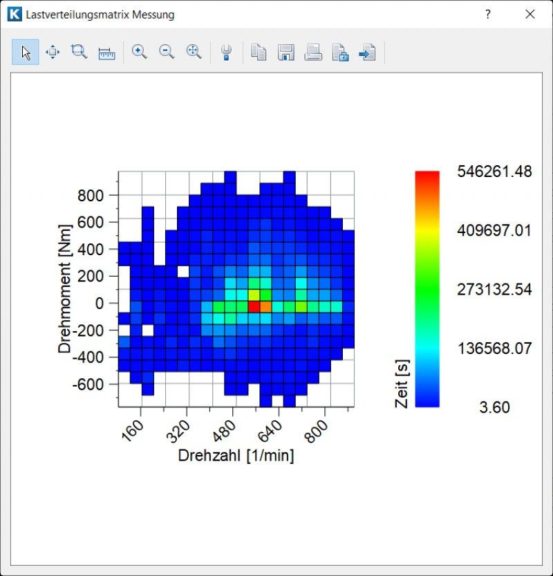

Bei Zeitreihen mit positiven und negativen Drehmomenten ist das Vorgehen komplizierter, da dann der Zahnfuss mit Wechsellasten beaufschlagt wird. Zunächst wird die "Rainflow"-Methode verwendet, um alle signifikanten Drehmomentwechsel im Zeitverlauf zu finden. Aus der resultierenden Rainflow-Dreiecksmatrix wird dann ein Lastkollektiv, welches auch Wechselbiegungsfaktoren YM enthält, abgeleitet. Neben den ausführlichen Protokollen zu den Berechnungsdetails sind nun grafische Darstellungen in Matrixform zur Drehmoment- und Drehzahlverteilung mit Häufigkeit verfügbar. Die gleiche Darstellung kann auch bei der direkten Eingabe von Lastkollektiven verwendet werden. Die Beurteilung und Kontrolle des Kollektivs sind damit viel übersichtlicher.

Haben wir Ihr Interesse geweckt? Dr. Ulrich Kissling wird am diesjährigen AGMA FTM (1.-3. Nov. 2021) in den USA (online) einen Vortrag (in Englisch) halten zu "Use of duty cycles or measured torque-time data with AGMA ratings". Weitere Informationen erhalten Sie hier. Bei Rückfragen stehen wir Ihnen zur Verfügung.

Weitere Informationen: AGMA FTM 2021

KISSsoft AG

Rosengartenstrasse 4

CH8608 Bubikon

Telefon: +41 (55) 254205-0

Telefax: +41 (55) 254205-1

http://www.kisssoft.com

Redaktion/Marketing

Telefon: +41 (55) 25420-70

Fax: +41 (55) 25420-51

E-Mail: ivana.radmilovic@kisssoft.ag

![]()

GEOCEPT zeigt erschwingliche Flottenmanagement-Lösungen auf der NUFAM 2021

GEOCEPT stellt in Halle 3, Stand D313 aus.

Die neue Flottenmanagement-Plattform gps-preiswert[.]de soll erschwingliche Fahrzeug-Telematik bieten und die Optimierung verschiedenster Fahrzeugflotten ermöglichen. Dabei wird nicht nur Postitionsbestimmung geboten, sondern auch das Fernauslesen des Tachographen.

Die Cloud-Lösung lässt sich intuitiv per Webportal bedienen und nach Baukastenprinzip anpassen. Unterstützt werden auch neue Mobilfunktechnologien wie LTE-M / NB-IOT2 mit nationalem Roaming. Die Datenkosten für alle europäischen Länder und über 100 Länder weltweit, sowie der Betrieb des Webportals inkl. Kartenupdates, sind in den jeweiligen monatlichen Kosten enthalten.

Der Karlsruher Telematik-Spezialist bietet zudem Android-Apps mit Funktionen wie Lkw-Navigation, Zeiterfassung, Fahrtenbuch und digitalen Lieferscheinen. Quelle: GEOCEPT

Die MKK ist Herausgeberin des führenden und unabhängigen Fachmediums Mediengruppe Telematik-Markt.de http://www.Telematik-Markt.de, die medial print, online und TV umfassende Informationen zur Branche veröffentlicht und sendet.

Telematik ist eine Querschnitttechnologie, die die Bereiche Navigation, Ortung, Kommunikation und Informatik miteinander vernetzen. Sie umfasst alle Anwendungen, die auf drahtloser Übertragung von Informationen jeder Art und deren anschließender Weiterverarbeitung beruhen. Die Fachzeitschrift Telematik-Markt.de verfolgt das Ziel, für diese Technologie und Forschung einen allumfassenden "Markt- und Informationsplatz" zwischen Herstellern und Anwendern zu schaffen, um die noch recht junge und innovative Telematik-Branche näher in das Blickfeld der Öffentlichkeit zu rücken.

Die Mediengruppe Telematik-Markt.de stützt sich dabei auf kompetente Fachjournalisten Wissenschaftler, Institutionen, Universitäten, Verbände und Vereinigungen, mit denen sie permanent kommuniziert. Telematik-Markt.de bündelt so die Interessen und Ideen aus Forschung & Entwicklung, Wirtschaft, Interessensgemeinschaften sowie von Anbietern, Herstellern und Anwendern und vereint alle beteiligten Stellen auf dieser "öffentlichen Kommunikationsplattform".

Mediengruppe Telematik-Markt.de | MKK

Hamburger Str. 17

22926 Ahrensburg bei Hamburg

Telefon: +49 (4102) 2054-540

Telefax: +49 (4102) 2054-543

https://www.telematik-markt.de

Hamburger Str. 17, 22926 Ahrensburg/Hamburg

Telefon: +49 (4102) 2054-540

Fax: +49 (4102) 2054-543

E-Mail: redaktion@telematik-markt.de

![]()

Zebra TC52ax, hardwarenahe Services und Softwarelösungen bei COSYS

Geschaffen für Unternehmen

Der Zebra TC52ax ist vom Design her einem modernen Smartphone nachempfunden, wurde allerdings im Punkt Robustheit speziell für den Einsatz in Unternehmen geschaffen. Der ergonomische Formfaktor mit einem 5 Zoll großen Touchscreen bietet einen optimalen Tragekomfort für den ganzen Tag. Durch ein besonders robustes und zähes Gehäuse widersteht der Zebra TC52ax mehrfache Stürze aus 1,8 m Höhe und auch Tauchgänge in Wasser. Dank der IP68 und IP65 Versiegelung lässt sich der Zebra TC52ax bei Regen, Schnee oder in staubigen Umgebungen einsetzen. Stabiles Corning Gorilla Glass bieten Kratz- und Bruchfestigkeit für Display und Scannerfenster.

Leistungsstarke Basis mit neuem Universal Flash Storage

Der Zebra TC52ax besitzt wie der Zebra TC52x / TC57x einen schnellen 2,45 GHz Octa Core Prozessor von Qualcomm, der eine schnelle Datenverarbeitung ermöglicht. Der neue Universal Flash Storage des Zebra TC52ax sorgt zudem für eine schnelle Navigation durch Barcodescanner Apps. Mit 4 GB RAM und 64 GB Speicher bietet der Zebra TC52ax deutlich mehr Speicherkapazität als der TC52x / TC57x. Ein Upgrade des Speichers durch eine MicroSD-Karte ist ebenfalls beim TC52ax möglich. Ab Werk wird der Zebra TC52ax mit Android 11 ausgeliefert.

WLAN-Reichweite und Geschwindigkeit

Mit der neuen 2×2 Multiple-User Multiple Input Multiple Output (MU-MIMO) Technologie ermöglicht der Zebra TC52ax Access Points eine gleichzeitige Kommunikation mit mehreren Geräten. Dadurch wird die WLAN-Netzkapazität erhöht, genauso wie die Geschwindigkeit und Reichweite des WLAN-Netzwerks. Mit dem neuen WiFi 6 / WLAN ax bietet der Zebra TC52ax eine unvergleichbare und schnelle Drahtlosverbindung.

Datenerfassung mit der neuen Advanced Range

Der Zebra TC52ax ist mit zwei verschiedenen Scanengines verfügbar, zwischen denen Kunden sich entscheiden können. Zur Auswahl steht ein 2D Standard Range Imager (SE4720) als auch ein 2D Advanced Range Imager (SE5500). Beide Scanneroptionen sind in der Lage, 1D Barcodes und 2D Codes zu scannen. Zusätzlich kann die 13 MP Kamera auf der Rückseite des Zebra TC52ax verwendet werden, um Schäden, Lieferscheine oder Unterschriften zu dokumentieren.

Zebra TC52ax, Softwarelösungen und Hardware Services bei COSYS

Der Zebra TC52ax und der Zebra TC52x / TC57x sind bei COSYS zu attraktiven Preisen erhältlich. Sie haben bei COSYS auch die Möglichkeit, passendes Zubehör für beide Geräte zu erhalten. Optional zu jedem Hardwarekauf bietet COSYS entsprechende Dienstleistungen an, die Ihnen bei der Pflege und Verwaltung Ihrer neuen Hardware unterstützen. Mit individuell anpassbaren Hardware Service Vereinbarungen sichern Sie sich die Dienstleistungen ab, die Sie benötigen. Vom einfachen Support bei Problemen bis hin zur Reparatur Ihrer Geräte im Schadensfall oder die Verwaltung Ihrer Geräte in Ihrem Mobile Device Management bietet COSYS eine Vielzahl an hardwarenahen Pre-Sales und After-Sales Services an.

Damit Sie das Optimum aus Ihren neuen MDE Geräten herausholen, bietet COSYS perfekt an Ihre Bedürfnisse angepasste Softwarelösungen an. Durch mobile Datenerfassung helfen wir Ihnen dabei, verstecktes Potenzial aus jedem Prozess zu bergen und zu nutzen, damit Sie mehr Aufträge in weniger Zeit schaffen. Auch die Übersicht über Ihr Unternehmensgeschehen wird dank Barcodescanning verbessert. Mit fast 40 Jahren Erfahrung hat COSYS unzählige Softwarelösungen in den verschiedensten Branchen umgesetzt. Dazu gehören Softwarelösungen zur Lagerverwaltung, digitale Auslieferungsnachweise für die Transportlogistik oder Lösungen für ein digitales Filialmanagement. Auch einfache Lösungen von der Stange sind mit der internen Paketverteilung, der Bestandsführung oder der Inventur erhältlich und überzeugen mit geringen Kosten, minimalem IT-Aufwand und genau den Funktionen, die Sie für Ihr Unternehmen brauchen.

Gerne stellen wir Ihnen unser Leistungsspektrum vor und beantworten Ihre Fragen. Wir stehen Ihnen telefonisch unter +4950629000 oder per Email zur Verfügung.

Die COSYS Ident GmbH mit Sitz in Grasdorf (bei Hildesheim) besteht seit knapp 40 Jahren und ist eines der führenden Systemhäuser im Bereich mobiler Datenerfassungslösungen für Android und Windows. Ein mittelständisches Unternehmen, das seit 1982 die Entwicklung von Identifikationssystemen vorantreibt und heute branchenspezifische Komplettlösungen für nahezu alle gängigen Geschäftsprozesse anbietet. Vom Prozessdesign und der Konzepterstellung, über die Implementierung der Hard- und Software bis hin zum Projektmanagement und maßgeschneiderten Wartungsverträgen, decken wir das komplette Leistungsspektrum der Systementwicklung, Integration und Betreuung ab. Des Weiteren bietet COSYS einen Reparaturservice, WLAN-Funkvermessung, sowie Lösungen für die Bauteil-Rückverfolgung mittels DPM-Codes.

Cosys Ident GmbH

Am Kronsberg 1

31188 Holle – Grasdorf

Telefon: +49 (5062) 900-0

Telefax: +49 (5062) 900-30

http://www.cosys.de

Telefon: +49 (5062) 900-0

E-Mail: vertrieb@cosys.de

![]()

Technologie-News vom 02.09.2021

Technologie-News vom 02.09.2021

Project Management Resource Planning – The Challenges

Many companies are struggling with substantial challenges in project management resource planning. Is yours one of them? Those responsible are expected to provide the staff needed to handle the project. However, there are generally not enough staff available with the necessary qualifications for the specified time period.

Weiterlesen auf bit.ly oder pressebox.de

Veröffentlicht von TPG – The Project Group Informationstechnologie GmbH

Zeiterfassung nach dem EuGH-Urteil: Eine Checkliste für Unternehmen

Seit dem EuGH-Urteil zur Zeiterfassungspflicht rätseln Juristen und Unternehmen über Rechte und Pflichten bei der Arbeitszeiterfassung. Bisher verlangt das deutsche Arbeitsrecht nur die Dokumentation von Überstunden, durch das EuGH-Urteil muss die Zeiterfassung massiv ausgeweitet werden. Dafür fordern die Richter ein verlässliches, objektives und zugängliches System. Was Unternehmen dabei beachten müssen und welche Anforderungen ein solches System erfüllen sollte, lesen Sie in diesem Beitrag.

Weiterlesen auf projectfacts.de oder pressebox.de

Veröffentlicht von 5 POINT AG

Luftreiniger wirken!

Das Schuljahr hat begonnen, die Infektionszahlen steigen, Luftreiniger stehen immer noch in kaum einer Schulklasse, und über ihren Nutzen tobt seit über einem Jahr eine heiße Debatte… während die Zeit verstreicht.

Prof. Kähler, Aerodynamik und Strömungsmechanik:

„Diese Geräte sind seit 50 Jahren im Einsatz in vielen Krankenhäusern weltweit. Die sind genau für diesen Zweck gefertigt worden. Wie gesagt, seit Jahrzehnten bewährt. Da gibt’s gar keine Frage dran, ob die funktionieren oder nicht.“

Weiterlesen auf euromate-luftreiniger.de oder pressebox.de

Veröffentlicht von EUROMATE GMBH

Das Digitalisierungstool, das jeder braucht

Kennen Sie das: Zu Thema X gab es doch mal E-Mails, wo sind die nur? Toll, jetzt bin ich die Vertretung. Aber wo hat der Kollege nur die Datei abgespeichert mit Informationen zum Projekt Y. Meine Kollegin fährt gerade ins Büro und ich kann nicht fragen, ob sie schon eine neue Datei angelegt hat. In all diesen Fällen hilft Ihnen das Such-Tool INTRASEARCH® weiter. Einfach Suchbegriff eingeben und schon wird der interne Datenbestand durchsucht. So kommen Sie mit einem Klick zum gesuchten Ergebnis.

Weiterlesen auf intrasearch.de oder pressebox.de

Veröffentlicht von BINSERV IT-Solutions

Massiver Überhang an Elektro-Schrott durch Unwetter

Sintflutartiger Regen, Überschwemmungen, Katastrophenfall, unterbrochene Infrastruktur, Stromausfälle, Zerstörung und Verwüstung, Verletzte. Verunglückte. Der Sommer in Deutschland hat in diesem Jahr 2021 viele Schicksalsschläge mit sich gebracht. Hier lesen Sie einen Lagebericht aus der Recyclingbranche, die ihren ganz eigenen Herausforderungen trotzen muss.

Weiterlesen auf weee-full-service.com oder pressebox.de

Veröffentlicht von Bitkom Servicegesellschaft mbH

Dezentrale Lüftung effizient weitergedacht

Die PushPull-Lüftungen Vitovent 100-D / 050-D von Viessmann sind jetzt Teil des wibutler-Systems. Neben ihrer einfachen Nachrüstbarkeit gewinnen die effizienten Lüftungsanlagen dadurch an weiteren starken Argumenten, die für ihren Einsatz im Bestand sprechen. Der Betrieb wird vollständig automatisierbar, sodass Feuchtigkeitsschäden zuverlässig verhindert werden. Bewohner profitieren von einem gesunden Raumklima und einer flexiblen, einfachen Bedienung. Hinzu kommen flexible Ausbaumöglichkeiten.

Weiterlesen auf www2.wibutler.com oder pressebox.de

Veröffentlicht von wibutler

Transparenz vom Feinsten: Pilkington Optiwhite™

Für die Herstellung von Pilkington Optiwhite™ werden spezielle eisenoxidarme Rohstoffe verwendet. Dadurch ergeben sich insbesondere bei dickeren Glasaufbauten eine farbneutralere Durchsicht und eine attraktive helle Glaskante. Ob in der Fassade oder im Möbel- und Designbereich: Pilkington Optiwhite™ bietet Transparenz vom Feinsten.

Weiterlesen auf pilkington.com oder pressebox.de

Veröffentlicht von Pilkington Deutschland AG | NSG Group

Immobilienpreise für Neumünster (09/2021)

Der Immobilienpreise für Neumünster liefert Informationen zu den Immobilienpreisen der Jahre 2019, 2020, 2021. Der durchschnittliche Immobilienpreis von Neumünster liegt 23,83% über dem durchschnittlichen Immobilienpreis von Deutschland.

Erfahren Sie mehr zur Preisentwicklung in Neumünster inklusive Baujahr, Wohnungsgröße & Zimmeranzahl, Stadtteile & PLZ

Weiterlesen auf miet-check.de oder pressebox.de

Veröffentlicht von Miet-Check.de

Mietpreise für Neumünster (09/2021)

Der Mietpreis für Neumünster liefert Informationen zur Mietentwicklung der Jahre 2016, 2017, 2018, 2019, 2020, 2021. Der durchschnittliche Mietspiegel von Neumünster liegt 4,87% über dem Mietspiegel von Deutschland (7, 59 €).

Erfahren Sie mehr zur Mietpreisentwicklung in Neumünster inklusive Baujahr, Wohnungsgröße & Zimmeranzahl, Stadtteile & PLZ

Weiterlesen auf miet-check.de oder pressebox.de

Veröffentlicht von Miet-Check.de

Wie funktioniert Laserschneiden?

Wie funktioniert eigentlich Laserschneiden? Und worin unterscheiden sich die einzelnen Laserschneidverfahren? Das Verfahren hat sich mittlerweile für eine Vielzahl von Materialien etabliert. Wir erklären heute in unserem aktuellen Blogbeitrag, wie die Technik hinter dem Verfahren funktioniert und wo es erfolgreich eingesetzt werden kann.

https://www.teprosa.de/

Weiterlesen auf teprosa.de oder pressebox.de

Veröffentlicht von TEPROSA GmbH

Mit Microsoft Teams wirklich telefonieren

Der bluePBX.com Cloud-Telefonanlagen Service ermöglicht Telefonie in Microsoft Teams. Das funktioniert mit der Teams Desktop Version und per Smartphone App. Eingehende und ausgehende Gespräche aus dem Fest- und Mobilfunknetz finden in Teams statt. Telefonkonferenzen und hinzunehmen von weiteren Gesprächsteilnehmern beschränkt sich damit nicht mehr auf Gesprächspartner, die Teams im Einsatz haben.

Weiterlesen auf bluepbx.com oder pressebox.de

Veröffentlicht von ccn GmbH

MDE Geräte günstig bei COSYS kaufen

Egal ob Unitech, Honeywell, Datalogic oder Zebra: Bei COSYS finden Sie die günstigsten MDE Geräte immer schnell und in der richtigen Menge. Über das Vergleichsportal auf unserer Webseite können Sie schon im Vorhinein das passende MDE Gerätemodell für sich finden, oder Sie lassen Sie einfach von unseren kompetenten Fachkräften beraten. Zusätzlich zum Kauf können Sie bei COSYS auch direkt MDE Geräte mieten, etwa für ein Projekt oder Ihre Inventur.

Weiterlesen auf mde-geraet.de oder pressebox.de

Veröffentlicht von Cosys Ident GmbH

Dieser ist in der Regel auch Urheber der Shortnewstexte, sowie der angehängten Bild-, Ton-, Video-, Medien- und

Informationsmaterialien.

Die United News Network GmbH übernimmt keine Haftung für die Korrektheit oder Vollständigkeit des dargestellten

ShortNews. Auch bei Übertragungsfehlern oder anderen Störungen haftet sie nur im Fall von Vorsatz oder grober

Fahrlässigkeit.

Die Nutzung von hier archivierten Informationen zur Eigeninformation und redaktionellen Weiterverarbeitung ist in

der Regel kostenfrei. Bitte klären Sie vor einer Weiterverwendung urheberrechtliche Fragen mit dem angegebenen

Herausgeber. Eine systematische Speicherung dieser Daten sowie die Verwendung auch von Teilen dieses Datenbankwerks

sind nur mit schriftlicher Genehmigung durch die United News Network GmbH gestattet

iCOGNIZE meldet ein Patent auf DSGVO-konformes Verfahren zur Sicherung von biometrischen Daten an.

Da biometrische Daten die mathematische Beschreibung bestimmter Eigenschaften von Körpermerkmalen wie Fingerabdrücke, Iris- oder Gesichtsmerkmale und Venenmuster enthalten, gelten sie als hochkritisch und müssen auf besondere Art und Weise geschützt werden – nicht nur um Datenschutzverletzungen zu verhindern, sondern vor allem, um zu verhindern, dass bei Cyberattacken keine kompletten biometrischen Datensätze gestohlen werden können.

Das Verfahren kann überall angewendet werden, wo sensible Daten stärker geschützt werden sollen – auch außerhalb von biometrischen Systemen. Beispielsweise können Tokens mit Split-Template noch besser vor unerlaubtem Zugriff geschützt werden.

Um den Vorgang und die Vorteile des Split-Template-Verfahrens zu verdeutlichen, ist ein detaillierter Blick auf die bisherigen Verfahren nötig:

Mögliche Sicherheitslücken bei biometrischen Zugangskontrollen

Bei biometrischen Zugangskontrollen im Hochsicherheitsbereich werden biometrische Eigenschaften wie Fingerabdruck, Venen oder Irismerkmale von einer entsprechenden Sensorik erfasst und mit im System abgespeicherten biometrischen Merkmalen verglichen. Ergibt sich dabei eine hinreichende Ähnlichkeit, wird von einem sogenannten „Match“ ausgegangen. Denn die zum Vergleich genutzten biometrischen Daten gehören zu der Person, die das entsprechende biometrische Merkmal präsentiert hat. Da das System weiß, welche Person zuvor den zum Vergleich genutzten biometrischen Datensatz erzeugt hat, ist die Person dadurch identifiziert.

Cyberkriminelle können diese biometrischen Merkmale stehlen oder manipulieren. Werden beispielsweise Fingerabdruckdaten im Internet veröffentlicht, kann jede Person, die über entsprechendes Wissen verfügt, eine Attrappe für eine sog. „Presentation Attack“ erstellen und damit biometrische Sicherheitssysteme täuschen.

Für die Person, zu der die Fingerabruckdaten gehören, bedeutet dass, dass ihr Fingerabdruck nie wieder im biometrischen System genutzt werden kann. Denn da das biometrische Merkmal nun in seiner Reinform bekannt ist, kann jederzeit ein Replikat erzeugt werden. Zusätzlich handelt es sich bei digitalen Fingerabdrücken um sensible, persönliche Daten, die nach EU-DSGVO besonders geschützt werden müssen.

Möglicherweise sind sie auch ganz von einer dauerhaften Speicherung ausgenommen. Aus diesem Grund verbietet der Datenschutz das zentrale Speichern von sensiblen biometrischen Daten. Das wiederum kann dazu führen, dass biometrische Systeme in verschiedenen Anwendungen nicht zum Einsatz kommen dürfen.

Schwierigkeiten bisheriger Lösungsansätze

Um obiges Problem zu umgehen, gibt es bereits einen möglichen Weg: Die biometrischen Daten werden zum späteren Vergleich auf Servern gespeichert, die zu einer hochsicheren und nicht-angreifbaren IT-Infrastruktur gehören.

Dieses Verfahren funktioniert in der Praxis auch recht gut. Durch immer komplexer werdende IT-Verfahren wird es jedoch immer schwieriger und kostenintensiver eine solche hochsichere Infrastruktur aufrechtzuerhalten.

Außerdem und wie oben bereits erwähnt, ist die zentrale Datenspeicherung von personenbezogenen Daten, wie es biometrische Daten sind, ein grundsätzliches Problem beim Datenschutz.

Ist die mobile Datenspeicherung ein DSGVO-freundliche Alternative?

Um im Sinne der DSGVO zu handeln, dürfen biometrische Daten ausschließlich auf mobilen Medien wie RFID-Karten oder Mobilgeräten gespeichert werden. So können Nutzer jederzeit auf ihre persönlichen Daten zugreifen und diese im Zweifelsfall auch löschen.

Durch Vorhalten der Karte bzw. Mobile Device an einen entsprechenden Leser werden die Daten erfasst. Das System vergleicht nun die Daten und löscht danach sofort die genutzten Daten. So befinden sich die biometrischen Daten nur zum Zeitpunkt der Nutzung im System und werden dort nicht persistent gespeichert. Um mit dieser Methode der EU-DSGVO zu genügen, müssen zudem folgende Voraussetzungen erfüllt sein:

(DSGVO (Artikel 9)

- Einwilligung: Die betroffene Person hat in die Verarbeitung der biometrischen Daten für einen oder mehrere festgelegte Zwecke ausdrücklich eingewilligt. Es sei denn, nach Unionsrecht oder dem Recht der Mitgliedstaaten kann das Verbot durch die Einwilligung der betroffenen Person nicht aufgehoben werden.

- Die Verarbeitung ist erforderlich, damit der Verantwortliche oder die betroffene Person, die ihm bzw. ihr aus dem Arbeitsrecht und dem Recht der sozialen Sicherheit und des Sozialschutzes erwachsenden Rechte ausüben und seinen bzw. ihren diesbezüglichen Pflichten nachkommen kann. Das muss nach Unionsrecht oder dem Recht der Mitgliedstaaten oder einer Kollektivvereinbarung nach dem Recht der Mitgliedstaaten, das geeignete Garantien für die Grundrechte und die Interessen der betroffenen Person vorsieht, zulässig sein.

Der Nachteil dabei ist allerdings, dass die personenbezogenen, biometrischen Daten in diesem Umfeld sehr viel schlechter geschützt sind: Karten gehen zum Beispiel oft verloren. Und auf Mobilgeräten könnten dubiose Apps installiert sein, die die biometrischen Daten auslesen können.

Es handelt sich zwar um ein Umfeld, welches dem Datenschutz genügt – im Sinne von IT-Security sind die Daten jedoch nicht gesichert oder überwacht. Folglich sind beide Verfahren für eine hochsichere Datenspeicherung von kritischen Datensätzen nur bedingt einsetzbar.

Was macht das Split-Template-Verfahren besser?

Das Split-Template-Verfahren nutzt das Beste aus den oben beschriebenen Verfahren und geht weitere Schritte, um biometrische Daten unkenntlich zu machen:

- Zunächst werden kritische Datenblöcke in zwei oder mehr Datenanteile gespalten.

- Die einzelnen Anteile werden anschließend auf unterschiedliche Medien und/oder an unterschiedlichen Orten gespeichert.

- Speicherorte können Datenträger wie die RFID-Karte UND der Server innerhalb der IT-Infrastruktur sein.

Durch die Spaltung handelt es sich bei den erfassten biometrischen Daten nicht mehr um personenbezogene Daten im Sinne der EU-DSGVO. Denn die gesplitteten Daten sind für ihren eigentlichen Einsatzzweck nicht mehr nutzbar, da keine Rückschlüsse zum eigentlichen Datensatz möglich sind. Weiter gelangen Cyberkriminelle beim Kompromittieren eines Speicherortes nicht in den Besitz der gesamten biometrischen Daten. Das Erstellen einer Attrappe mit den erbeuteten Daten wird dadurch wirksam verhindert.

iCOGNIZE ist auf biometrische Sicherheitslösungen spezialisiert. Seit 2007 entwickelt und produziert das Unternehmen biometrische Handvenenscanner zur Identifikation bzw. Authentifizierung die sich über unterschiedlichste Schnittstellen in andere Systeme der Sicherheitstechnik integrieren lassen. Technologien wie RFID und Bluetooth sind integraler Bestandteil des Produktportfolios.

Der Unternehmensstandort ist Dietzenbach – nahe Frankfurt am Main. Hier besitzt der Biometrie-System-Entwickler außerdem eine eigene Forschungsabteilung und kooperiert eng mit Hochschulen und anderen Forschungsinstituten, um Innovationen im Bereich biometrischer Sicherheitstechnik voranzutreiben.

iCOGNIZE GmbH

Justus-von-Liebig-Straße 9

63128 Dietzenbach

Telefon: +49 (6074) 310-3600

Telefax: +49 (6074) 310-3640

http://www.icognize.de

CSO

Telefon: 060743103613

E-Mail: roberto.creutziger@icognize.de

![]()

TIM AG bietet ab sofort die Lösungen des Herstellers Exagrid in der DACH Region an

ExaGrid stellt eine Backup-Speicherlösung zur Datensicherung bereit, die eine einzigartige Architektur nutzt und in Skalierbarkeit sowie Datensicherung und -wiederherstellung, kosteneffizient und leistungsoptimiert ist.

Innovative Datensicherung durch Tiered Backup Storage

Tiered Backup Storage von ExaGrid kombiniert eine Disk-Cache-Landing Zone mit Langzeitaufbewahrungsspeicher und Scale-Out-Architektur. Die Landing Zone sorgt für besonders schnelle Backups und VM-Wiederherstellung. Das Retention-Repository sorgt für eine kostengünstige Langzeitspeicherung. Durch die einzigartige Scale-Out-Architektur, können Appliances unabhängig von der Größe und des Alters, passend zum Datenwachstum im Unternehmen, zu einem einzigen System kombiniert werden.

Die ExaGrid-Appliances, arbeiten nahtlos mit der Datensicherungssoftware führender Hersteller zusammen, was eine effektive und flexible Verwaltung der Daten ermöglicht.

„Mit ExaGrid erweitern wir unser Portfolio in der DACH Region, um eine innovative Tiered Backup Storage-Lösung, für den Mittelstand und das Enterprise Segment. Die bei Exagrid enthaltene Ransomware Protection bietet unseren Fachhandelspartnern zusätzlich eine Lösung zum Schutz der Daten in den Backup Umgebungen der Unternehmen.“ Jörg Eilenstein | Vorstand TIM AG

„Wir freuen uns sehr auf die Zusammenarbeit mit der TIM AG, einem Value-Added-Distributor, mit langjähriger Expertise im Storage-Umfeld, sowie starkem Partner-Enablement, in der DACH-Region. Mit unserem einzigartigen Tiered Backup Storage schaffen wir Mehrwerte und Flexibilität im Projektgeschäft und unterstützen Reseller beim Ausbau ihres künftigen DataCenter Business.“ Werner Van Unen | Area Vice President of Sales, ExaGrid EMEA

Über Exagrid

ExaGrid bietet Tiered Backup Storage mit einer einzigartigen Disk-Cache-Landing Zone, einem Langzeitaufbewahrungsspeicher und einer Scale-Out-Architektur. Die Landing Zone von ExaGrid sorgt für besonders schnelle Backups, Wiederherstellungen und sofortige VM-Wiederherstellung. Das Retention-Repository ist die kostengünstigste Lösung für die langfristige Speicherung. Die Scale-Out-Architektur von ExaGrid umfasst vollständige Appliances und stellt auch bei steigenden Datenmengen ein Backup-Fenster mit fester Länge zur Verfügung, wodurch kostenintensive Hardware-Upgrades und die Überalterung von Produkten vermieden werden. ExaGrid bietet den branchenweit einzigen zweistufigen Backup-Speicheransatz mit einer netzwerkunabhängigen Schicht, verzögerten Löschvorgängen und unveränderlichen Objekten zur Wiederherstellung nach Ransomware-Angriffen.

ExaGrid ist eine eingetragene Marke von ExaGrid Systems, Inc. Alle anderen genannten Marken sind das Eigentum der jeweiligen Inhaber.

Seit 1985 unterstützt die TIM AG mit Hauptsitz in Wiesbaden als führender Value Added Distributor bei der Auswahl und Realisierung von Data Center Lösungen. Das breite Portfolio umfasst innovative Technologien der führenden IT-Hersteller. Das Unternehmen agiert dabei in Deutschland, Österreich und in der Schweiz als Dienstleister mit herstellerübergreifenden Services, die im kompletten Projektzyklus ergänzend zum Einsatz kommen, mit wirksamen Werkzeugen und kraftvollen Ressourcen und sichert dadurch seinen Partnern entscheidende Wettbewerbsvorteile. TIM unterstützt seine Partner außerdem bei der Erschließung neuer Märkte und Technologien sowie beim soliden Aufbau strategischer Allianzen und beim nachhaltigen Ausbau des Geschäfts. Das Unternehmen wächst seit Jahren kontinuierlich in der D-A-CH-Region und wird von Systemhauspartnern und Herstellern regelmäßig für seine Leistungen ausgezeichnet.

TIM AG

Schoßbergstraße 21

65201 Wiesbaden

Telefon: +49 (611) 2709-0

Telefax: +49 (611) 2709-199

http://www.tim.de

Leiterin

Telefon: +49 (611) 27090

Fax: +49 (611) 2709-599

E-Mail: stefanieb@tim.de

![]()

Sycor: IT Security muss priorisiert werden

„Vom sicherheitsorientieren IT-Consulting, über Zero-Trust-Workshops bis hin zu Compliance- und Security Assessments. Mit unseren Services decken wir sämtliche relevanten Unternehmensbereiche ab und erleben eine steigende Nachfrage“, so Stephan Reiss, Geschäftsführer der Sycor. „Der komplette Themenkomplex hatte zwar immer wieder gewisse Hochphasen, aber die Einsicht, dass es hier um eine Herausforderung geht, die erstens hochdynamisch ist und zweitens wirklich alle betrifft, ist erst relativ langsam gewachsen. Umso wichtiger ist es jetzt, regelmäßig mit erfahrenen Experten auf die eigene Sicherheitsinfrastruktur zu blicken. Wir sind bestens vorbereitet und freuen uns, unseren Kunden bei IT-Sicherheitsfragen nachhaltig helfen zu können.“

Der entscheidende Aspekt für die Experten von Sycor ist, dass Unternehmen letztlich eine umfassende, langfristig wirksame Resilienz- und eine damit verbundene Zero-Trust-Strategie benötigen. Hier liegt der zentrale Unterschied zu bisherigen IT-Security Ansätzen, den Resilienz zu gewährleisten ist eine strategische Daueraufgabe, die Unternehmen auf ihrem Weg zur Digitalisierung langfristig begleiten wird.

Um detaillierter in dieses wichtige Thema einsteigen zu können, hat das Team von Sycor relevante Blickwinkel und Fragestellungen unter dem Titel „Cyber Resilienz – Widerstandsfähigkeit im digitalen Zeitalter“ für Sie zusammengetragen.

Das entsprechende Whitepaper liegt hier für Sie bereit: https://sycor-group.com/de-de/technologie-services/formulare/anfrage-whitepaper-cyber-resilienz.html

Strg.digital

Mit der Initiative Strg.digital setzt Sycor sich intensiv für eine nutzenorientierte und einfache Wissensvermittlung im Kontext der Digitalisierung ein.

Hier finden Sie mehr über die Initiative und weitere gut aufbereitete IT Inhalte:

https://sycor-group.com/de-de/kampagne/strg-digital.html

Die Sycor Gruppe unterstützt ihre Kunden als Partner bei der digitalen Transformation im SAP- sowie Microsoft-Umfeld. Innovative IT-Services und bedarfsgerechte IT-Lösungen decken dabei alle Unternehmensbereiche entlang der gesamten Wertschöpfungskette ab. Sycor-Kunden profitieren von professioneller Strategie-, Management- und Prozessberatung sowie ausgewiesenem Technologie-Know-how. Mit Hauptsitz in Göttingen und weiteren Standorten in Deutschland, Österreich, Amerika sowie Asien ist das Unternehmen international aufgestellt. Mehr als 600 Mitarbeiter integrieren einzelne Lösungen in bestehende IT-Landschaften oder bauen vollständig neue Infrastruktur- und Applikationslandschaften auf. Je nach Bedarf setzt Sycor Cloud-, On Premise- oder Hybrid-Lösungen um und betreibt diese. Das Portfolio von Sycor umfasst u. a. Lösungen für ERP, CRM, Communication & Collaboration, Software Asset Management, Lizenzbeschaffungs-Optimierung, Security und Netzwerke sowie Business Apps. Zudem sichert Sycor die Akzeptanz neuer IT-Lösungen mit individuellen Change- und Trainingskonzepten. Zu den Sycor-Kunden zählen namhafte Unternehmen aus den Branchen Pharma, Medizintechnik und Manufacturing.

SYCOR GmbH

Heinrich-von-Stephan-Straße 1-5

37073 Göttingen

Telefon: +49 (551) 490-0

Telefax: +49 (551) 490-2000

https://sycor-group.com/de-de

Chief Marketing Officer

Telefon: +49 551 490 2024

Fax: +49 551 490 2000

E-Mail: sven.frenzel@sycor.de

![]()

MIPI DevCon 2021 Entwicklerkonferenz (Konferenz | Online)

Die MIPI Alliance, eine internationale Organisation, die Schnittstellenspezifikationen für mobile und mobil beeinflusste Branchen entwickelt, gibt das Programm der diesjährigen MIPI Developers Conference (DevCon) bekannt, die vom 28. bis 29. September 2021 stattfinden wird. Das virtuelle Event bietet eine Vielzahl von technischen Sitzungen, Lösungs-Demonstrationen von Mitgliedern sowie Schulungen zu MIPI-Spezifikationen in Anwendungsbereichen wie Mobilfunk, Internet der Dinge (IoT), Automobil und 5G.

Entwickler und Ingenieure haben die Gelegenheit, sich über neue Beispiele für Implementierungen der Spezifikationen, Branchentrends sowie neue Entwicklungen im MIPI-Ökosystem zu informieren.

„Die virtuelle Veranstaltung MIPI DevCon 2021 bietet eine einzigartige Gelegenheit, neue Einblicke in die Implementierung von MIPI-Spezifikationen, Branchenfortschritte und Trends im breiteren MIPI-Ökosystem zu erhalten“, so Justin Endo, Vorsitzender des MIPI DevCon Steering Committee. „Die globale Entwicklungsgemeinschaft kann sich mit den weltweit führenden Fachexperten für MIPI-Spezifikationen in den Bereichen Mobile, IoT, Automotive, 5G und anderen Anwendungsbereichen für führende Implementierungsrichtlinien, Best Practices und Anwendungsfälle austauschen.“

Eine kostenlose Registrierung ist ab sofort möglich unter: https://www.mipi.org/devcon/2021/register

Programm-Highlights:

Zur Eröffnung des Events gibt Peter Lefkin, MIPI-Geschäftsführer, ein Update zum „State of the Alliance“, und James Goel, Vorsitzender der MIPI Technical Steering Group, stellt die aktuelle Roadmap vor: „The MIPI Specification Roadmap: Driving Advancements in Mobile, IoT, Automotive and 5G“.

Präsentationen zu wichtigen Spezifikationsaktualisierungen, technischen Anwendungsfällen und Anwendungserfahrungen umfassen:

- Neueste Entwicklungen innerhalb von MIPI Automotive SerDes Solutions (MASS) (MIPI Alliance)

- Reichweitenreiche MIPI CSI-2-Konnektivität in der Automobilindustrie mit MIPI IP (Synopsis Inc., Valens Semiconductor)

- MIPI D-PHY und MIPI CSI-2 für IoT: AI Edge Devices (Mixel Inc.)

- Erfüllung der Anforderungen von Displays der nächsten Generation mit einer leistungsstarken MIPI DSI-2 Subsystemlösung (Hardent Inc., Mixel Inc., und Rambus Inc.)

- MIPI HTI, PTI und STP: Die Grundlagen für Online-Analysen von Multicore-Prozessoren der nächsten Generation (Accemic Technologies GmbH)

- MIPI Security für Automotive und IoT – Erster Fokus auf MASS (MIPI Alliance)

- MIPI I3C Schnittstelle für die ETSI Smart Secure Plattform (ETSI)

- MIPI I3C Signal Integrity Challenges bei DDR5-basierten Server Plattform Lösungen (Intel Corp.)

- MIPI I3C-Anwendungs- und Validierungsmodelle für IoT-Sensorknoten (STMicroelectronics)

Live Demos: Ergänzt werden die Präsentationen durch Demonstrationen von neun MIPI-Mitgliedsunternehmen, die neueste Technologien und Produkte auf Basis der MIPI-Spezifikationen vorstellen.

Panel-Diskussion: Den Abschluss des Programms bildet eine Diskussionsrunde mit Entwicklern und Anwendern zu den MIPI-Spezifikationen MIPI CSI-2 und MIPI I3C.

Das vollständige Programm finden Sie unter: https://www.mipi.org/devcon/2021/agenda

WER SOLLTE TEILNEHMEN:

Das Event richtet sich an Entwickler, Systemarchitekten, leitende Ingenieure, Spezialisten für Design, Tests, Anwendungen, System-, Hardware-, Firmware- und andere Ingenieure. Führungskräfte aus Wirtschaft und Marketing sowie Presse und Analysten für mobile und mobil beeinflusste Märkte sind ebenfalls herzlich eingeladen.

Eventdatum: Dienstag, 28. September 2021 16:00 – 20:00

Eventort: Online

Firmenkontakt und Herausgeber der Eventbeschreibung:

MIPI Alliance

Münchener Straße 14

85748 Garching

Telefon: +49 (89) 360363-42

http://mipi.org

Weiterführende Links

verantwortlich. Dieser ist in der Regel auch Urheber der Eventbeschreibung, sowie der angehängten

Bild-, Ton-, Video-, Medien- und Informationsmaterialien. Die United News Network GmbH

übernimmt keine Haftung für die Korrektheit oder Vollständigkeit des dargestellten Events. Auch bei

Übertragungsfehlern oder anderen Störungen haftet sie nur im Fall von Vorsatz oder grober Fahrlässigkeit.

Die Nutzung von hier archivierten Informationen zur Eigeninformation und redaktionellen Weiterverarbeitung

ist in der Regel kostenfrei. Bitte klären Sie vor einer Weiterverwendung urheberrechtliche Fragen mit dem

angegebenen Herausgeber. Eine systematische Speicherung dieser Daten sowie die Verwendung auch von Teilen

dieses Datenbankwerks sind nur mit schriftlicher Genehmigung durch die United News Network GmbH gestattet