Sophos stellt Firewall Upgrade v21 MR1 vor

Mit der Sophos Firewall und den Appliances der XGS-Serie mit dedizierten Xstream-Flow-Prozessoren schützen Unternehmen hybride Netzwerkumgebungen, indem sie Ihre Netzwerk-Sicherheit mit der integrierten und erweiterbaren Sophos Security Plattform konsolidieren. Sie schützt vor Zero-Day-Bedrohungen, reagiert automatisch auf Angriffe, schützt Remote-Geräte, interagiert mit dem Endpoint-Schutz und spart mit der zentralen Konsole viel Zeit bei der Verwaltung der Netzwerksicherheit.

Die neue Firmware-Version folgt dem standardisierten Sophos Update-Prozess. Administratoren können SFOS v21 MR1 manuell von Sophos Central herunterladen und jederzeit aktualisieren. Andernfalls wird das Update in den nächsten Wochen auf allen verbundenen Geräten automatisch bereitgestellt. Sobald das Update verfügbar ist, werden Administratoren auf dem lokalen Gerät oder in der Sophos Central-Verwaltungskonsole benachrichtigt, um das Update für ihre Umgebung beliebig zu planen.

Die neue Version Sophos Firewall OS v21 MR1 beinhaltet folgende Neuerungen:

- SSL VPN – Unterstützt jetzt Schlüsselgrößen von 3072 oder 4096 Bit für den Diffie-Hellman-Schlüsselaustausch, um die sichere Kommunikation und Compliance-Anforderungen zu verbessern. Zudem wurde die UDP-basierte SSLVPN-Tunnel-Ausfallsicherheit mithilfe einer granularen Timeout-Konfiguration für die Erkennung von toten Peern optimiert.

- IPsec-VPN – Die verbesserte Stabilität für ausgelagerten, richtlinienbasierten VPN-IPsec-Verkehr behebt Probleme beim langsamen Surfen.

- NAT64 – Die Firewall ermöglicht IPv6-only-Clients den Zugriff auf IPv4-Websites über einen expliziten Proxy. Außerdem wurde die Unterstützung für einen IPv4-Upstream-Proxy für IPv6-only-Clients hinzugefügt.

- DHCP – Im DHCP-Dienst wurde eine zusätzliche Ausfallsicherheit implementiert, sodass er sich jetzt automatisch wiederherstellt, wenn ein Fehler auftritt.

- Mobilfunk-WAN – Die Firewall bietet jetzt eine verbesserte Überwachung des Mobilfunk-WAN, indem automatisch „8.8.8.8“ als zweites Testziel eingestellt ist. Dies behebt das Problem, dass ISPs Gateway-Pings blockieren und reduziert den Bedarf an manueller Konfiguration.

- SD-RED-Unterstützung – SD-RED-Geräte unterstützen jetzt die Remote-Diagnose und Fehlerbehebung durch den Sophos-Support.

Zusätzliche Details zur neuen Sophos Firewall Version OS v21 MR1 sind hier zu finden.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

IT-Profis sehen sich für KI-Entscheidungen gut gerüstet, setzen aber wenig Vertrauen darin

In Deutschland fühlt man sich über generative KI in der Cyberabwehr solide informiert. Insgesamt mehr als 80 Prozent der im Rahmen einer Sophos Erhebung befragten IT-Mitarbeitenden aus Unternehmen verschiedener Branchen und Größen in Deutschland bewerten ihr Wissen über KI als gut (50,5 Prozent) bis sehr gut (31 Prozent). Es zeigen sich bei dieser Einschätzung dabei Unterschiede zwischen den Branchen. Während bei Industriebetrieben mehr als die Hälfe (52,1 Prozent) der Befragten – und damit branchenübergreifend die meisten – sich ein sehr gutes Wissen über generative KI attestieren, zeigen sich die Befragten aus der öffentlichen Verwaltung und aus Non-Profit-Unternehmen am zurückhaltendsten. Sie geben sich nur zu 10,3 Prozent ein sehr gut für ihr KI-Wissen. Insgesamt ist man jedoch auch hier zufrieden, stehen doch auch 72,4 Prozent derjenigen, die ihr Wissen als gut erachten, zu Buche.

Insgesamt sagen nur 17 Prozent aller Befragten, ihr Wissen rund um Künstliche Intelligenz sei weniger gut. Die meisten hiervon arbeiten in Handelsunternehmen (26,1 Prozent) oder in Unternehmen mit mehr als 1000 Mitarbeitenden (25,8 Prozent). Auch bei Banken und Versicherungen (22,2 Prozent) sowie bei Dienstleistungsunternehmen (20,3%) liegt die Zahl derer, die ihren Informationsstand als weniger gefestigt bezeichnen, über dem Durchschnitt.

Öffentliche Verwaltung und Non Profit-Bereich fremdeln noch sehr

42 Prozent der befragten Unternehmen haben bereits generative KI-Funktionen im Einsatz, gut ebenso viele (42,5 Prozent) planen künftig mit solchen Technologien zu arbeiten. Am häufigsten sind auf generativer KI basierende Cybersicherheitstools im Bereich der Telekommunikation im Einsatz (58,3), und auch bei Banken und Versicherungen, im Dienstleistungsbereich sowie bei Unternehmen mit mehr als 1000 Mitarbeitenden setzt mehr als die Hälfte auf die Unterstützung durch Künstliche Intelligenz.

Am wenigsten wiederum arbeiten Betriebe aus dem Verwaltungs- und Non Profit-Bereich in ihrer Cyberabwehr KI-unterstützt. Hier sind es mit einem guten Drittel (31 Prozent) auch die meisten, die sagen, dass sie auch künftig keinen Einsatz planen. Diese ablehnende Haltung zeigt sich im Durchschnitt aller befragten Unternehmen nur zu14,2 Prozent

KI in der Cyberabwehr – teuer, mangelhaft und überschätzt?

Neben vielen Vorteilen, die sich IT-Mitarbeitende vom Einsatz dieser Technologien in der Cybersicherheit versprechen – etwa verbesserter Schutz, effizientere IT-Analysten, geringerer Workload für die Belegschaft, etc. – geben die Befragten aber auch ihre Bedenken zu erkennen. Die fünf meistgenannten Vorbehalte gegenüber Künstlicher Intelligenz in Cybersicherheitstools sind mögliche Mängel in den KI-Funktionen der Cybersicherheitstools, ein überhöhtes Vertrauen in die Unterstützung der KI, Zweifel an möglichen Einsparungen in der IT, Schwierigkeiten aufgrund von fehlender Akzeptanz gegenüber KI in Unternehmen sowie die Gefahr einer übermäßigen Abhängigkeit von diesen Technologien.

Konzerne besonders kritisch einerseits, gelassen andererseits

Insbesondere die möglichen Mängel, die auf generativer KI basierende Cybersicherheitstools aufweisen können, treibt die Unternehmen hierbei augenscheinlich um. Fast 60 Prozent aller Befragten wählten diesen Aspekt im Ranking der fünf größten Bedenken gegen KI-basierte Sicherheitstools auf Platz eins oder zwei. Besonders Konzerne mit ab 1.000 Mitarbeitenden äußern an diesem Punkt Vorbehalte. Sie erklären ihre Zweifel gegenüber der Zuverlässigkeit von KI-Tools zu 64,6 Prozent und sind damit im Gesamtvergleich am kritischsten.

Gut die Hälfte (50,5 Prozent) der Unternehmen sagt, dass übermäßiges Vertrauen in KI fehl am Platz sei. Anders beim vorherigen Aspekt erweisen sich Konzerne im Vergleich zu den kleineren Unternehmen in diesem Punkt deutlich weniger kritisch – nur 19,4 Prozent halten dies für einen relevanten bedrohlichen Aspekt. Auch die Branche der Telekommunikationsunternehmen zeigt sich hier mit 16,7 Prozent recht gelassen. Demgegenüber stehen Banken und Versicherungen, die sich zu 38,9 Prozent und damit im Branchenvergleich am häufigsten vor zu hohem Vertrauen in die KI sorgen. Auch Industrieunternehmen, sie äußern hier zu 37,5 Prozent ihre Vorbehalte, möchten sich nicht blind darauf verlassen.

Banken fürchten besonders höhere Kosten

Bezogen auf die Messbarkeit der Kosten für generative IT-Funktionen sehen 44,5 Prozent aller Befragten Schwierigkeiten. Bei den Versorgungsunternehmen (66,7 Prozent) und in der Telekommunikation (58,3 Prozent) sieht man das deutlich kritischer.

Insgesamt erwarten 40,5 Prozent bedeutend höhere Kosten für die Cybersicherheitslösungen. In Konzernen scheint das nicht so ein dominantes Problem zu sein (25,8 Prozent). Banken sehen das kritischer (50 Prozent), für sie steht dieses Risiko an Platz 1.

Ob die Kosten generativer IT in den Tools die damit erzielten Einsparungen vollständig ausgleichen? Das sieht nur jeder Dritte so (30,5 Prozent). Auch in dieser Frage sind Industrie (39,6 Prozent) und Banken und Versicherungen (38,9 Prozent) pessimistischer.

Über die Umfrage

Die Befragung wurde im Dezember 2024 von techconsult im Auftrag von Sophos unter 200 IT-Mitarbeitenden aus Industrie, Handel, Banken und Versicherungen, Öffentlicher Verwaltung, Telekommunikation, Dienstleistungen und Versorgungsunternehmen in kleinen und großen deutschen Betrieben durchgeführt. In den USA befragte Vanson Bourne im November 2024 400 IT-Sicherheitsentscheider in Unternehmen mit 50 bis 3.000 Mitarbeitern.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Sophos und Pax8 geben strategische Partnerschaft zur Optimierung des Sicherheitsmanagements bekannt

Laut dem Report „Sophos MSP Perspectives 2024“ können MSPs, die ihre Cybersecurity-Strategie mit einem einzigen Anbieter realisieren, die tägliche Verwaltungszeit im Schnitt um fast die Hälfte reduzieren – eine potentielle Ersparnis, die sich sogar auf 69 Prozent erhöht, wenn IT-Fachhäuser mit sechs oder mehr Sicherheitsanbietern jonglieren. Durch die Partnerschaft mit Pax8 beseitigt Sophos eine wichtige betriebliche Hürde für MSPs und ermöglicht ihnen die nahtlose Verwaltung der Cybersicherheit über eine einzige Anbieterplattform: Die Lösungsintegration wird rationalisiert und die Effizienz gesteigert, während gleichzeitig die Sicherheitslage gestärkt und Cloud-Beschaffungszyklen vereinfacht werden.

„Sophos und Pax8 sind sich in ihrer Mission sehr ähnlich. Es geht darum, MSPs mit erstklassigen End-to-End-Sicherheitsdiensten und -produkten auszustatten und gleichzeitig das Lebenszyklusmanagement dieser Lösungen zu vereinfachen und den Betriebsaufwand zu reduzieren“, so Joe Levy, CEO von Sophos. „MSPs suchen Anbieter, die ihren Arbeitsalltag vereinfachen, und die Zusammenarbeit von Sophos und Pax8 liefert genau diese Einfachheit. Geschwindigkeit und Innovation sind bei der Cybersicherheit entscheidend für die Abwehr von Angreifern. Die Partnerschaft mit Pax8 beschleunigt den Zugriff auf wichtige Cybersicherheitstools und ermöglicht es MSPs, ihre Kunden in einer immer komplexeren und volatileren Bedrohungslandschaft besser zu schützen.“

Zu den wichtigsten Vorteilen der Partnerschaft zwischen Sophos und Pax8 für MSPs gehören:

- Erschließung neuer Umsatzmöglichkeiten für Partner durch Bereitstellung des umfassendsten Portfolios an Sicherheitsangeboten eines einzelnen Anbieters auf dem Pax8-Marktplatz.

- Reduzierung der Gemeinkosten und Freisetzung abrechnungsfähiger Arbeitszeit der Partner durch Vereinfachung der Beschaffung und Abrechnung über ein vollständig integriertes Pax8-Marketplace-Programm.

- Reibungslose Geschäftsabwicklung durch koordinierte MSP-Aktivierungs-, Support- und Vertriebsschulungsinitiativen.

- Kompatible und umfassende Sicherheit rund um die Uhr für Microsoft-Defender-Kunden mit dem MDR-Service von Sophos für Microsoft-Umgebungen.

„MSPs benötigen heute Lösungen, die zu ihrer Arbeitsweise passen – cloud-first, flexibel und einfach im großen Maßstab zu verwalten“, so Pax8-CEO Scott Chasin, CEO. „Pax8 revolutioniert die Art und Weise, wie MSPs auf cloudbasierte Lösungen zugreifen und diese bereitstellen, und Cybersicherheit ist ein wichtiger Bestandteil des Gesamtpakets. Indem wir die innovativen Sicherheitsangebote von Sophos auf unseren Marktplatz bringen, bietet Pax8 seinen Partnern Zugang zu Sicherheitslösungen der Enterprise-Klasse für ihre KMU-Kunden – und das auf eine Weise, die die Verwaltung vereinfacht, Risiken reduziert und die Rentabilität steigert.“

Umfassende Sicherheit, beispiellose Effizienz

„MSPs gehen davon aus, dass sie ihre tägliche Verwaltungszeit durch die Konsolidierung auf eine einzige Cybersicherheitsplattform um 50 Prozent und mehr reduzieren könnten – und Sophos ermöglicht ihnen, dieses Ziel zu erreichen“, so Raja Patel, Chief Product Officer bei Sophos. „Durch die Verwaltung der gesamten Cybersicherheit ihrer Kunden über die cloudbasierte Sophos-Central-Plattform können MSPs die Arbeitsbelastung reduzieren und wertvolle Abrechnungsstunden freisetzen. Darüber hinaus genießen Pax8-MSPs mit dem umfassenden Portfolio an Sophos-Cybersicherheitslösungen viele Möglichkeiten, zusätzliche umsatzgenerierende Produkte und Dienstleistungen zu verkaufen, die den sich ständig steigernden Cybersicherheitsanforderungen ihrer Kunden gerecht werden.“

Unterstützt durch Echtzeit-Bedrohungsinformationen von Sophos X-Ops, einem globalen Team von Bedrohungsjägern und Sicherheitsanalysten, bieten die Lösungen von Sophos proaktiven, KI-gesteuerten Schutz vor Cyberangriffen. Zudem sorgt Sophos MDR, das größte reine Cybersicherheitsangebot von MDR-Diensten mit über 28.000 Kunden weltweit, für beispiellosen Schutz für MSPs und ihre Kunden. Automatisierte Bedrohungserkennung, verwaltete Reaktion und umfassende Sicherheitseinblicke in die Portfolios von Sophos versetzen MSPs in die Lage, ihre Abwehrmaßnahmen zu verbessern, Risiken zu minimieren, Schutz auf Enterprise-Niveau bereitzustellen und die Verwaltungskomplexität zu reduzieren.

Bessere Sicherheit für Microsoft-Umgebungen

Mehr als 60 Prozent der Sophos-MDR-Kunden werden über MSPs verwaltet, wodurch Sophos beispiellose Einblicke in Angriffe auf von MSPs verwaltete Umgebungen erhält. Sophos nutzt diese Erkenntnisse, um die Abwehrmaßnahmen der Kunden in Echtzeit zu aktualisieren, ihren Schutz vor sich ständig weiterentwickelnden Angriffen zu optimieren und so sowohl Kunden als auch Partnern optimale Sicherheit zu bieten. Darüber hinaus können Pax8-MSPs mit dem MDR-Service von Sophos für Microsoft-Umgebungen die Sicherheit von Kunden erhöhen, die Microsoft Defender verwenden, und auf diese Weise gleichzeitig eine höhere Rendite der Microsoft-Investitionen ermöglichen.

Der Sophos-MDR-Service über Pax8 unterstützt MSPs auf verschiedene Weise. Sie können den Managed Service von Sophos entweder vollständig nutzen oder modular zur Verstärkung der internen Abteilung ihrer Kunden einsetzen – einschließlich der Abdeckung nachts und an Wochenenden. Diese Zeiten sind für die Verteidigung von Netzwerken von entscheidender Bedeutung, da Angreifer dann besonders häufig zuschlagen. Für MSPs, die interne MDR-Dienste anbieten, ermöglicht der neue AI Assistant in Sophos XDR IT-Fachleuten aller Erfahrungsstufen, schneller und effektiver auf Angriffe zu reagieren, indem sie vorhandene Bedrohungsuntersuchungen und Reaktionsinformationen von Sophos-MDR-Analysten an vorderster Front nutzen.

Das Sophos-Angebot wird ab dem 28. Februar 2025 auf dem Pax8 Marketplace verfügbar sein. Pax8-Partner, die mehr über die Sophos-Angebote auf dem Pax8 Marketplace erfahren möchten, können sich unter www.sophos.com/msp informieren und anmelden.

Sophos ist ein weltweit führender und innovativer Anbieter fortschrittlicher Sicherheitslösungen zur Abwehr von Cyberangriffen. Das Unternehmen übernahm Secureworks im Februar 2025 und brachte damit zwei Pioniere zusammen, die die Cybersicherheitsbranche mit ihren innovativen, nativen und KI-optimierten Dienstleistungen, Technologien und Produkten neu definiert haben. Sophos ist der größte, reine Anbieter von Managed Detection and Response Services (MDR) und unterstützt mehr als 28.000 Organisationen. Zusätzlich zu MDR und anderen Dienstleistungen umfasst das komplette Portfolio von Sophos branchenführende Endpunkt-, Netzwerk-, E-Mail- und Cloud-Sicherheitslösungen, die über die Sophos-Central-Plattform zusammenarbeiten und sich für bestmöglichen Schutz kontinuierlich anpassen. Secureworks bietet das innovative, marktführende Taegis XDR/MDR, Identity Threat Detection and Response (ITDR), SIEM-Funktionen der nächsten Generation, Managed Risk und ein umfassendes Angebot an Beratungsdienstleistungen. Sophos vertreibt all diese Lösungen über Reseller-Partner, Managed Service Provider (MSPs) sowie Managed Security Service Provider (MSSPs) und schützt damit mehr als 600.000 Organisationen weltweit vor Phishing, Ransomware, Datendiebstahl sowie anderer alltäglicher und staatlich initiierter Cyberkriminalität. Die Lösungen stützen sich auf historische und Echtzeit-Bedrohungsdaten von Sophos X-Ops sowie der neu hinzugefügten Counter Threat Unit (CTU). Der Hauptsitz von Sophos befindet sich in Oxford, U.K. Weitere Informationen unter www.sophos.de.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Sprunghafter Anstieg von Phishing-Attacken mit SVG-Grafikdateien

Unter Beobachtung stehen die maliziösen Machenschaften mit dem SVG-Bildformat seit 2024. Das skalierbare SVG-Vektorgrafik-Dateiformat (Scalable Vector Graphics) ist die vom World Wide Web Consortium (W3C) empfohlene Spezifikation zur Beschreibung zweidimensionaler Vektorgrafiken und seit 2001 in Gebrauch. Alle gängigen Browser unterstützen SVG und weltweit haben weit über die Hälfte aller Webseiten SVG-Grafiken im Einsatz.

Die generellen Vorteile von SVG sind der Grund, weshalb auch Cyberkriminelle zunehmend intensiv auf dieses Format für ihre illegalen Aktivitäten setzen. Einerseits lässt die weite Verbreitung von SVG-Grafiken diese für den Anwender auch in Phishing-E-Mails als ungefährlich erscheinen. Auf der anderen Seite nutzen die Cyberkriminellen die Tatsache, dass SVG-Formate im Vergleich zu anderen, rein binären Bild-Formaten wie JPG oder TIF, auch einen Teil XML-Code im Gepäck haben. Dies ermöglicht es den Angreifenden, ihren Code leicht einzubinden und unbemerkt zu transportieren. Beim Empfänger oder Anwender lösen die Grafik-Dateien nach dem Öffnen – das vielfach automatische erfolgt – ihre bösartigen Aktionen unbemerkt im Hintergrund aus.

„Dass Cyberkriminelle das SVG-Dateiformat für ihre Angriffe nutzen, wissen wir und wir haben unsere Spam- und Phishing-Schutzlösungen auf diese Angriffsvariante vorbereitet. Das perfide an dieser Angriffsmethode ist, dass der Anwendende keinerlei Anhaltspunkte mehr bekommt, um zu entscheiden, ob etwas Phishing ist oder nicht. Beim Einbetten von Malware in den XML-Code läuft alles im Hintergrund ab. Die wichtige Sicherheitskomponente, die ein verantwortungsvoller Mitarbeitender darstellt, ist damit weitgehend ausgeschaltet. Ergo müssen die technischen Erkennungsmethoden inklusive KI umso mehr darauf trainiert sein, ungewöhnliches Verhalten auf Arbeitsrechnern und im Netzwerk zu erkennen und abzuwehren“, erklärt Michael Veit, Cybersecurity-Experte bei Sophos.

Laut Sophos X-Ops nimmt die Raffinesse der Angriffe mit dem SVG-Dateiformat zu. Zudem haben die Cyberkriminellen ihre Methoden verfeinert, um noch überzeugender zu wirken. Jetzt fanden die Security-Spezialist:innen in diesem Zusammenhang auch lokalisierte Phishing-Seiten, die auf die Landessprachen ihrer Angriffsziele abgestimmt sind.

Die neuesten Erkenntnisse zur böswilligen Nutzung von SVG-Dateiformaten für Phishing-Angriffe werden vom Sophos X-Ops Team hier detailliert beschrieben: https://news.sophos.com/en-us/2025/02/05/svg-phishing/

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()

Überraschende Stagnation: Cyberkriminelle scheinen gegenüber KI nach wie vor skeptisch

Besonders interessant sind diese Ergebnisse vor dem Hintergrund, dass Sophos X-Ops bereits im November 2023 eine Untersuchung über den Einsatz von KI im kriminellen Cyberumfeld veröffentlichte, die eine deutliche Skepsis der Cyberkriminellen gegenüber der Künstlichen Intelligenz feststellte. In der erneuten Untersuchung der Cybercrime-Foren hat Sophos X-Ops nun festgestellt, dass es lediglich kleinere Verschiebungen im Vergleich zur vorigen Untersuchung zu geben scheint: Einige Bedrohungsakteure haben begonnen, generative KI in ihren Werkzeugkasten aufzunehmen – vor allem für Spamming, Open-Source-Intelligence (OSINT) und in geringerem Maße für Social Engineering. Insgesamt bleiben viele Bedrohungsakteure in den untersuchten Cybercrime-Foren jedoch nach wie vor skeptisch gegenüber KI. Ähnlich wie bei der Untersuchung im November 2023 setzen nur einige Cyberkriminelle die KI zur Automatisierung von Routineaufgaben ein und verlassen sich nicht auf diese Technologie, wenn es um komplexere Aufgaben geht.

„Wie schon vor einem Jahr scheint KI unter den Cyberkriminellen in den von uns untersuchten Foren immer noch kein heißes Thema zu sein. In einem bekannten russischsprachigen Forum und auf einem Marktplatz wurden beispielsweise im letzten Jahr weniger als 150 Beiträge über GPTs oder LLMs veröffentlicht. Diesem Kommunikationsaufkommen stehen mehr als 1.000 Beiträge über Kryptowährungen und über 600 Threads im Bereich „Access“, als dem Handel mit Zugangsdaten, im gleichen Zeitraum gegenüber“, so Chet Wisniewski, Field CTO bei Sophos. „Viele Bedrohungsakteure scheinen nach wie vor eine zögernde Haltung zu haben, sie warten die weitere Entwicklung der Technologie, und wie sie diese am besten in ihre Arbeitsabläufe integrieren können, ab. Bewegung in die ganze Sache könnte DeepSeek mit seinem Open-Source-Charakter bringen, der zu Missbrauch durch Cyberkriminelle führen könnte. Es ist jedoch wichtig zu beachten, dass das intensive Arbeiten mit DeepSeek immer noch weitaus mehr Ressourcen erfordert, als der durchschnittliche Cyberkriminelle zur Verfügung hat.“

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Umfrage: Generative KI und die Geister, die ich rief

Parallel zur Erstellung dieses Reports wurden im Dezember 2024 in Kooperation mit Techconsult 200 IT-Fachleute in Deutschland zu ihrer Meinung in Sachen generative Künstliche Intelligenz befragt. Die Erkenntnis daraus: In Deutschland haben zwar bereits 42 Prozent der befragten Unternehmen generative KI-Funktionen eingeführt, ein Großteil der IT-Fachleute ist aber gleichzeitig über potenzielle negative Auswirkungen im Umgang mit der neuen Technologie besorgt – allen voran hinsichtlich potenzieller Mängel in den auf generativer KI basierenden Cybersicherheitstools. 59,5 Prozent wählten diese Problematik auf Platz 1 oder 2 in einem Ranking verschiedener Gefahren. 50,5 Prozent wählten die Gefahrenquelle eines generell übermäßigen Vertrauens in KI als wichtigstes und zweitwichtigstes Problem, gefolgt von möglichen Personaleinsparungen (39,5 Prozent), der Gefahr der übermäßigen Abhängigkeit von KI (20,5 Prozent) und der fehlenden Akzeptanz von KI im Unternehmen (19,5 Prozent).

„Wie bei vielen anderen Dingen im Leben sollte das Mantra bei generativen KI-Tools ‘Vertrauen ist gut, Kontrolle ist besser‘ lauten. Wir haben den Maschinen nicht wirklich das Denken beigebracht; wir haben ihnen lediglich den Kontext bereitgestellt, um die Verarbeitung großer Datenmengen zu beschleunigen“, so Chester Wisniewski, Director, Global Field CTO bei Sophos. „Das Potenzial dieser Tools zur Bewältigung von Cybersecurity-Arbeitslasten ist erstaunlich, aber es erfordert immer noch den Kontext und das Verständnis eines menschlichen Experten, damit dieser Vorteil zielführend ausgeschöpft werden kann.“

Generative KI kann die Arbeitslast effektiv reduzieren

Auf die Frage nach den positiven Auswirkungen beim Einsatz von generativer KI sind sich Organisationen aller Größenordnungen mehrheitlich einig. Auf Platz 1 liegt unangefochten mit 56,5 Prozent ein verbesserter Cyberschutz, gefolgt von erhöhter Effizienz und Wirkung von IT-Analysten (47,5 Prozent). Eng beieinander auf den folgenden Plätzen liegen das Schritthalten mit Innovationen im Bereich Cybersecurity (38 Prozent), die verbesserte Effizienz von Cybersecurity-Ausgaben (35 Prozent) sowie die proaktive Verteidigung (34,5 Prozent).

Doch es gibt auch überraschende Unterschiede im Vergleich zwischen kleinen Unternehmen mit bis zu 49 Mitarbeitern und großen Organisationen mit über 1.000 Beschäftigten. Diese machen deutlich, dass der Einsatz generativer KI teilweise noch einen schweren Stand hat. Während bei den Konzernen 67,7 Prozent der IT-Fachleute den verbesserten Cyberschutz durch generative KI hervorheben, scheinen gerade bei den kleinsten Firmen noch Vorbehalte zu bestehen. Hier liegt der Wert nur bei 48,8 Prozent. Der zweite „Ausreißer“ besteht bei der Hoffnung auf Entlastung der Mitarbeiter durch reduzierten Arbeitsaufwand. Auch hier sind kleine Firmen mit 29,5 Prozent skeptischer als die IT-Abteilungen großer Unternehmen, die hier bereits zu 38,7 Prozent Potential sehen. Hingegen spielt die bessere Skalierbarkeit von Cybersecurity-Lösungen dank generativer KI bei kleinen Unternehmen mit 18 Prozent eine fast doppelt so wichtige Rolle wie bei Großunternehmen (9.7 Prozent).

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()

Die Krux mit der Priorisierung von Patches

Evergreen CVSS

Laut FIRST bietet das Common Vulnerability Scoring System (CVSS) eine Methode zur Erfassung der wichtigsten Merkmale einer Schwachstelle. Es bietet seit vielen Jahren eine numerische Einstufung des Schweregrads von Schwachstellen zwischen 0,0 und 10,0 und wird nicht nur häufig für die Priorisierung verwendet, sondern ist auch in einigen Branchen und Behörden vorgeschrieben, darunter die Payment Card Industry (PCI).

Die Skala für die Einstufung der Schwachstelle ist:

Keine: 0,0

Gering: 0,1 – 3,9

Mittel: 4,0 – 6,9

Hoch: 7,0 – 8,9

Kritisch: 9,0 – 10,0

Die Krux dabei ist, dass mit CVSS zwar der Schweregrad der Schwachstelle eingestuft werden kann, jedoch nicht, welche CVEs die Bedrohungsakteure in Zukunft ausnutzen werden oder wann. Daher ist die Priorisierung der Patches nach CVSS allein nicht zwingend zielgerichtet. Die Forschungsergebnisse von Howlands mit einer Stichprobe von über 28.000 CVEs beispielsweise zeigen, dass Schwachstellen mit einem CVSS Score von 7 am ehesten als Waffe eingesetzt werden. Bei Schwachstellen mit einer Bewertung von 5 ist die Wahrscheinlichkeit, größer als bei Schwachstellen mit einer Bewertung von 6, und bei Schwachstellen mit einer Bewertung von 10 – kritische Schwachstellen – ist die Wahrscheinlichkeit, dass für sie ein Exploit entwickelt wird, geringer als bei Schwachstellen mit einer Bewertung von 9 oder 8. Mit anderen Worten: Es scheint keine eindeutige Korrelation zwischen der CVSS-Bewertung und der Wahrscheinlichkeit einer Ausnutzung zu bestehen.

Zusätzliche alternative Priorisierung mit EPSS

Ein weiteres Beispiel für die Priorisierung von Patches ist das Exploit Prediction Scoring System (EPSS). Es liefert im Gegensatz zum Schweregrad einer Schwachstelle mit CVSS einen Wahrscheinlichkeitswert für Ausnutzung einer bestimmten Schwachstelle. Allerdings – darauf weisen die Spezialisten von Sophos X-Ops eindringlich hin – misst es weder die Wahrscheinlichkeit, dass ein Unternehmen speziell angegriffen wird, noch die Auswirkungen eines erfolgreichen Angriffs oder die Aufnahme einer Schwachstelle in das Toolkit (z. B.) eines Wurms oder einer Ransomware-Bande.

Kombination von Priorisierungs-Alternativen

Neben CVSS und EPSS existieren weitere Möglichkeiten der Priorisierung beispielsweise mit SSVC und dem KEV Catalog. Es ist nicht überraschend, dass es keine vollkommen perfekte Lösung oder Kombination von Priorisierungslösungen gibt, die alle Priorisierungsprobleme lösen. Die Kombination von Priorisierungsmöglichkeiten ist jedoch fast immer besser als die Verwendung nur eines einzelnen Systems. Eine Priorisierung geht zudem über geeignete Tools hinaus. Das Schwachstellenmanagement und die Priorisierungsentscheidungen basieren idealerweise auf einer Vielzahl von Quellen, darunter Bedrohungsdaten, Schwachstellen, Sicherheitslage, Kontrollen, Risikobewertungen, Ergebnisse von Pentests oder Sicherheitsaudits.

Details zu den Schwachstellen- und Patch-Priorisierungsmöglichkeiten sind in den Reports von Matt Wixey, Principal Technical Editor and Senior Threat Researcher bei Sophos, beschrieben.

Hier geht es zu den Report Teil I und II:

Teil 1:

Teil 2:

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()

QR-Code als Sicherheitsfalle?

Der Mensch neigt bekanntlich zur Bequemlichkeit. Warum noch extra den Browser mit dem kleinen Smartphone-Display bemühen – da kommt ein QR-Code doch goldrichtig. Informationen, die auf der Stelle gebraucht werden, sind so schnell zur Hand. Diese Vorteile setzen immer mehr Unternehmen ein, beispielsweise um Kunden Zusatzinformationen zu Produkten oder deren Nutzung zu bieten. Und wie das immer so ist, sind Cyberkriminelle nicht weit, sobald sich eine Technik im Alltag durchgesetzt hat. „Quishing“ heißt die Betrugsart mit QR-Codes. Den Trend hat Sophos in diesem Beitrag beschrieben.

Chester Wisniewski, Director, Global Field CTO von Sophos, gibt Antworten auf die wichtigsten Fragen zur Sicherheit von QR-Codes.

1. QR-Codes erweisen sich wachsender Beliebtheit in Verkauf, Marketing und Bezahlsystemen. Wie kam es zu dieser Entwicklung und inwieweit verbessern sie das Kundenerlebnis?

Chester Wisniewski: Niemand spricht gern in Computer-Art. Der Vorteil, ein Smartphone für schnelle Informationen oder Aktionen nutzen zu können, ist eine starke Motivation sowohl für die Anbieter als auch die Nutzer von QR-Codes. Das in Kombination mit den ökologischen Vorzügen des Nicht-Ausdruckens von Dokumenten und der Tatsache, dass viele Unternehmen komplexe Tracking-Tokens in die URLs einbauen können, trägt zur Verbreitung von QR-Codes zusätzlich bei.

2. Während QR-Codes einen großen Mehrwert bieten, wachsen die Bedenken zu ihrer Sicherheit. Welche Arten von Betrug oder schadhaften Aktivitäten sind in den letzten Jahren aufgetaucht, die Nutzer via QR-Codes ins Visier genommen haben?

Chester Wisniewski: Jeder kann QR-Codes herstellen und es ist nicht möglich, sie zu authentifizieren. Es erfordert einen hohen Grad an Vertrauen beim Konsumenten, dass der QR-Code, den er am Parkscheinautomat oder auf dem Kaffeetisch sieht, echt ist. Wir haben von Vorfällen gehört, speziell in denen Zahlungen beteiligt waren, bei denen Betrüger QR-Codes ausgedruckt haben und diese auf echte QR-Codes aufklebten, um die Leute auf eine Phishing-Webseite zu lenken und hier ihre Kreditkarten-Daten und persönliche Informationen abzugreifen.

3. Welche Schritte können beispielsweise Händler unternehmen, um sicherzustellen, dass die QR-Codes, die sie in den Geschäften oder Online einsetzen, sicher und legitimiert sind? Wie können sie ihre Kunden vor potentiellem Betrug oder Phishing-Angriffen schützen?

Chester Wisniewski: Geschäfte, Händler, Gastronomie usw., die QR-Codes nutzen, sollten sie regelmäßig kontrollieren – insbesondere, wenn die QR-Codes öffentlich aushängen. Das wird zu einer größeren Herausforderung bei verteilten Systemen wie Parkscheinautomaten. Konsumenten sind gut beraten, keine QR-Codes zu scannen, denen sie nicht wirklich vertrauen und lieber ein anderes Zahlungsmittel mit weniger Risiken verwenden.

Ich persönlich meide Geldautomaten, die zweifelhafte Tastaturen haben oder sich ersichtlich nicht im Originalzustand befinden – das gleiche könnte man für QR-Sticker anwenden. QR-Codes sollten wirklich niemals online genutzt werden, denn die meisten sind nur eine visuelle Form einer URL. Wenn man möchte, dass jemand auf einen Link klickt, dann sollte man auch einen Link benutzen. Es gibt Ausnahmen, aber im Allgemeinen bestätigen sie die Regel.

4. Vor welchen „red Flags“ sollten sich Konsumenten in Acht nehmen, wenn sie QR-Codes in der Öffentlichkeit oder auf Produkten scannen, um nicht zum Opfer von Kriminellen zu werden?

Chester Wisniewski: QR-Codes übertragen ein Bild in eine Webseiten-Adresse. Wenn der Code im Browser öffnet, sollte man auf die Adressleiste sehen und prüfen, wohin man als Nutzer gelenkt wurde. Gefällt einem dieses Ziel nicht, ist es klug, die Anwendung zu beenden. Der sicherste Weg für den Konsumenten? Den QR-Code nicht scannen. Stattdessen lieber die Lieblingssuchmaschine nutzen. Es existieren jedoch auch Applikationen für mobile Geräte wie Sophos Intercept X, die QR-Codes Scanner beinhalten, die auf schadhafte Links aufmerksam machen.

5. Ein Blick in die Zukunft: Wie wird sich die Rolle von QR-Codes in Verkauf und anderen Branchen weiterentwickeln? Werden sie sicherer werden mit neuen Technologien oder wird die Sicherheit eine Herausforderung bleiben?

Chester Wisniewski: Ich sehe die Sicherheit von QR-Codes nicht besser werden. Sie sind ursprünglich für Maschinen entwickelt worden und nicht dafür, dass Menschen sie im Alltag nutzen. Eine Authentifizierung von QR-Codes stellt ein Aufgabe dar, die sich nicht so simpel lösen lässt. Im Idealfall sollten QR-Codes in Plakate, Produktverpackung etc. fest und ersichtlich eingebettet sein und nicht nur ein Sticker, der irgendwo draufgepappt wurde.

Die Verantwortung liegt beim Konsumenten: Wenn ein QR-Code komisch erscheint, lieber die Finger davon lassen und auf eine bewährte, sichere Informationsgewinnung oder Zahlung setzten.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

OT-Systeme waren bereits bei knapp der Hälfte der Betriebe Einfallstor für Cyberangriffe

Die Mehrheit glaubt, dass OT-Systeme auch in Zukunft beliebte Ziele für Cyberangriffe sein werden, insbesondere im Bereich der Kritischen Infrastrukturen.

Maschinen, Anlagen und Systeme arbeiten zunehmend vernetzt, der Entwicklungsprozess ist dabei höchst dynamisch. Industry 4.0 und „Intelligente Fabriken“ verändern die Produktionslandschaft in Höchstgeschwindigkeit. Gleichzeitig steigen hiermit die Risiken durch Cyberangriffe auf die Betriebstechnologien (Operational Technology, OT) und mit ihnen die komplexen Anforderungen an die OT-Security.

Sophos hat in einer DACH-weiten Umfrage bei 201 IT-Entscheidern, die mit den OT-Systemen in ihren Unternehmen vertraut sind, nachgefragt, inwieweit die Betriebe unter anderem abhängig sind von OT-Systemen und ob es bereits Angriffe darauf gegeben hat. Die befragten Unternehmen kamen zu über 80 Prozent aus dem Bereich der Industrie, die übrigen gehörten zum Versorgungssektor.

Hohe Abhängigkeit von OT-Systemen, knapp die Hälfte wurde bereits angegriffen

Die überwiegende Mehrheit der Betriebe bestätigte sehr stark (29,4 Prozent) oder stark (50,2 Prozent) von OT-Systemen abhängig zu sein. Teilweise auf Betriebstechnologien angewiesen sind 18,9 Prozent, kaum benötigt werden diese von 1,5 Prozent.

Dass diese Systeme bereits ein Ziel von Cyberkriminellen und angreifbar sind, beweist die folgende Zahl: 47,3 Prozent der befragten Unternehmen hatten bereits Cyberangriffe auf das Unternehmensnetzwerk zu verzeichnen, bei denen OT-Systeme von den Cyberkriminellen als Türöffner genutzt wurden. 44,3 Prozent der Betriebe hatten noch keinerlei Angriffsvarianten dieser Art zu bewältigen, 8,5 der Befragten konnten hierzu keine Angaben machen.

Viel (im) Einsatz für die OT-Sicherheit

Die beste Nachricht vorweg: Es sind nur 2,5 Prozent der Unternehmen, die angeben, überhaupt keine speziellen Maßnahmen für die Cybersicherheit ihrer OT-Systeme ergriffen zu haben. Die überwiegende Mehrheit hat bereits Maßnahmen und Lösungen im Einsatz – allen voran etwa Authentifizierungsmaßnehmen (58,7 Prozent) sowie Soft- und Firmware-Updates (57,7 Prozent). Firewalls und Intrusion Detection-Lösungen sind als Security-Maßnahmen zu 57,2 Prozent im Einsatz, gefolgt von VPN-Lösungen (51,7 Prozent), Sicherheitsschulungen für Mitarbeitende (49,3 Prozent) sowie das Blockieren unautorisierter Personen (48,3 Prozent). Weitere Maßnahmen, mit denen Unternehmen den Cyberschutz ihrer OT-Systeme stärken wollen, sind das Blockieren unautorisierter Anwendungen, Netzwerksegmentierungen sowie standardisierte Prozesse und Regeln. Schlusslichter der genannten Maßnahmen sind Schwachstellenanalysen und Penetrationstests, die lediglich von 31,8 Prozent der Unternehmen durchgeführt werden sowie physische Sicherheitsmaßnahmen, etwa Zugangskontrollen. Die Unternehmen konnten Mehrfachnennungen vornehmen.

„Für Unternehmen, deren OT-Systeme teilweise nicht mit einem klassischen Endpoint-Schutz ausgestattet werden können, ist es enorm wichtig, eventuelle offene Flanken schnell zu identifizieren, zu schließen und vor allem cyberkriminelle Aktivitäten im Netzwerk zu erkennen. Eine Schwachstellenanalyse und ein kontinuierliches Scannen des Netzwerks sind daher unerlässlich. NDR-Lösungen identifizieren suspekte Verhaltensweisen im Netzwerk und tragen zudem mit der Erkennung unsicherer legitimer OT-Geräte zu einem erheblich höheren Schutzniveau bei“, sagt Michael Veit, Security-Experte bei Sophos.

Ein hohes Maß an externer Unterstützung

Die Mehrheit der Unternehmen setzt für die OT-Security auf externe Expertise. 18,4 Prozent haben ihre OT-Sicherheit komplett an Dienstleister ausgelagert und bei 46,3 Prozent der Unternehmen werden zumindest Teile der OT-Sicherheit von externen Spezialisten überwacht und betrieben. 12,9 Prozent der Betriebe planen innerhalb der nächsten 12 Monate eine Teil- oder Vollauslagerung ihrer OT-Sicherheit, während 22 Prozent angeben, sich um diesen wichtigen Punkt jetzt wie auch künftig inhouse zu kümmern.

Betriebe sehen in OT-Systemen künftige Ziele für Cyberkriminelle, allerdings eher bezogen auf Kritische Infrastrukturen

39,8 Prozent der Unternehmen sind überzeugt, dass OT-Systeme zunehmend lukrative Ziele für die Cyberkriminalität darstellen. 37,8 Prozent glauben allerdings, dass hierbei vor allem die Betriebstechnologien im Bereich der Kritischen Infrastrukturen im Fokus sein werden. Dass es einen Anstieg von Angriffen auf OT-Systeme zwar geben wird, hier aber im Vergleich zu klassischen IT-Systemen eine deutlich geringere Gefahr besteht, glauben 16,4 Prozent der Befragten. Lediglich eine Minderheit von 6 Prozent geht davon aus, dass OT-Systeme kein Cyber-Angriffsziel der Zukunft sind.

Über die Umfrage:

Techconsult hat im Auftrag von Sophos 201 IT-Entscheider und Entscheiderinnen zum Thema OT-Sicherheit in ihren Unternehmen befragt.

Social Media von Sophos für die Presse

Wir haben speziell für Sie als Journalist*in unsere Social-Media-Kanäle angepasst und aufgebaut. Hier tauschen wir uns gerne mit Ihnen aus. Wir bieten Ihnen Statements, Beiträge und Meinungen zu aktuellen Themen und natürlich den direkten Kontakt zu den Sophos Security-Spezialisten.

Folgen Sie uns auf und

LinkedIn: https://www.linkedin.com/groups/9054356/

X/Twitter: @sophos_info

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()

Sophos Active Adversary Report 2024: Der Wolf im Schafspelz – Cyberkriminelle setzten vermehrt auf vertrauenswürdige Anwendungen für ihre Angriffe

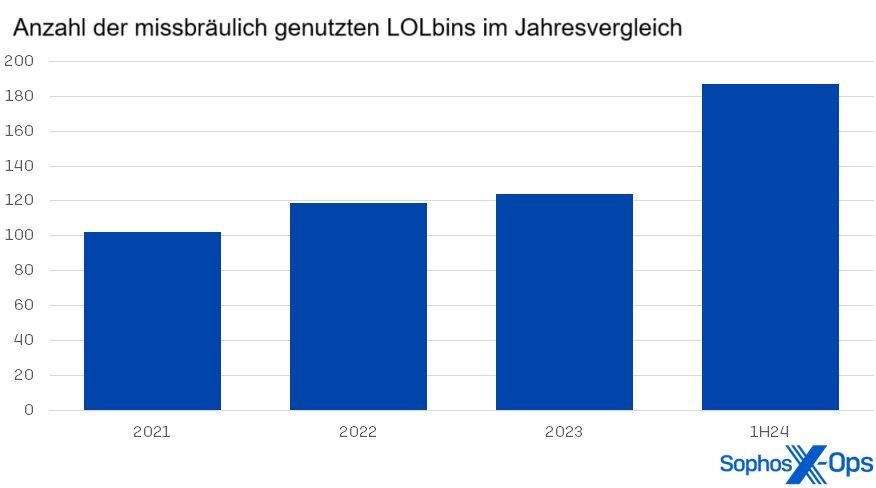

Die wichtigste Erkenntnis der aktuellen Untersuchungen: Für ihre Aktivitäten nutzen Angreifer zunehmend vertrauenswürdige Anwendungen und Tools auf Windows-Systemen – auch als „Living Off the Land“-Binärdateien (LOLbins) bezeichnet. Dadurch wollen Cyberkriminelle einer schnellen Erkennung entgehen und sich möglichst lange auf Schleichfahrt in einer kompromittierten IT-Infrastruktur umsehen. Im Vergleich zu 2023 verzeichnete Sophos hier einen Anstieg um 51 Prozent, und sogar um 83 Prozent seit 2021.

Unter den 187 verschiedenen Microsoft LOLbins, die im ersten Halbjahr 2024 illegal zweckentfremdet wurden, war das Remote Desktop Protocol (RDP) die am häufigsten missbrauchte, vertrauenswürdige Anwendung. Von den fast 200 analysierten Incident-Response-Fällen nutzten Angreifer in 89 Prozent RDP aus. Diese Dominanz setzt einen Trend fort, der erstmals im Active Adversary-Bericht 2023 beobachtet wurde. Hier lag der Anteil des RDP-Missbrauchs bei 90 Prozent aller untersuchten IR-Fälle.

„LOLbins bieten nicht nur die Möglichkeit, die Aktivitäten eines Angreifers zu verbergen, sondern bringen leider oftmals auch eine stillschweigende Billigung seiner Aktivitäten mit sich“, sagt John Shier, Field CTO bei Sophos. „Während der Missbrauch anderer legitimer Tools bei Verteidigern mittlerweile häufig die Alarmglocken läuten lässt, hat der Missbrauch einer Microsoft-Binärdatei oft den gegenteiligen Effekt, da sie ein integraler Bestandteil von Windows ist und legitime Verwendungszwecke hat. Für die schnelle Identifizierung eines Missbrauchs ist es extrem wichtig, dass Systemadministratoren genau wissen, wie diese Dateien in ihren Umgebungen verwendet werden. Denn ohne ein differenziertes und kontextbezogenes Bewusstsein für die IT-Umgebung, einschließlich kontinuierlicher Wachsamkeit gegenüber neuen und sich entwickelnden Ereignissen im Netzwerk, laufen die oftmals überlasteten IT-Teams Gefahr, wichtige Bedrohungsaktivitäten zu übersehen. Für Abhilfe kann hier zum Beispiel ein moderner Managed Detection and Response Service sorgen, der externe Experten an Bord holt und IT-Teams entlastet.“

Weitere wichtige Erkenntnisse aus dem aktuellen Active Adversary Report:

- Lockbit ist immer noch die Nummer 1. LockBit war trotz staatlicher Interventionen gegen die wichtigste Leak-Website sowie dessen Infrastruktur im Februar die am häufigsten anzutreffende Ransomware-Gruppe und machte etwa 21 Prozent der Infektionen im ersten Halbjahr 2024 aus.

- Haupteinfallstor sind weiterhin kompromittierte Zugangsdaten. Damit setzt sich ein Trend fort, der erstmals im „Active Adversary Report for Tech Leaders“ festgestellt wurde. Kompromittierte Zugangsdaten sind in 39 Prozent der Fälle immer noch die Hauptursache für Angriffe. Dies ist jedoch ein Rückgang gegenüber den 56 Prozent im Jahr 2023.

- Ältere Active-Directory-Server werden schwerpunktmäßig kompromittiert. Angreifer haben zu 87 Prozent die Serverversionen von Active Directory aus den Jahren 2019, 2016 und 2012 kompromittiert. Für alle drei dieser Versionen gibt es keinen Mainstream-Support mehr von Microsoft – sie sind also einen Schritt vor End-of-Life (EOL) bei dem ohne kostenpflichtigen Support von Microsoft kein Patch mehr möglich ist.

Alle Details zu den Untersuchungen gibt es im umfangreichen, englischen Blogartikel „The Bite from Inside: The Sophos Active Adversary Report“

Sophos ist ein weltweit führender und innovativer Anbieter fortschrittlicher Lösungen zur Abwehr von Cyberangriffen, darunter Managed Detection and Response (MDR) sowie Incident Response Services. Das Unternehmen bietet ein breites Portfolio an Endpoint-, Netzwerk-, E-Mail- und Cloud-Sicherheitstechnologien, das bei der Abwehr von Cyberangriffen unterstützt. Als einer der größten auf Cybersecurity spezialisierten Anbieter schützt Sophos mehr als 600.000 Unternehmen und mehr als 100 Millionen Anwender weltweit vor aktiven Angriffen, Ransomware, Phishing, Malware und vielem mehr. Die Dienste und Produkte von Sophos sind über die cloudbasierte Management-Konsole Sophos Central verbunden und werden vom bereichsübergreifenden Threat-Intelligence-Expertenteam Sophos X-Ops unterstützt. Die Erkenntnisse von Sophos X-Ops erweitern das gesamte Sophos Adaptive Cybersecurity Ecosystem. Dazu gehört auch ein zentraler Datenspeicher, der eine Vielzahl offener APIs nutzt, die Kunden, Partnern, Entwicklern und anderen Anbietern von Cybersecurity und Informationstechnologie zur Verfügung stehen.

Sophos bietet Cybersecurity-as-a-Service für Unternehmen an, die vollständig verwaltete, schlüsselfertige Sicherheitslösungen benötigen. Kunden können ihre Cybersecurity auch direkt mit der Security Operations Platform von Sophos verwalten oder einen hybriden Ansatz verfolgen, indem sie ihre internen Teams mit Sophos Services ergänzen, einschließlich Threat Hunting und Systemwiederherstellung. Sophos vertreibt seine Produkte über Reseller und Managed Service Provider (MSPs) weltweit. Der Hauptsitz von Sophos befindet sich in Oxford, U.K.

Weitere Informationen unter: www.sophos.de

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()