Ransomware macht Druck: Weniger Attacken aber mehr Lösegeldzahlungen

Kein Aufatmen gerechtfertigt

Die entscheidende Frage bei der Bewertung von Cyberattacken ist, ob die Cyberkriminellen die Daten durch ihre Angriffe verschlüsseln oder stehlen konnten. Dies bejaten im diesjährigen Report 51 Prozent in Deutschland und 53 Prozent in der Schweiz. Der weltweite Schnitt liegt mit 50 Prozent minimal darunter. Die Entwicklung zeigt in beiden Ländern ein ähnliches Bild hinsichtlich der Angriffsqualität: Deutsche Unternehmen können im Vergleich zur Vorjahresumfrage mit 79 Prozent einen deutlichen Abwärtstrend an „erfolgreichen“ Ransomware-Attacken verzeichnen. Äquivalent ist die Rate der Datenverschlüsselungen und Diebstähle in der Schweiz von 68 Prozent entsprechend gesunken – weltweit waren es 70 Prozent im Mittel.

Ein Aufatmen oder gar eine Entwarnung ist jedoch in keinem der beiden Länder gerechtfertigt. Zwar erhielten 95 Prozent der deutschen und 97 Prozent der Schweizer Unternehmen ihre Daten nach einer Verschlüsselung auf unterschiedlichen Wegen wieder zurück. Allerdings entschieden sich 63 Prozent der deutschen und 54 Prozent der Schweizer Unternehmen dazu, dies mit einer Lösegeldzahlung zu erreichen.

Diese Ergebnisse erscheinen im Vergleich zu 2024 besonders bedenklich, denn in der Vorjahresumfrage sahen nur 50 Prozent in beiden Ländern die Problemlösung in der Bezahlung der Erpressungssummen.

IT-Security-Personal weiterhin unter hohem Druck

Cyberattacken mit Ransomware haben nicht ausschließlich produktive und wirtschaftliche Auswirkungen auf Organisationen, sondern ganz unmittelbar auch auf das IT-Security-Personal. 44 Prozent der in Deutschland Befragten berichten von einer erhöhten Angst oder Stress in Bezug auf zukünftige Angriffe. In der Schweiz scheint dieses Phänomen mit nur 28 Prozent deutlich geringer zu sein. 44 Prozent der deutschen Unternehmen berichten von Teammitgliedern, die aufgrund von Stress oder psychischen Problemen nicht im Unternehmen anwesend sein konnten. En contraire hat die Schweiz mit 64 Prozent bei diesem Aspekt deutlich mehr zu kämpfen als die Landesnachbarn.

Die Belastung kommt jedoch nicht nur durch die Angreifer von außen, sondern auch aus dem Inneren Reihen. 41 Prozent in Deutschland bestätigen von erhöhtem Druck seitens der Führungskräfte; in der Schweiz sind es mit 31 Prozent zehn Prozentpunkte weniger. Allerdings sind beide Länder wieder gleichauf, wenn es um personelle Konsequenzen geht: 27 Prozent der deutschen und 26 der Schweizer bestätigen, dass die Führung des Teams bereits ausgewechselt wurde.

„Aus internationaler Perspektive werden 44 Prozent der Angriffe gestoppt, bevor Daten verschlüsselt werden und bei nur 50 Prozent der angegriffenen Unternehmen wurden Daten verschlüsselt. Dies verringert die Gesamtzahl der Opfer, die möglicherweise Lösegeld zahlen würden. Positiv ausgedrückt bedeutet dies, dass wir über zunehmend sorgfältige und erfahrene Überwachungsfunktionen verfügen und dass wir immer besser darin sind, fortschrittlichere Tools zur Früherkennung wie XDR einzusetzen“, sagt Chester Wisniewski, Director, Global Field CISO bei Sophos. „Aber wenn wir ehrlich sind, ist die Tatsache, dass 49 Prozent der Ransomware-Opfer weltweit Lösegeld gezahlt haben und die durchschnittliche Lösegeldzahlung bei 1 Million US-Dollar lag, kein positives Ergebnis. Denn aus Sicht der Kriminellen bedeuten diese Ergebnisse, dass Angriffe auch in absehbarer Zukunft fortgesetzt werden und ein lukratives Geschäft darstellen. Trotz der guten Gegenwehr müssen wir weiterhin kontinuierlich mehr tun, um die Abwehrmaßnahmen mit Prävention, Erkennung und Reaktion an allen Fronten zu verstärken. Solange Kriminelle am Spielautomatenhebel des einarmigen Ransomware-Banditen ziehen und jedes zweite Mal eine Million Dollar Gewinn lockt, gibt es wenig, was sie von ihren Angriffen abhalten könnte.“

Social Media von Sophos für die Presse

Wir haben speziell für Sie als Journalist*in unsere Social-Media-Kanäle angepasst und aufgebaut. Hier tauschen wir uns gerne mit Ihnen aus. Wir bieten Ihnen Statements, Beiträge und Meinungen zu aktuellen Themen und natürlich den direkten Kontakt zu den Sophos Security-Spezialisten.

Folgen Sie uns auf und

LinkedIn: https://www.linkedin.com/groups/9054356/

X/Twitter: @sophos_info

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Mit KI auf Fahndung in Dark-Web-Foren

Schlüsselakteure systematisch erkennen

Kriminelle Internetforen bieten umfangreiche Einblicke in Bedrohungen und Schwachstellen. Das Team der Sophos Counter Threat Unit (CTU) wertet solche Quellen bereits manuell aus. Ziel des gemeinsamen Projekts war es, diese sehr aufwendige Auswertung von Darknet-Foren durch automatisierte Analysen zu ergänzen und zentrale Akteure des Cybercrime-Ökosystems in kriminellen Darknet-Foren systematisch aufzuspüren.

Datenbasis & Methodik

Das Forschungsteam sammelte mithilfe der Threat-Intelligence-Plattform von Flare über 11.000 Beiträge von 4.441 Nutzern aus 124 E-Crime-Foren (Zeitraum: 2015–2023). Aus den Beiträgen wurden über 6.000 Sicherheitslücken (CVEs) extrahiert. Diese wurden für die Erstellung eins bimodalen sozialen Netzwerks mit Angriffsmustern (CAPECs) des MITRE-Standards verknüpft, um zu erkennen, welche Nutzer sich besonders intensiv und fachlich mit bestimmten Angriffstechniken auseinandersetzen.

Drei Merkmale standen im Fokus: technische Kompetenz, thematische Fokussierung und Aktivitätsmuster. Die Forschenden kombinierten sozialwissenschaftliche Methoden – darunter ein Klassifikationsmodell aus der Kriminologie – mit sozialen Netzwerkanalysen und Community-Clustering-Algorithmen. So konnten sie Nutzer nach ihrem technischen Know-how, ihrer Aktivität und ihrer thematischen Spezialisierung gruppieren.

Nur wenige „stille Experten“

Das Ergebnis: Nur 14 von 359 detailliert untersuchten Dark-Web-Nutzern erfüllten die Kriterien für die Einstufung als hochqualifizierte Schlüsselakteure („Professionals“) mit tiefem Know-how, klarer Spezialisierung und langfristiger Präsenz. Diese zeichneten sich durch hohes technisches Können (z. B. im Umgang mit komplexen Angriffsmethoden), gezielte Beteiligung an spezialisierten Themen sowie lange Aktivität bei gleichzeitig moderater Beitragsfrequenz aus. Sie sind „stille Experten“, die mit hoher Effizienz und oft außerhalb des Radars klassischer Analysemodelle operieren.

Bedeutung & Ausblick

Das Projekt zeigt, wie interdisziplinäre Forschung – hier aus IT-Sicherheit, Kriminologie und Data Science – in Kombination mit künstlicher Intelligenz dabei hilft, im Informationsdschungel des Darknets die entscheidenden Akteure zu finden.

„Diese Forschungsarbeit bringt uns der automatisierten Identifikation von strukturell relevanten Bedrohungsakteuren einen wichtigen Schritt näher“, erklärt Francois Labreche, Senior AI Researcher bei Sophos. „Gerade im Kontext zunehmend vernetzter Angriffsökosysteme ist es entscheidend, nicht nur Angriffe, sondern auch die Akteure dahinter zu erkennen.“

Sophos wird die gewonnenen Erkenntnisse in seine laufenden Bedrohungsanalysen einbinden, um bestehende manuelle Analysen gezielt zu ergänzen, relevante Zielpersonen frühzeitig zu erkennen und effektiver gegen organisierte Cyberkriminalität vorzugehen.

Der gesamte Report ist in englischer Sprache hier nachzulesen: https://news.sophos.com/en-us/2025/06/30/using-ai-to-identify-cybercrime-masterminds/

Social Media von Sophos für die Presse

Wir haben speziell für Sie als Journalist*in unsere Social-Media-Kanäle angepasst und aufgebaut. Hier tauschen wir uns gerne mit Ihnen aus. Wir bieten Ihnen Statements, Beiträge und Meinungen zu aktuellen Themen und natürlich den direkten Kontakt zu den Sophos Security-Spezialisten.

Folgen Sie uns auf und

LinkedIn: https://www.linkedin.com/groups/9054356/

X/Twitter: @sophos_info

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

![]()

Und jährlich grüßt das Murmeltier: Sommer, Sonne, Sicherheitsrisiko

Pünktlich zur Ferienzeit gilt es daher, sich gegen eine zunehmende Zahl digitaler Bedrohungen, die gezielt auf Reisende abzielen, zu wappnen. Besonders mobile Endgeräte, Remote-Zugänge und öffentlich zugängliche Netzwerke geraten Sommer für Sommer ins Visier von Angreifern.

„Wer heute reist, nimmt nicht nur Sonnencreme und Reisepass mit, sondern auch oftmals seine ganze digitale Identität – und die ist viel zu oft ungeschützt,“ sagt Michael Veit, Security-Experte beiSophos. Er mahnt: „Cybersicherheit muss genauso selbstverständlich werden wie das Abschließen der Wohnungstür.“

Mit diesen sieben Schutzmaßnahmen reisen Daten sicherer:

- Backup erstellen:

Vor der Abreise ein vollständiges, verschlüsseltes Backup anlegen – offline oder in einer sicheren Cloud. - Geräte absichern:

Smartphones und Laptops mit starker Sperre schützen: Keine einfachen Muster oder 4-stelligen PINs – besser sind mindestens 10-stellige Codes oder Passwörter. Noch besser: Wenn möglich auf Passkeysumstellen, also passwortlose Login-Verfahren mit biometrischer Verifikation. Viele große Plattformen bieten diese Option bereits an.

Zusätzlich: Moderne Geräteverschlüsselung aktivieren. - Obacht bei öffentlichem WLAN:

Hotel- oder Flughafen-WLANs gelten als unsicher. Sensible Daten sollten nur über VPN oder Mobilfunkverbindung übertragen werden. Besonders heikel: Online-Banking oder der Zugriff auf Firmennetzwerke.

Achtung auch vor Phishing mit QR-Codes, die häufig in vermeintlich vertrauenswürdigen Hotel- oder Restaurantumfeldern stecken. Ebenso beliebt: sogenannte Clickfix-Angriffe, bei denen Nutzer durch gut getarnte Links zu Eingaben von Login-Daten verleitet werden. - Fremde Geräte meiden:

Kiosk-PCs oder Leihrechner können mit Schadsoftware infiziert sein. Am besten sollten diese ganz vermieden oder nur für unverfängliche Recherchen genutzt werden. - Achtsamkeit im Hotelzimmer:

Immer häufiger werden versteckte Kameras entdeckt, z. B. in Rauchmeldern, Ladegeräten oder Weckern. Ein kurzer Technik-Check beim Einzug lohnt sich. - Zugänge im Unternehmen schützen:

Wer dienstlich reist, sollte unnötige Remote-Zugänge wie RDP oder VNC vor der Reise deaktivieren. Firewall und VPN-Software müssen aktuell sein, Multi-Faktor-Authentifizierung (MFA) sollte standardmäßig aktiviert sein. - Sofort reagieren bei Verlust:

Im Falle eines Geräteverlusts: IT-Abteilung benachrichtigen, Remote-Löschung starten, Passwörter ändern.

Digitale Vorsicht an Grenzen

Ein oft übersehener Aspekt betrifft die Einreise in bestimmte Länder außerhalb Europas bzw. der EU: In Staaten wie den USA, Kanada, Großbritannien oder Teilen Asiens dürfen Grenzbehörden unter bestimmten Umständen elektronische Geräte inspizieren, entsperren lassen und im Einzelfall sogar forensisch auslesen. Sophos empfiehlt daher, sich vor der Reise über die jeweiligen gesetzlichen Regelungen im Zielland zu informieren.

Innerhalb der EU gelten deutlich strengere Datenschutzregelungen – im Schengen-Raum ist eine solche tiefe Kontrolle in der Regel nicht zulässig. Dennoch gilt: Wer regelmäßig reist, insbesondere beruflich, sollte sensiblen Datenverkehr idealerweise über gesicherte Cloud-Zugänge abwickeln, statt ihn physisch mitzuführen. Wer ganz sicher gehen will, nutzt Reise-Geräte mit minimalen Daten – etwa ein speziell eingerichtetes Smartphone oder einen abgesicherten Laptop. Entscheidend ist in jedem Fall: Es sollten keine kritischen Informationen unverschlüsselt auf einem Gerät mitgeführt werden.

Wichtig sind ein hoher Licht- und Cyberschutzfaktor

Gute Urlaubsvorbereitung schließt heute auch den Schutz der digitalen Identität ein. Ein hoher Cyberschutz sollte daher genauso geplant sein wie Urlaubsroute, Reiseausstattung oder Haustierbetreuung – am besten, bevor der Flug gebucht ist.

Und unterwegs heißt es Vorsicht vor allem, was aussieht wie ein schneller Klick oder ein harmloser Code.

Oder anders gesagt: Während Sonnencreme gegen UV-Strahlen schützt, hilft digitale Vorsorge gegen unsichtbare Cybergefahren. Beides gehört ins Gepäck.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Cyberkriminelle zielen mit gefälschter Malware und Gaming Cheats auf ihre eigenen Leute

Die Experten von Sophos X-Ops veröffentlichten kürzlich eine Studie über 133 gefälschte Repositories auf GitHub, die Möchtegern-Kriminelle und Gamer anvisiert. Diese Repositories – ob nun als Schadsoftware, Angriffstools oder Gaming Cheats beworben – funktionieren allerdings nicht, wenn die Anwender den Codiercode kompilieren oder ausführen. Stattdessen infizieren sie die Computer anderer Anwender mit Malware.

Trotz der zahlreichen unterschiedlichen Repositories und der Art und Weise, wie sie beworben wurden, verweisen die meisten auf die gleiche russische E-Mail-Adresse, was darauf schließen lässt, dass sie zu einer einzigen Kampagne gehören, die von einer Gruppe oder einem Einzeltäter betrieben wird.

Keine Kollegialität unter Cyberkriminellen

Das ist nicht das erste Mal, dass Sophos entdeckt hat, dass Cyberbetrüger andere Cyberkriminelle ins Visier nehmen. Tatsächlich gibt es eine ganze Subwirtschaft, die sich mit Betrügern beschäftigt, die andere Cyberkriminelle hintergehen. So hat Sophos kürzlich über die Revierkämpfe zwischen DragonForce und RansomHub berichtet.

In der aktuellen Kampagne sind folgende Erkenntnisse besonders aufgefallen:

- 58 Prozent der Repositories wurden als Gaming Cheats angepriesen, 24 Prozent als Schadsoftware-Projekte und 5 Prozent als Cryptowährungs-Tools.

- Die Entwickler kreierten vier verschiedene Versionen von Backdoors. Die meisten laden Infostealer und AsyncRat (ein bekannter Fernzugriffstrojaner) herunter. Automatisch haben die Angreifer Tausende von Updates in den Codiercode eingespielt, um das Repository legitim aussehen zu lassen. Eines der Repositories – SakuraRAT – war unbeabsichtigt von der Presse und den Nutzern sozialer Medien verbreitet worden. Sie hatten es entdeckt und fingen an, über seine Fähigkeiten zu spekulieren.

Sophos hat die Backdoor Repositories GitHub und anderen Webseiten, bei denen die Payloads gehostet werden, gemeldet und die Mehrheit wurde inzwischen vom Netz genommen. Die detaillierte Untersuchung kann im englischen Blogbeitrag „The strange tale of ischhfd83: When cybercriminals eat their own“ nachgelesen werden.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

![]()

Die Angst vor dem schwächsten Glied in der Lieferkette

Telekommunikation besonders hart von Cybervorfällen bei Lieferanten betroffen

Während die meisten Branchen die Partnerschaft mit ihren Lieferanten aufgrund von Cybersicherheitsvorfällen nicht beendeten, scheint die Telekommunikationsbranche entweder besonders sensibel auf Cybersicherheitsvorfälle ihrer Lieferanten zu reagieren oder besonders schwer getroffen worden zu sein. Während im Durchschnitt nur 12,4 Prozent aller befragten Unternehmen einen Grund für eine Trennung von ihren Lieferanten sahen, waren es in der Telekommunikation 46,2 Prozent.

Große Bedenken im Management bei der Sicherheit der Lieferkette

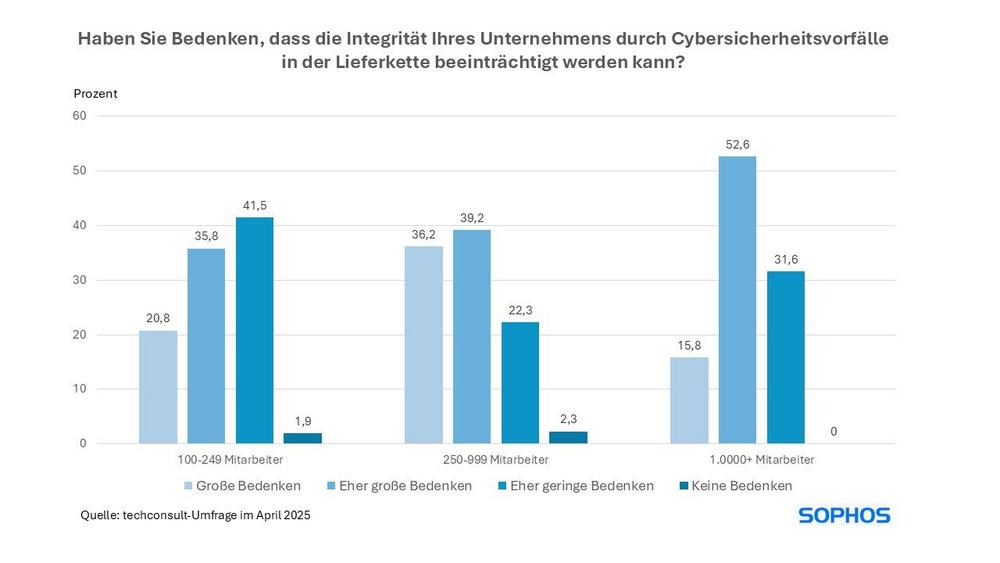

Dass die Cybergefahr in einer über den gesamten Globus vernetzten Geschäftswelt nicht nur auf direktem Weg ein Unternehmen bedroht, sondern auch durch die Hintertür über Lieferanten lauert, hat die Mehrheit der Befragten verinnerlicht. In der Umfrage konnten die Teilnehmer zwischen „großen Bedenken“, „eher große Bedenken“, „weniger Bedenken“ und „keine Bedenken“ wählen. Addiert haben 69,8 Prozent allen befragten Manager:innen entweder große oder eher große Bedenken, wenn es darum geht, dass die Unternehmensintegrität durch Cybersicherheitsvorfälle in der Lieferkette beeinträchtigt werden kann.

Bei dieser Frage besonders ausgeprägt ist die Höchststufe der „großen Bedenken“ bei Unternehmen mit 250 bis 999 Mitarbeitenden. Hier haben 36,2 Prozent der Befragten das Höchstmaß an Besorgnis gewählt, während in kleineren Unternehmen mit 100 bis 240 Mitarbeiter:innen 20,8 Prozent und in großen Unternehmen mit 1000 und mehr Mitarbeiter:innen 15,8 Prozent diesen sehr hohen Befürchtungen zustimmen.

Bei den „eher großen Bedenken“, also der zweithöchsten Bedenkenstufe, lieferten die Unternehmen mit 1.000 und mehr Mitarbeitern mit 52,6 Prozent den Höchstwert. – im Gegensatz zu 39,2 Prozent bei den Unternehmen mit 250 bis 999 Mitarbeiter:innen und 35,8 Prozent bei den Unternehmen mit 100 bis 249 Mitarbeiter:innen.

Betrachtet man die Abfragewerte hinsichtlich der Bedenken von Cybergefahren durch die Lieferkette nach Branchen, stechen insbesondere der Handel und die Telekommunikation heraus. Während im Durchschnitt 30,2 Prozent aller befragten Unternehmen die höchste Einstufung hinsichtlich Ihrer Bedenken angaben, waren es im Handel (bei dem man eine besondere Sensibilität für die Lieferkette vermuten könnte) nur zu 4,3 Prozent – ganz im Gegensatz zur Telekommunikation mit 64,1 Prozent.

„Die Umfrage zeigt erfreulicherweise, dass ein großer Teil der verantwortlichen Einkäufer:innen, Manager:innen und IT-Leitende die Brisanz von Cybersicherheitsvorfällen in der Lieferkette adäquat einstuft. Wenn man allerdings bedenkt, dass mit 28,2 Prozent über ein Viertel der Befragten eher weniger Bedenken bezüglich der Beeinträchtigung der Unternehmensintegrität durch Cybersicherheitsvorfälle in der Lieferkette haben, besteht hier ein erhebliches Risiko, da diese Unternehmen potenziell nicht nur eine Gefahr für sich selbst, sondern für die gesamte Lieferkette darstellen. Mit fortschreitender Präsenz des Themas Cybersicherheit im Unternehmensalltag müssen diese Organisationen damit rechnen, immer häufiger von ihren Geschäftspartnern aus der Lieferkette ausgeschlossen zu werden – es sei denn, sie kümmern sich intensiv und mit geeigneten Maßnahmen um ihren Cyberschutz. Damit wird einmal mehr klar, dass Cybersecurity in der heutigen Geschäftswelt ein entscheidender Erfolgsfaktor ist“, sagt Michael Veit, Cybersecurity-Experte bei Sophos.

Über die Umfrage:

Die Erhebung wurde 2025 von Techconsult im Auftrag von Sophos durchgeführt. Befragt wurden 201 Verantwortliche in der Geschäftsführung, dem Einkauf und der IT aus Unternehmen unterschiedlicher Branchen und Größen – darunter Industrie, Telekommunikation, Finanzwesen, öffentliche Verwaltung und Non-Profit-Organisationen.

Social Media von Sophos für die Presse

Wir haben speziell für Sie als Journalist*in unsere Social-Media-Kanäle angepasst und aufgebaut. Hier tauschen wir uns gerne mit Ihnen aus. Wir bieten Ihnen Statements, Beiträge und Meinungen zu aktuellen Themen und natürlich den direkten Kontakt zu den Sophos Security-Spezialisten.

Folgen Sie uns auf und

LinkedIn: https://www.linkedin.com/groups/9054356/

X/Twitter: @sophos_info

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()

DragonForce nimmt Konkurrenten im Kampf um die Ransomware-Vorherrschaft ins Visier

DragonForce agiert als destabilisierende Kraft

„DragonForce ist nicht einfach nur eine weitere Ransomware-Marke – sie ist eine destabilisierende Kraft, die versucht, die Ransomware-Landschaft umzuwälzen und neu zu gestalten“, so Aiden Sinnott, Senior Threat Researcher, Sophos Counter Threat Unit. „Während die Gruppe in Großbritannien nach spektakulären Angriffen auf große Einzelhandelsketten in letzter Zeit die Schlagzeilen beherrschte, scheint es auch hinter den Kulissen zwischen den Cyberkriminellen zu Auseinandersetzungen zwischen DragonForce und weiteren E-Crime-Gruppen wie RansomHub zu kommen. Da sich das Ökosystem nach der Zerschlagung von LockBit rasant weiterentwickelt, unterstreicht der aktuelle Revierkampf insbesondere die Bemühungen dieser Gruppe, die Vorherrschaft zu erlangen.“

Die Sophos-Forscher verfolgen die Entwicklung der von der Gruppe ausgehenden Bedrohung seit einiger Zeit aktiv. DragonForce ist an schwerwiegenden Angriffen beteiligt, die sowohl auf traditionelle IT-Infrastrukturen als auch auf virtualisierte Umgebungen wie zum Beispiel VMware ESXi abzielen. Der Schwerpunkt liegt dabei auf dem Diebstahl von Anmeldeinformationen, dem Missbrauch von Active Directory und der Exfiltration von Daten.

Im März 2025 startete die Gruppe Bemühungen, die Vorherrschaft im Ransomware-Ökosystem zu erlangen, indem sie ein flexibleres Partnermodell einführte und andere Ransomware-Gruppen ins Visier nahm. Als DragonForce im August 2023 auftauchte, bot es ein traditionelles RaaS-System an. Am 19. März 2025 kündigte die Gruppe die Umbenennung in ein „Kartell“ an, um ihre Reichweite zu erweitern und den Erfolg von LockBit und anderen etablierten Ransomware-as-a-Service-Gruppen (RaaS) nachzuahmen. In der Praxis handelt es sich nicht um ein Kartell, sondern um ein Angebot, das verbundenen Unternehmen die Flexibilität bietet, die Infrastruktur und Ransomware-Tools von DragonForce zu nutzen und gleichzeitig unter ihrem eigenen Markennamen zu agieren.

DragonForce überarbeitete nicht nur sein Geschäftsmodell, sondern begann auch, konkurrierende Unternehmen anzugreifen. Der „Kartell“-Post fiel mit der Verunstaltung von Leak-Websites der Ransomware-Gruppen BlackLock und Mamona zusammen, die vermutlich von DragonForce durchgeführt wurden.

Im April schien ein Beitrag auf der RansomHub-Leak-Site das DragonForce-Kartell zu bewerben und ein DragonForce-Beitrag im RAMP-Untergrundforum deutete ebenfalls auf eine Zusammenarbeit der Gruppen hin, doch ein Nachtrag deutete darauf hin, dass RansomHub die Zusammenarbeit möglicherweise nicht unterstützt.

Eine der produktivsten Gruppen nach LockBit

RansomHub ist eine der produktivsten Gruppen, die nach der LockBit-Störung und dem Untergang von ALPHV (auch bekannt als BlackCat) im Jahr 2024 entstanden sind.

Kurz nach diesen Posts ging die RansomHub-Leak-Site offline. Auf der Homepage erschien die Meldung „RansomHub R.I.P. 03.03.2025“. Die „Zusammenarbeit“ zwischen DragonForce und RansomHub scheint eher eine feindliche Übernahme durch DragonForce gewesen zu sein. Die Person „Koley“, bekannt als prominentes RansomHub-Mitglied, veröffentlichte auf RAMP eine Verunstaltung der DragonForce-Homepage zusammen mit der Nachricht „@dragonforce, schätze, ihr habt Verräter …“. Weitere Posts von Koley beschuldigten DragonForce, mit Strafverfolgungsbehörden zusammenzuarbeiten, Rivalen anzugreifen und Lügen zu verbreiten.

Zum Zeitpunkt dieser Veröffentlichung ist die DragonForce-Leak-Site nach einem längeren Ausfall wieder online. Während der Offline-Zeit zeigte die Homepage eine Meldung an, dass die Site bald wieder erreichbar sein würde. Eine ähnliche Meldung erscheint auch auf der RansomBay-Leak-Site.

„Währenddessen geht allerdings der Angriff auf Unternehmen ungebremst weiter“, so Sinnott. „Der interne Krieg zwischen Ransomware-Gruppen stört zwar deren eigene Abläufe, verringert aber nicht das Risiko für Unternehmen. Vielmehr kann er zu unberechenbareren, opportunistischeren Angriffen führen, da die Gruppen versuchen, ihre Vorherrschaft zu behaupten und gestohlene Daten auf neue Weise zu Geld zu machen. Unternehmen müssen daher ihre Strategien zur Reaktion auf Vorfälle, zur Bedrohungsaufklärung und zum Risikomanagement Dritter überdenken, um in einem zunehmend chaotischen Bedrohungsumfeld widerstandsfähig zu bleiben.“

Weitere Details zu der Untersuchung und Screenshots finden sich im englischen Original-Blogbeitrag „DragonForce targets rivals in a play for dominance“. Für vertiefende Gespräche steht Aiden Sinnott gerne zur Verfügung.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

![]()

Geldwäsche 2.0: Wie Cyberkriminelle ihre Krypto-Dollar in legale Geschäfte investieren

Vom Hack zur Holding: kriminelle Gewinne nehmen den Weg in reale Märkte

Durch Ransomware-Angriffe, Datendiebstahl oder Phishing generieren Hackergruppen Millionenbeträge, meist in Form von Kryptowährungen. Die Frage, was danach mit dem Geld geschieht, wurde bislang kaum beleuchtet. Sophos hat nun untersucht, wie diese Gruppen ihre Gewinne nutzen und dabei ein globales Netzwerk aus scheinbar legitimen Unternehmen entdeckt, die auf den zweiten Blick von digitaler Kriminalität finanziert zu sein scheinen.

„Wir sprechen hier nicht mehr nur über klassische Geldwäsche“, sagt John Shier, Field CISO bei Sophos. „Was wir sehen, ist eine neue Form unternehmerischer Kriminalität – kriminelle Akteure, die sich als seriöse Geschäftsleute ins echte Wirtschaftsleben integrieren.“

Zwischen Start-up, Schattenwirtschaft und Geldwäsche

In vielen Fällen nutzen die Täter bekannte Kanäle wie Telegram oder WhatsApp Business, um Geschäftskontakte zu knüpfen und Investitionen zu tätigen. Die Unternehmensgründungen erfolgen dabei häufig mit professionellem Markenauftritt, investorenfähigem Geschäftsmodell und echter wirtschaftlicher Tätigkeit. Zumindest auf dem Papier.

Besonders häufig investieren Cyberkriminelle in:

- Cybersecurity-Start-ups und IT-Dienstleister, oft, um gezielt Wissen oder Infrastruktur für weitere Angriffe zu sichern.

- Immobilienprojekte, Aktien oder Edelmetalle wie Gold und Diamanten, bevorzugt in stabilen Rechtsräumen wie der Schweiz, den USA oder den Emiraten.

- NGOs, Bildungseinrichtungen oder Gastronomiebetriebe, um unter dem Radar zu agieren, z. B. durch den Aufbau von Coding-Schulen oder scheinbar gemeinnützigen Bildungsprojekten.

- Alkohol- und Tabakvertrieb, Restaurants, Bars – also klassische Branchen mit Bargeldumlauf und geringer Kontrolle.

Die dunkle Seite des Unternehmertums

Neben legalen Investitionen identifizierte Sophos X-Ops auch zahlreiche Beispiele im Graubereich – und klar kriminelle Geschäftsmodelle. Dazu zählen:

- Bot- und Anzeigenbetrug, mit dem Werbeeinnahmen manipuliert werden.

- Pornografische Plattformen und Webcam-Studios, u. a. auf OnlyFans, häufig mit verschleierten Finanzierungsquellen.

- Online-Casinos und Glücksspieldienste, oft mit Offshore-Registrierung.

- Anbieter für illegale Staatsbürgerschaften oder gefälschte Dokumente, v. a. über Plattformen in Asien und dem Mittleren Osten.

- Pharmahändler und gefälschte Medikamente, deren Online-Shops kaum von legitimen Anbietern zu unterscheiden sind.

- Schneeballsysteme, Steuerhinterziehung, Insiderhandel mit dem Ziel, das erbeutete Kapital weiter zu vermehren oder zu reinvestieren.

Cybercrime hat sich in den realen Alltag verlagert und erfordert reale Ermittlungen

Die untersuchten Fälle stammen aus nahezu allen Teilen der Welt – mit belegten Aktivitäten u. a. in Großbritannien, der Schweiz, den USA, den Vereinigten Arabischen Emiraten, China, Südkorea und Gibraltar. Die Tätergruppen agieren dabei international, treten aber immer häufiger lokal auf – z. B. als Restaurantbetreiber oder Investoren.

„Die Grenzen zwischen digitaler und realer Kriminalität verschwimmen zusehends und genau das macht die Bedrohung so gefährlich. Der einzige Weg, dieses Problem anzugehen, ist eine verstärkte Zusammenarbeit zwischen Privatwirtschaft und öffentlichem Sektor sowie eine engere Kooperation zwischen Cybersicherheitsfirmen und lokalen Strafverfolgungsbehörden“, so John Shier weiter. „Bedrohungsanalysten müssen ihre Erkenntnisse an lokale Behörden weitergeben, die möglicherweise kriminell unterstützte Operationen zurückverfolgen können. Denn wer heute ein scheinbar legales Unternehmen gründet, kann morgen schon wieder im Netz zuschlagen.“

Die Erkenntnisse von Sophos X-Ops stammen aus einer über mehrere Monate andauernde Analyse von Darknet-Foren, Wallet-Bewegungen und offenen Unternehmensdaten. Den kompletten Report haben die Forscher in der mehrteiligen Artikelserie "Beyond the kill chain: What cybercriminals do with their money“ veröffentlicht.

Teil 1: Einführung mit Kontext und Definition wichtiger Begriffe: https://news.sophos.com/en-us/2025-05-15/beyond-the-kill-chain-what-cybercriminals-do-with-their-money-part-1

Teil 2: „Weiße“ (legitime) Geschäftsinteressen: https://news.sophos.com/en-us/2025-05-15/beyond-the-kill-chain-what-cybercriminals-do-with-their-money-part-2

Teil 3: „Graue“ Geschäftsinteressen: https://news.sophos.com/en-us/2025-05-15/beyond-the-kill-chain-what-cybercriminals-do-with-their-money-part-3

Teil 4: Kriminelle Geschäftsinteressen: https://news.sophos.com/en-us/2025-05-15/beyond-the-kill-chain-what-cybercriminals-do-with-their-money-part-4

Teil 5: Auswirkungen, Fazit: https://news.sophos.com/en-us/2025-05-15/beyond-the-kill-chain-what-cybercriminals-do-with-their-money-part-5

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()

Sie kommen aus Nordkorea: Wie Unternehmen sich gegen falsche IT-Profis schützen können

„Die Betrüger:innen haben in der Vergangenheit mit Fähigkeiten in der Web- und Blockchain-Softwareentwicklung geworben, sich aber auch für andere IT-Stellen in einer Vielzahl von Branchen beworben, nicht nur in Unternehmen des Technologiesektors. Im Jahr 2025 haben sie ihren Fokus auf Rollen in der Cybersicherheit erweitert und verstärkt weibliche Personen eingesetzt“, erklärt Sarah Kern, Leiterin für Nordkorea und aufkommende Bedrohungen im Counter Threat Unit Research Team.

Unternehmen sollten ihre Einstellungsteams und Personalabteilungen im Hinblick auf Verifizierung, Hintergrundüberprüfung und sicheres Onboarding schulen. Sophos hat je nach Phase des Einstellungsprozesses dezidierte Tipps zusammengestellt:

Während des Vorstellungsgesprächs:

- Von den Bewerber:innen sollte ein verifizierter Identitätsnachweis, idealerweise mindestens einmal persönlich, vorgelegt werden.

- Die Online-Präsenz sollte in Bezug auf Namen, Aussehen, Arbeitsgeschichte und Ausbildung konsistent sein.

- Bewerber:innen verwenden oft geklonte Lebensläufe oder fremde Telefonnummern. Personalverantwortende sollten ebenso die Telefonnummern prüfen, die mit Voice-over-IP-Diensten (VoIP) und nicht mit Mobilfunk- oder Festnetzdiensten verbunden sind.

- Sinnvoll ist eine Überprüfung des beruflichen Werdegangs über offizielle Kanäle und nicht nur über angegebene Kontakte. Auch sollten Firmenadressen und Telefonnummern mit den offiziellen Unternehmenswebseiten übereinstimmen.

- Im Vorstellungsgespräch können beiläufige Hintergrundfragen über Standort, beruflichen Werdegang oder Ausbildung des Einzustellenden auf einen Mangel an echter Erfahrung hindeuten oder in anderer Weise seinen Behauptungen widersprechen (zum Beispiel aktuelles Wetter an seinem angeblichen Standort stimmt nicht).

- Misstrauen ist angesagt, wenn ein Bewerber:innen behaupteten, Muttersprachler:in zu sein und tatsächlich nur über geringe oder mittlere Kenntnisse in dieser Sprache verfügt.

- Personalverantwortende sollten persönliche oder Video-Interviews durchführen und im Gespräch bitten, zumindest vorübergehend virtuelle Hintergründe und andere digitale Filter zu deaktivieren.

- Auch eine Hintergrundüberprüfung über eine vertrauenswürdige Stelle kann der Verifizierung dienen.

Während des Onboardings:

- Stimmt die Identität des eintretenden Mitarbeitenden mit der des eingestellten Bewerbers:in überein?

- Verdächtig kann es sein, wenn in letzter Minute eine Änderung der Versandadresse für Firmenlaptops verlangt wird. Hier sollten Kuriere angewiesen werden, nach dem Versand keine Umleitung an eine neue Adresse zuzulassen.

- Besteht der neue Mitarbeitende darauf, ein persönliches Gerät anstelle eines Firmengeräts zu verwenden, sollte man misstrauisch werden.

- Die Bankdaten sollten nicht an einen Geldtransferdienst weitergeleitet werden.

- In letzter Minute gestellte Anträge auf Änderung der Zahlungsinformationen des Mitarbeitenden oder wiederholte Anträge auf Änderung der Bankverbindung innerhalb eines kurzen Zeitraums sollten überprüft werden.

- Anträge auf Vorauszahlung sollten abgelehnt werden.

Nach der Einstellung:

- Die Nutzung von nicht autorisierten Fernzugriffs-Tools und der Zugriff zu nicht lebensnotwendigen Systemen sollte begrenzt sein.

- Bedenklich ist es auch, wenn der Mitarbeitende sich weigert, während eines Anrufs das Video einzuschalten, er sich ungerechtfertigt Sorgen um persönliche Treffen macht und wenn sich bei Sprachanrufen Hintergrundgeräusche wahrnehmen lassen, die darauf hindeuten könnten, dass der Mitarbeitende in einem Callcenter oder einem überfüllten Raum arbeitet.

- Das Laptop des neuen Mitarbeitenden sollte mithilfe von Antiviren- und Endpoint Detection and Response (EDR-) Software beobachtet werden. Auch Netzwerkverbindungen über VPN-Dienste, insbesondere ausländische VPN-Dienste für Privatanwender oder Astrill VPN, sollten überprüft werden.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Ransomware-Gruppen entwickeln Affiliate-Modelle weiter

DragonForce: Verteiltes Affiliate-Branding-Modell

DragonForce entstand im August 2023 als traditionelles Ransomware-as-a-Service (RaaS)-Modell. Nachdem die Betreiber im Februar 2024 begannen, ihr Angebot in Untergrundforen zu bewerben, stieg die Zahl der Opfer auf der zugehörigen Leak-Seite bis zum 24. März 2025 auf 136. In einem Beitrag vom 19. März 2025 kündigte DragonForce seine Neupositionierung als „Kartell“ an und stellte den Wechsel zu einem verteilten Modell vor, das es sogenannten Affiliates ermöglicht, ihre eigenen „Marken“ zu kreieren (siehe Abbildung 1).

In diesem Modell stellt DragonForce seine Infrastruktur und Werkzeuge bereit, verlangt jedoch nicht, dass Affiliates zwingend deren Ransomware einsetzen. Beworbene Funktionen umfassen Verwaltungs- und Kundenpanels, Verschlüsselungs- und Lösegeldverhandlungs-Tools, ein Dateispeichersystem, eine auf Tor basierende Leak-Seite mit .onion-Domain sowie Supportdienste.

Dieser Ansatz unterscheidet DragonForce von anderen RaaS-Angeboten und könnte eine breitere Affiliate-Basis ansprechen – von technisch weniger versierten Bedrohungsakteuren bis hin zu erfahrenen Kriminellen, die ihre eigene Malware einsetzen möchten, ohne selbst Infrastruktur aufbauen zu müssen. Gleichzeitig birgt das geteilte System Risiken: Wird ein Affiliate kompromittiert, könnten auch Informationen anderer Affiliates offengelegt werden.

Anubis: Drei Erpressungsoptionen

Die Betreiber von Anubis nutzen eine andere Taktik zur Anwerbung von Affiliates. Dieses im Februar 2025 erstmals in Untergrundforen beworbene Erpressungsschema bietet drei Modi:

- RaaS – traditionelle Dateiverschlüsselung mit 80 Prozent Lösegeldanteil für Affiliates

- Daten-Lösegeld – Erpressung nur durch Datendiebstahl mit 60 Prozent Lösegeldanteil für Affiliates

- Monetarisierung von Zugriffen – Unterstützung bei der Erpressung bereits kompromittierter Opfer mit 50 Prozent Lösegeldanteil für Affiliates

Bei der Option „Daten-Lösegeld“ wird ein detaillierter „Untersuchungsartikel“ auf einer passwortgeschützten Tor-Website veröffentlicht, der die Analyse sensibler Daten des Opfers enthält. Das Opfer erhält Zugriff und einen Link zur Lösegeldverhandlung. Falls keine Zahlung erfolgt, wird mit der Veröffentlichung des Artikels auf der Anubis-Leak-Seite gedroht. Zusätzlich wird der Name des Opfers über ein X-Konto (ehemals Twitter) veröffentlicht. Die Täter drohen darüber hinaus, die Kunden des Opfers über den Vorfall zu informieren.

Anubis geht sogar noch weiter. Laut Werbung sollen Vorfälle an folgende Behörden gemeldet werden:

- Das britische Information Commissioner’s Office (ICO) (Datenschutz und Informationsrechte)

- Das US-Gesundheitsministerium (HHS)

- Die Europäische Datenschutzbehörde (EDPB)

Diese Eskalationstaktik ist zwar recht selten, hat jedoch Präzedenzfälle: Im November 2023 meldete die Bedrohungsgruppe GOLD BLAZER einen ALPHV-Angriff (auch als BlackCat bekannt) an die US-Börsenaufsicht SEC, nachdem das Opfer das Lösegeld nicht bezahlt hatte. Den Forschern sind keine weiteren Fälle bekannt, in denen andere Gruppen Vorfälle an Regulierungsbehörden gemeldet hätten.

Die Option „Monetarisierung von Zugriffen“ konzentriert sich auf Aktivitäten nach der Kompromittierung. Affiliates erhalten eine Analyse der Opferdaten zur Unterstützung bei der Lösegeldforderung (siehe Abbildung 2).

In der Werbung wird angegeben, dass bestimmte Regionen und Sektoren ausgeschlossen sind. Wie viele Ransomware-Gruppen vermeidet Anubis Angriffe auf Organisationen in post-sowjetischen Staaten sowie auf Mitglieder der BRICS-Staaten (Brasilien, Russland, Indien, China, Südafrika, Ägypten, Äthiopien, Indonesien, Iran und Vereinigte Arabische Emirate). Auch Bildungseinrichtungen, Regierungsstellen und gemeinnützige Organisationen sind ausgenommen – Gesundheitsorganisationen werden allerdings nicht erwähnt, was sie als lohnendes Ziel erscheinen lässt.

Ausblick

Der 2024 State of the Threat Report von Secureworks, ein Sophos-Unternehmen, bestätigt, dass Ransomware weiterhin eine erhebliche Bedrohung für Organisationen darstellt. Auch wenn die Strafverfolgung erfolgreich Operationen stört, entstehen neue Modelle. Berichte von Dritten zeigen zwar, dass Lösegeldzahlungen rückläufig sind, was sich durch eine steigende Anzahl von Opfern auf Leak-Seiten belegen lässt. Da Cyberkriminelle jedoch finanzielle Gewinne anstreben, experimentieren sie mit innovativen Modellen und aggressiveren Taktiken.

Obwohl jede Organisation individuell abwägen muss, ob sie ein Lösegeld zahlt, garantiert eine Zahlung weder die Rückgabe von Daten noch den Schutz vor öffentlicher Bloßstellung. Ein proaktiver präventiver Ansatz kann effektiver sein. Die Cybersecurity-Experten empfehlen Unternehmen, regelmäßig Patches für Geräte mit Internetzugang zu installieren, eine Phishing-resistente Multi-Faktor-Authentifizierung (MFA) als Teil einer Zugangskontrollrichtlinie zu implementieren, robuste Backups zu erstellen und ihr Netzwerk und ihre Endpunkte auf bösartige Aktivitäten zu überwachen. Darüber hinaus sollten Unternehmen einen Reaktionsplan für Vorfälle entwickeln und regelmäßig testen, um Ransomware-Aktivitäten schnell zu beheben zu können.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Eine alte Bekannte, die nicht müde wird: ClickFix ist bei Cyberkriminellen nach wie vor beliebt

Ein kriminelles Erfolgsmodell

Die Angriffstaktik ClickFix wird von zahlreichen böswilligen Akteuren verwendet, in einigen Fällen auch von staatlich gelenkten Cyberkriminellen. Ihr Einsatz hat hauptsächlich den Diebstahl von Zugangsdaten zum Ziel.

Dafür nutzen die Bedrohungsakteure kompromittierte Webressourcen – insbesondere JavaScript-Ressourcen, die von kompromittierten WordPress-Websites oder Website-Plugins von Drittanbietern bereitgestellt werden. Bei der Attacke wird ein JavaScript-Code von einer angegriffenen Website geladen, der den Anwender zu einer bestimmten Tastenkombination in einer vermeintlichen Sicherheitsprüfung verleiten soll. Die Tastaturkombination öffnet in Wirklichkeit jedoch das Windows-Befehlsfeld „Ausführen“, fügt einen maliziösen Code ein und führt diesen dann aus. In vielen Fällen wird dabei der Trojaner SecTopRat installiert, der zum Diebstahl von Benutzernamen, Kennwörter und andere Informationen, die den Zugriff auf SaaS-Webseiten, Bankdaten oder Unternehmensnetzwerke erlauben, genutzt wird.

Schutz vor ClickFix & Co.

Die ClickFix-Technik ist zwar schon einige Jahre alt, jedoch gehen die Spezialisten von Sophos X-Ops nicht davon aus, dass diese Angriffsmethode in absehbarer Zeit verschwinden wird. Kompromittierte Anmeldedaten repräsentieren das größte Einfallstor für Netzwerkeinbrüche und daher existiert ein großer, lukrativer Markt für gestohlene Systemzugangsdaten. ClickFix und ähnliche Angriffstechniken mit Benutzerinteraktion und „Social Engineering“, versprechen den Kriminellen eine hohe Erfolgsquote.

Daher sollten Unternehmen regelmäßig auf die Mitarbeiterinformation und Schulung setzen. Wer gut informiert ist, wird vermeintliche Sicherheitsüberprüfungen wie durch ClickFix nicht ausführen. Gleichzeitig sind die technische und menschliche Überwachung von Verhaltensweisen in der Infrastruktur entscheidend, um verdächtige Aktionen, wie die Verwendung der Windows-Verknüpfung „Ausführen“, verdächtige PowerShell-Befehle oder Windows-Installationsprogramme, zu identifizieren. Network Detection and Response (NDR) oder Managed Detection and Response (MDR)-Services helfen Unternehmen, den Angreifern einen entscheidenden Schritt voraus zu sein.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

![]()