Einzelhandel unter Druck

Für IT-Reseller, Systemhäuser und Managed Service Provider bedeutet das: Die Nachfrage nach echter Beratungskompetenz war selten größer. Wer jetzt die Rolle des vertrauenswürdigen Partners einnimmt, positioniert sich langfristig – und schützt gleichzeitig eine Branche, die sich selbst kaum helfen kann.

Die Lage: ernst, aber lösbar

Die Zahlen sprechen eine deutliche Sprache: Die durchschnittliche Lösegeldforderung gegenüber Einzelhandelsunternehmen hat sich binnen eines Jahres auf 2 Millionen US-Dollar verdoppelt. Hinzu kommen durchschnittliche Wiederherstellungskosten von 1,65 Millionen Dollar. Gleichzeitig lag die Rate bei grundlegenden Schutzmaßnahmen wie regelmäßigen Backups auf dem niedrigsten Stand seit vier Jahren. Fast die Hälfte aller Angriffe führte zu Datenverschlüsselung, mehr als ein Viertel zu Datendiebstahl.

Das eigentliche Problem ist dabei weniger technischer Natur. Es ist ein Wissensproblem. Einzelhändler investieren zwar in Sicherheitslösungen, treffen dabei aber oft die falschen Entscheidungen, weil das nötige Fachwissen fehlt.

„Viele Handelsunternehmen haben keinen vollständigen Überblick über ihre eigene Sicherheitslage. Angreifer nutzen genau diese blinden Flecken aus“, sagt Stefan Fritz, Director Channel Sales EMEA Central bei Sophos. „Im Handel stehen naturgemäß Sortiment, Kundenerlebnis und operative Abläufe im Mittelpunkt. Umso wichtiger sind Partner, die Cyberrisiken kontinuierlich im Blick behalten.“

Eine weitere Zahl aus der Studie unterstreicht dieses Problem: mangelnde Fachkenntnisspielte hier in 45 Prozent der Angriffe eine Rolle – was dem höchsten Wert entspricht, der in irgendeiner der im State of Ransomware untersuchten Branchen festgestellt wurde.

Die Chance: Orientierung in einer komplexen Bedrohungslage

Genau hier liegt die Chance für den IT-Channel. Neben der Auswahl passender Sicherheitslösungen gewinnt für den Channel vor allem eines an Bedeutung: Orientierung. Dazu gehören individuelle Bedrohungsanalysen, das Sichtbarmachen von Sicherheitslücken und Empfehlungen für geeignete Schutzmaßnahmen – untermauert durch Daten und Erkenntnisse aus realen Angriffsszenarien.

Besonders vielversprechend sind dabei Managed Detection and Response (MDR)-Dienste. Sie schließen Sicherheitslücken, ohne dass Einzelhändler ihre IT-Strukturen grundlegend umbauen müssen. „Der Channel hat heute die Möglichkeit, über klassische Produktverkäufe hinauszugehen“, sagt Stefan Fritz. „Channel-Partner, die Händler mit fundierten Bedrohungsanalysen und Managed Security Services unterstützen, entwickeln sich vom Lieferanten zum strategischen Sicherheitsberater.“

Gerade im Einzelhandel, wo IT-Sicherheit häufig nicht zum Kerngeschäft gehört, wächst der Bedarf nach solchen Partnern, die Risiken einordnen und Sicherheitsstrategien mit Blick auf das jeweilige Geschäftsmodell entwickeln.

„Die Nachfrage ist da. Das Wissen ebenfalls. Jetzt geht es darum, beides zusammenzubringen.“

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()

Ransomware auf Speed ist die große Herausforderung für CISOs

Künstliche Intelligenz (KI) verändert die Cyberbedrohungslandschaft nicht durch völlig neue Angriffsarten, sondern durch Skalierung, Geschwindigkeit und Präzision. Das bestätigen die Ergebnisse unseres neuen Sophos Active Adversary Report 2026. Angreifer nutzen KI als „Turbo“. Sie automatisieren bekannte Methoden wie Phishing oder Social Engineering und passen sie in Echtzeit an. In Folge stehen Unternehmen vor einer neuen Realität, in der Angriffe komplizierter zu erkennen sind und gleichzeitig schneller erkannt werden müssen.

KI ist Beschleuniger und kein Revolutionär

KI hat Cyberangriffe nicht neu erfunden, sondern ihre Ausführung optimiert. Statt handgefertigter Intrusionen dominieren heute automatisierte, adaptive Kampagnen, die auf bekannten Schwachstellen abzielen, darunter Identitäten, Zugriffslücken und Fehlkonfigurationen.

Der Active Adversary Report zeigt, dass beispielsweise die mittlere Verweildauer von Angreifern in Netzwerken bei nur noch drei Tagen liegt und Versuche, kritische Systeme wie Active Directory zu kompromittieren, oft innerhalb von Stunden erfolgen. KI verkürzt die Aufenthaltszeit der Cyberkriminellen, und damit auch die Reaktionszeit der Verteidiger, maßgeblich. Entscheidend ist also, wie gut Unternehmen auf diese schnellen Attacken vorbereitet sind. Zwei blinde Flecken bei Risiken durch KI-unterstütze Attacken werden von Unternehmen gerne unterschätzt.

An erster Stelle stehen die Gefahren durch eine fehlende Governance für nicht-menschliche Identitäten. Maschinenidentitäten – wie Service-Accounts oder API-Schlüssel – agieren rund um die Uhr, oft mit privilegiertem Zugriff, aber ohne klare Richtlinien. Wenn Zero Trust zwar für Nutzer und Geräte gilt, jedoch nicht für nicht-menschliche Identitäten, bleibt diese Angriffsfläche offen.

Die zweite große Gefahr liegt in den KI-Systemen selbst. Sie bieten eine zusätzliche Angriffsfläche. Zwar werden die KI-Plattformen wie andere Anwendungen auch gesichert und geschützt, jedoch werden oftmals die KI-spezifischen Risiken wie Prompt-Injection oder Datenmanipulation ignoriert.

Drei Strategien für CISOs im KI-Zeitalter

- Identitätsbasierte Erkennung: Anmeldeinformations- und Token-Missbrauch sind bereits Angriffe und nicht nur Indikatoren für eine bevorstehende Attacke. Unternehmen sollten die Transparenz und Sicherheit aller Arten von Identitäten priorisieren.

- Tiefere Telemetrie statt Tool-Vielfalt: Mehr Tools bedeuten nicht schnellere Reaktion. Ausschlaggebend ist die Korrelation und Anreicherung von Daten, um Angriffe in Echtzeit zu erkennen.

- Automatisierung mit klaren Grenzen: Reversible Maßnahmen – wie Token-Sperrung oder Geräteisolation – sollten automatisiert werden. Bei irreversiblen Entscheidungen bleibt der Mensch im Loop.

Die Geschwindigkeit ist entscheidet. Denn die größte Gefahr ist aktuell nicht die kreative Kraft der künstlichen Intelligenz in Händen der Bedrohungsakteure, sondern die Lücke zwischen Angriffs- und Abwehrgeschwindigkeit. Während Angreifer die KI nutzen, um die erste Phase ihres Angriffs – die Reconnaissancen – in Minuten durchzuführen und Angriffe zu optimieren, hinken viele Unternehmen aufgrund der fehlenden Vernetzung und Automatisierung ihrer Abwehrmechanismen hinterher. Die Bündelung in einem synchronisierten Cybersecurity-Ökosystem inklusive der effektiven KI-Nutzung auf Unternehmensseite kann „Ransomware auf Speed“ in die Grenzen weisen.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

![]()

Sophos Active Adversary Report 2026: Identitätsangriffe dominieren, KI sucht ihren Weg und Bedrohungsgruppen reiben sich gegenseitig auf

Zentrale Ergebnisse aus dem aktuellen Active Adversary Report:

- Eine Verlagerung von ausgenutzten Schwachstellen hin zu kompromittierten Anmeldedaten, wobei Brute-Force-Angriffe mit 15,6 Prozent als initiale Zugangsmethode fast gleichauf mit Exploits mit 16 Prozent liegen.

- Die durchschnittliche Verweildauer sank auf drei Tage. Dies ist auf mehr Effizienz der Angreifer, aber auch die schnellere Reaktion der Verteidiger zurückzuführen. Der Rückgang ist in MDR-Umgebungen besonders auffällig.

- Angreifer gelangen immer schneller zum Active Directory (AD). Hat es der feindliche Akteur ins Innere der Organisation geschafft, braucht er nur 3,4 Stunden, um den AD-Server zu erreichen.

- Ransomware-Angriffe finden hauptsächlich außerhalb der Geschäftszeiten statt. 88 Prozent der Attacken fanden zu den Schließzeiten der Unternehmen statt, ebenso wie 79 Prozent der Datenexfiltration.

- Ein Mangel an Telemetrie untergräbt die Verteidigung zusätzlich. Die Anzahl fehlender Protokolle aufgrund von Problemen bei der Datenspeicherung hat sich im Vergleich zum Vorjahr verdoppelt. Dieser Anstieg ist vor allem auf Firewalls zurückzuführen, bei denen die Standardeinstellung für die Log-Dateien nur sieben Tage und in einigen Fällen sogar nur 24 Stunden betrug.

- Die Multifaktor-Authentifizierung ist bei vielen Unternehmen immer noch nicht als wichtiges Sicherheitselement angekommen. In 59 Prozent der Fälle mangelte es an MFA und erleichtert so den Missbrauch gestohlener und kompromittierter Zugangsdaten.

„Die beunruhigendste Erkenntnis des Reports hat sich bereits über Jahre hinweg entwickelt: Die Dominanz identitätsbezogener Ursachen für einen erfolgreichen ersten Zugriff. Kompromittierte Anmeldedaten, Brute-Force-Angriffe, Phishing und andere Taktiken nutzen Schwächen aus, die sich nicht einfach durch Patch-Hygiene lösen lassen. Organisationen müssen einen proaktiven Ansatz zur Identitätssicherung verfolgen“, mahnt John Shier, Field CISO und Hauptautor des Berichts.

Mehr Bedrohungsgruppen, größere Risiken

Die Sophos-Analysten beobachteten die höchste Anzahl an aktiven Bedrohungsgruppen, die jemals in der Geschichte des Active Adversary Reports aufgezeichnet wurde. Damit weitet sich die Bedrohungslandschaft insgesamt aus und es wird immer schwieriger, die kriminellen Aktivitäten zuzuordnen. Akira (GOLD SAHARA) und Qilin (GOLD FEATHER) waren die aktivsten observierten Ransomware-Gruppen, wobei Akira mit 22 Prozent der zugeordneten Vorfälle dominierte. Insgesamt tauchten 51 verschiedene Ransomware-Gruppen in allen Fällen auf, inklusive 27 wiederkehrende und 24 neue Gruppen. Nur vier Gruppen beziehungsweise Techniken bestehen dauerhaft seit 2020, dem ersten Jahr seit dem diese Daten im Active Adversary Report erhoben werden: LockBit, MedusaLocker, Phobos und der Missbrauch von BitLocker.

„Die Strafverfolgung sorgt weiterhin für Störungen im Ransomware-Ökosystem. Auch wenn wir immer noch Aktivitäten von LockBit sehen, sind dessen einstige Dominanz und Reputation eindeutig beeinträchtigt. Das bedeutet jedoch auch, dass eine Vielzahl an Gruppen um die Vorherrschaft wetteifern und dass wir viele neue aufstrebenden Gruppen sehen. Für die Verteidiger ist es wichtig, diese Dynamik und ihre TTPs zu verstehen, um die eigene Organisation bestmöglich zu schützen“, so Shier.

KI-Hype trifft auf Realität

Trotz weitverbreiteter Prognosen hat Sophos im vergangenen Jahr noch keinen Beweis für eine bedeutende, KI-getriebene Veränderung im Angreiferverhalten finden können. Während generative KI die Geschwindigkeit und Raffinesse von Phishing und Social Engineering ansteigen ließ, hat sie bislang noch keine grundlegend neue Angriffstechnik hervorgebracht.

„KI sorgt für mehr Umfang und Lärm, ersetzt aber noch keine Angreifer. Während generative KI in Zukunft der nächste Turbo sowohl für Angreifer als auch Verteidiger sein könnte, geht es heute noch immer um die Grundlagen: starker Identitätsschutz, zuverlässige Telemetrie und die Fähigkeit, schnell zu reagieren, wenn etwas schiefgeht“, so Shier.

Wichtige Erkenntnisse zur Verteidigung

Basierend auf den Ergebnissen des Active Adversary Reports 2026 empfiehlt Sophos Unternehmen fünf wichtige Schutzmaßnahmen:

- Phishing-resistente MFA bereitstellen und deren Konfiguration überprüfen

- Gefahr für die Identitätsinfrastruktur und der mit dem Internet verbundenen Dienste im Betrieb reduzieren

- Bekannte Schwachstellen unmittelbar patchen, besonders auf Edge-Geräten

- Mit MDR oder vergleichbaren Fähigkeiten für 24/7-Monitoring sorgen

- Sicherheitsprotokolle sichern und aufbewahren, um eine schnelle Entdeckung und Untersuchung zu unterstützen.

Für den Active Adversary Report 2026 wurden 661 IR- und MDR-Fälle zwischen 1. November 2024 und 31. Oktober 2025 analysiert. Die Angriffe betrafen Organisationen aus 70 Ländern und in 34 Branchen.

Den kompletten Active Adversary Report 2026 gibt es hier.

Sophos ist ein führender Anbieter im Bereich Cybersicherheit und schützt weltweit über 600.000 Unternehmen und Organisationen mit einer KI-gestützten Plattform und von Experten bereitgestellten Services. Sophos unterstützt Unternehmen und Organisationen unabhängig von ihrem aktuellen Sicherheitsniveau und entwickelt sich mit ihnen weiter, um Cyberangriffe erfolgreich abzuwehren. Die Lösungen von Sophos kombinieren maschinelles Lernen, Automatisierung und Echtzeit-Bedrohungsinformationen mit der menschlichen Expertise der Sophos X-Ops. So entsteht modernster Schutz mit einer 24/7 aktiven Erkennung, Analyse und Abwehr von Bedrohungen. Das Sophos-Portfolio beinhaltet branchenführende Managed Detection and Response Services (MDR) sowie umfassende Cybersecurity-Technologien – darunter Schutz für Endpoints, Netzwerke, E-Mails und Cloud-Umgebungen, XDR (Extended Detection and Response), ITDR (Identity Threat Detection and Response) und Next-Gen-SIEM. Ergänzt wird das Angebot durch Beratungs-Services, die Unternehmen und Organisationen helfen, Risiken proaktiv zu reduzieren und schneller zu reagieren – mit umfassender Transparenz und Skalierbarkeit, um Bedrohungen immer einen Schritt voraus zu sein. Der Vertrieb der Sophos-Lösungen erfolgt über ein globales Partner-Netzwerk, das Managed Service Provider (MSPs), Managed Security Service Provider (MSSPs), Reseller und Distributoren, Marketplace-Integrationen und Cyber Risk Partner umfasst. So können Unternehmen und Organisationen flexibel auf vertrauensvolle Partnerschaften setzen, wenn es um die Sicherheit ihres Geschäfts geht. Der Hauptsitz von Sophos befindet sich in Oxford, Großbritannien. Weitere Informationen finden Sie unter www.sophos.de.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Ransomware in Großunternehmen: Bessere Abwehr, sinkende Kosten und konstanter Druck auf die IT

Der Report basiert auf den Erfahrungen von 1.733 Unternehmen, die 2025 Opfer von Ransomware wurden. Dabei wird deutlich, dass nicht nur technische Lücken, sondern auch menschliche Faktoren eine zentrale Rolle spielen. So nennen fast vier von zehn Betroffenen fehlendes Personal oder Know-how als entscheidenden Grund für ihre Verwundbarkeit. Das ist ein ähnliches Bild wie bei kleineren und mittleren Unternehmen, die deutlich unter Ressourcenmangel leiden – 42 Prozent der kleinen und mittelständischen Unternehmen sehen darin den Schlüssel für ihre Anfälligkeit.

Erfolgreiche Abwehr: Weniger Verschlüsselung, mehr Frühwarnsysteme

Eine gute Entwicklung: Immer mehr Unternehmen schaffen es, Angriffe zu stoppen, bevor Daten verschlüsselt werden. Während 2024 noch 66 Prozent der Attacken erfolgreich waren, lag die Quote 2025 bei unter fünfzig Prozent. Gleichzeitig gelang es fast jedem zweiten Unternehmen, die Angriffe frühzeitig abzuwehren – doppelt so viele wie noch zwei Jahre zuvor. Das deutet darauf hin, dass Investitionen in Früherkennung und Notfallpläne langsam Wirkung zeigen.

Lösegeld und Backups: Ein ambivalentes Bild

Die Bereitschaft, Lösegeld zu zahlen, hat sich 2025 kaum verändert. Knapp die Hälfte der betroffenen Unternehmen (48 Prozent) entschied sich weiterhin für diesen Schritt. Auffällig ist hingegen der rückläufige Einsatz von Backups zur Wiederherstellung: die Nutzung von Backups sank auf 53 Prozent und damit auf den niedrigsten Stand seit vier Jahren. Viele Organisationen zweifeln offenbar an der Zuverlässigkeit ihrer Sicherungen oder sehen sich unter Zeitdruck gezwungen, andere Wege zu gehen.

Die Kosten: Finanziell entspannt, menschlich belastend

Die finanziellen Folgen von Ransomware-Angriffen haben sich 2025 spürbar verringert. Die durchschnittlichen Lösegeldzahlungen fielen um deutliche 56 Prozent, und zwar von rund 2,3 Millionen Euro auf weniger als eine Million. Auch die Kosten für die Wiederherstellung sanken erheblich.

Doch während die Rechnungen schrumpfen, wächst der Druck auf die Teams. Vier von zehn IT- und Sicherheitsverantwortlichen berichten von höheren Erwartungen ihrer Vorgesetzten, fast genauso viele von chronischer Überlastung. Besonders schwer wiegt für viele neben der Sorge, künftige Angriffe nicht verhindern zu können auch das Gefühl, bei bereits erfolgten erfolgreichen Attacken versagt zu haben – und das, obwohl Ransomware oft systematische Schwächen ausnutzt, die nicht allein in der Verantwortung Einzelner liegen.

Fazit: Besser vorbereitet, aber nicht entwarnt

Die Zahlen zeigen, dass Unternehmen lernen, sich zu wehren. Doch Ransomware bleibt eine komplexe Herausforderung – technisch, organisatorisch und menschlich. Wirksame Ransomware-Abwehr erfordert ein konsequentes Schwachstellenmanagement, belastbare und regelmäßig getestete Backups sowie klare Prozesse für den Ernstfall. Ebenso wichtig ist es, IT- und Sicherheitsteams strukturell zu stärken, realistische Erwartungen zu formulieren und sie auch auf organisatorischer Ebene zu unterstützen.

Über die Studie

Die Ergebnisse basieren auf einer unabhängigen Umfrage unter 3.400 IT- und Cybersicherheitsverantwortlichen in 17 Ländern, durchgeführt 2025 vom Forschungsinstitut Vanson Bourne im Auftrag von Sophos. Befragt wurden Unternehmen mit 100 bis 5.000 Mitarbeitenden, darunter 1.733 Großunternehmen mit mehr als 1.000 Mitarbeitenden.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

![]()

ChatGPT hat die Welt verändert, OpenClaw krempelt sie um

Wer hätte gedacht, dass wir nur ein Open-Source-Projekt vom bedeutendsten Paradigmenwechsel in der künstlichen Intelligenz (KI) seit ChatGPT entfernt sind? OpenClaw wurde bereits als „das, was Siri und Alexa hätten sein sollen“ beschrieben, aber das ist eine gewaltige Untertreibung und wird seinem Schöpfer Peter Steinberger nicht gerecht. Mich erinnert es viel eher an Jarvis aus dem Blockbuster „Iron Man“ oder, vielleicht noch beunruhigender, an Samantha aus dem Science-Fiction-Film „Her“.

Und tatsächlich ist das Ganze auf den ersten Blick fast zu schön, um wahr zu sein: Sobald OpenClaw läuft, liegt etwas Magisches in der Luft. Man kann all die lästigen Routineaufgaben abgeben – Erinnerungen einrichten, tägliche Briefings erstellen, Informationen aus dem Kalender abrufen, E-Mail-Antworten entwerfen, neue Dienste entwickeln lassen…das Programm merkt sich alles, was einem wichtig ist, und speichert diese Informationen auf einem Gerät der Wahl.

Die tödliche Dreifaltigkeit

Jetz kommt das „Aber“. Mit jeder großen KI-Superkraft geht ein noch größeres Sicherheitsrisiko einher. Vor sechs Monaten prägte Simon Willison den Begriff „tödliche Dreifaltigkeit“ für KI-Agenten, und OpenClaw erfüllt sie in vollem Umfang. Wenn ein KI-Assistent oder -Agent über alle drei dieser Attribute verfügt – Zugriff auf private Daten, Zugang zu nicht vertrauenswürdigen Inhalten und die Fähigkeit zur externen Kommunikation –, kann ein Angreifer ihn durch manipulierte Eingabeaufforderungen dazu verleiten, sensible Informationen preiszugeben. Zwar lässt sich diesem Problem durch Schutzmaßnahmen entgegenwirken, es ist aber noch lange nicht gelöst. Werden die Anweisungen (Eingabeaufforderung) und die Daten (Kontext) letztendlich über denselben Kanal an das LLM übermittelt, kann dieses nicht zwischen beiden unterscheiden, und die Daten können wie Anweisungen wirken. OpenClaw vereint derart viele dieser drei gefährlichen Eigenschaften, dass jeder Nutzer sehr genau überlegen sollte, ob er es mit wichtigen Systemen verbindet. Meine Empfehlung: Nutzer, die OpenClaw ausprobieren wollen, sollten zumindest den verwendeten Rechner isolieren und die Kommunikationswege so weit wie möglich kontrollieren, um zu verhindern, dass ein Angreifer schädliche Eingabeaufforderungen einschleust. Ich weiß, dass Peter Steinberger intensiv an der Absicherung von OpenClaw arbeitet, aber die Wahrscheinlichkeit ist hoch, dass sich eine manipulierte Fähigkeit, die sensible Informationen exfiltriert, unbemerkt verbreitet.

Um es klarzustellen: Anwender sollten OpenClaw auf keinen Fall in einem Unternehmensnetzwerk nutzen oder mit Unternehmenssystemen verbinden. Das Tool verfügt aktuell über keine unternehmensweiten Zugriffskontrollen, keine rollenbasierte Zugriffskontrolle, keinen formalen Prüfpfad und keine Möglichkeit zur Verhinderung von Datenverlust. Ohne Freigabe des zuständigen Sicherheitsteams sollte es keinerlei Kundendaten, personenbezogene Daten oder geistiges Eigentum verarbeiten. Das macht die Sicherheitsdokumentation des Projekts selbst deutlich: „OpenClaw is both a product and an experiment: you’re wiring frontier-model behavior into real messaging surfaces and real tools. There is no ‘perfectly secure’ setup.“

Kontinuierliches Lernen und integrierte Programmierung

Eine der wichtigsten Aspekte von OpenClaw ist das kontinuierliche Lernen. Ansätze dazu gibt es bei verschiedenen großen Modellanbietern, aber meiner Meinung nach aktuell nichts Vergleichbares.

OpenClaw verwendet eine Reihe von Markdown-Dateien, um einen persistenten Speicher über Sitzungen hinweg aufzubauen. USER.md speichert alles über den Nutzer: persönliche Präferenzen, Hintergrundinfos und Kommunikationsstil. SOUL.md definiert die Persönlichkeit und die Verhaltensrichtlinien des Agenten. MEMORY.md dient als langfristiger, vom Agenten selbst verwalteter Speicher. Tägliche Speicherdateien dienen als Rohprotokolle der Sitzungen. Der Agent liest diese Daten zu Beginn jeder Sitzung und aktualisiert sie fortlaufend. Es ist verblüffend einfach. Doch kombiniert man persistenten Speicher mit reibungsloser Kommunikation (z. B. Signal, WhatsApp, iMessage), erhält man das Rezept für eine herausragende KI-Anwendung.

Das Ergebnis ist ein System, das sich tatsächlich so anfühlt, als hätte es unendlichen Speicher. Es scheint sich alles zu merken, was man ihm mitteilt, und nutzt dies als Kontext für die jeweils nächste Aufgabe.

Die Ausführung von OpenClaw auf eigener Hardware oder in der Cloud vermittelt dabei das (vielleicht fälschliche) Gefühl, Kontrolle über Ihre Daten zu haben, und ermöglicht es zudem, den Modellanbieter so einfach wie eine SMS zu wechseln. Obwohl es sich größtenteils um Middleware handelt und der Modellanbieter die rechenintensiven Aufgaben übernimmt und alle Ihre Eingaben und Antworten einsehen kann, ist es überraschend befreiend, die Kontrolle über die Daten zu behalten.

Ein weiterer großer Vorteil von OpenClaw, wenn uneingeschränkter Zugriff auf einen Computer gewährt wird, ist, dass es sich mithilfe von KI-Programmierassistenten unbegrenzt selbst verbessern kann. Wenn eine Funktion benötigt wird, die eine neue Anwendung erfordert, die es nicht gibt oder für die der Nutzer nicht bezahlen möchte, bietet OpenClaw an, diese zu erstellen. Ist die Funktion ausreichend einfach (wie bei vielen SaaS-Anwendungen), können Claude Code oder Codex sie oft mit nur einem Klick implementieren und mit einer einzigen Eingabe ein funktionierendes Ergebnis erzielen.

ChatGPT hat die Welt verändert, OpenClaw krempelt sie um

Ich habe das Wochenende damit verbracht, OpenClaw auf einem Mac mini einzurichten und es mit Signal, einem Kalender und einem E-Mail-Programm zu verbinden. Schon bald erfasste es Aufgaben, erstellte tägliche Zusammenfassungen der neuesten OpenClaw-Kenntnisse und erinnerte mich daran, ins Bett zu gehen, da ich morgen einen Flug erwischen muss. Ich schreibe dies gerade um Mitternacht mit seiner Hilfe. ChatGPT hat die Welt verändert, aber OpenClaw wird sie komplett umkrempeln.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Sophos modernisiert Partnerportal und startet neuen Partner-Blog

Im Mittelpunkt steht eine vollständig überarbeitete Benutzeroberfläche, die den Zugriff auf Tools und Inhalte vereinfacht. Ergänzt wird dies durch smart geführte Demand-Generation-Kampagnen mit automatisiertem Co-Branding, mit denen Partner Marketingkampagnen schneller umsetzen können. Auch die Asset-Bibliothek wurde optimiert und bietet nun eine verbesserte Navigation sowie erweiterte Suchfunktionen.

Parallel dazu startet Sophos den neuen Partner Blog. Dieser dient als zentrale Informations- und Kommunikationsplattform für den IT-Channel und bündelt Partner-News, Portal-Updates, Produktinformationen und strategische Ankündigungen an einem Ort.

„Unser Partner-Portal ist neben der persönlichen Betreuung die wichtigste Schnittstelle zwischen Sophos und unseren Partnern“, sagt Stefan Fritz, Senior Director Channel Sales EMEA Central. „Als rein Channel-orientierter Security-Anbieter ist es uns schon immer besonders wichtig, unseren Partnern die bestmögliche Unterstützung für ihre Effizienz und ihren Geschäftserfolg anzubieten. Dies spiegelt sich in der neuen Gestaltung und der neuen Nutzerführung des Partner Portals auf moderne Art und Weise wider. Zudem schaffen wir mit dem neuen Partner-Blog eine zusätzliche Informations- und Kommunikationsebene, die es unseren Partnern noch einfacher macht, mit den vielfältigen Möglichkeiten und Informationen auf dem Laufenden zu bleiben.“

Alle Geschäftsprozesse wie die Deal-Registrierung, das Opportunity Management und die Angebotsprozesse bleiben unverändert. Auch am Login-Verfahren ändert sich nichts. Beim ersten Login nach dem Update sind lediglich die Zustimmung zu den aktualisierten Nutzungsbedingungen sowie die Festlegung der Sprache erforderlich.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()

Ene, mene, muh? Wie Ransomware-Gruppen ihre Opfer auswählen

Obwohl einige Gruppen gezielt versuchen, über den Zugang zu umsatzstarken Unternehmen höhere Lösegeldforderungen durchzusetzen, zeigen die Untersuchungsergebnisse, dass die Mehrheit der Ransomware-Angriffe kleine Unternehmen trifft. Die Gründe hierfür liegen auf der Hand: Begrenzte Budgets und fehlende eigene Ressourcen für Cybersicherheit erhöhen die Verwundbarkeit dieser Betriebe. Sie werden von Angreifern als besonders leicht erreichbare Ziele wahrgenommen.

Opportunismus anstelle von gezielter Auswahl

Ausgangspunkt der Untersuchung war die wiederkehrende Frage an die Sophos-Forscher, ob bestimmte Ransomware-Gruppen gezielt einzelne Branchen oder Regionen ins Visier nehmen. Auch wenn diese Sorge nachvollziehbar ist, greift eine rein gruppen- oder täterbezogene Abwehr zu kurz. Entscheidend ist vielmehr zu verstehen, dass die meisten Ransomware-Angriffe opportunistisch erfolgen.

Organisationen sollten ihren Fokus daher weniger auf einzelne Akteure richten, sondern darauf, wie sie sich grundsätzlich und wirksam gegen Ransomware- und Datendiebstahlangriffe wappnen können, und zwar unabhängig davon, wer dahintersteht. Zuverlässige Sicherheitsupdates, phishing-resistente Multi-Faktor-Authentifizierung (MFA), Endpoint Detection and Response (EDR) sowie unveränderliche Backups machen Ransomware-Angriffe weiterhin gut vermeidbar. In der Praxis zeigt sich jedoch, dass viele betroffene Unternehmen diese Maßnahmen nicht konsequent umsetzen.

Regulierte Branchen sind schwierigere Ziele

Ein anschauliches Beispiel für den opportunistischen Charakter von Ransomware-Angriffen ist der Bankensektor. Banken sind umsatzstarke Unternehmen, und eine durch Ransomware verursachte Betriebsstörung könnte grundsätzlich einen starken Anreiz zur Lösegeldzahlung darstellen. Dennoch beobachten die CTU-Forscher nur sehr wenige Finanzinstitute, die tatsächlich Opfer solcher Angriffe werden.

Grund hierfür ist vermutlich vor allem der hohe Regulierungsgrad der Branche. Verbindliche Cybersicherheitsstandards sorgen dafür, dass Investitionen in Sicherheitsmaßnahmen wettbewerbsneutral erfolgen. Entsprechend sind Kontrollrahmen etabliert, Perimeter gut geschützt und Netzwerke so gestaltet, dass Angriffsflächen minimiert werden.

Organisationen in unregulierten Sektoren sind anfälliger für opportunistische Angriffe, da der Einsatz robuster Cybersicherheitspraktiken nicht in gleicher Weise gefördert wird. So erhöht die Verbesserung der Sicherheitsmaßnahmen im Fertigungssektor etwa die Kostenbasis eines Unternehmens und macht die Produkte der Konkurrenz damit vergleichsweise günstiger.

Gezielte Angriffe auf bestimmte Branchen sind eher die Ausnahme

Werden Organisationen eines bestimmten Sektors Opfer einer spezifischen Gruppe, liegt dies wahrscheinlich daran, dass diese Gruppe eine Schwachstelle in einem in diesem Sektor weit verbreiteten Dienst ausnutzt. Organisationen desselben Sektors weisen tendenziell ähnliche Sicherheitskonzepte auf. Es gibt jedoch Ausnahmen. Manche Gruppen greifen Organisationen in Sektoren an, von denen sie annehmen, dass diese eher bereit sind, Lösegeld zu zahlen.

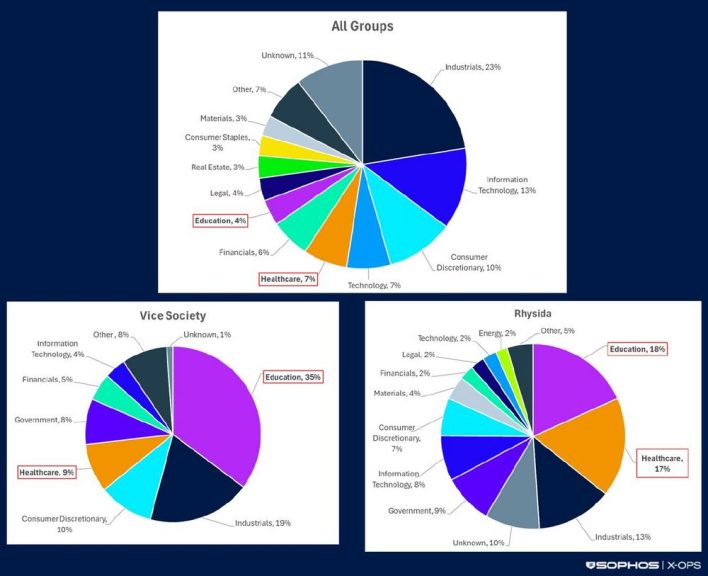

Zwei Beispiele: Mitglieder der Conti-Ransomware-Bande attackierten während der COVID-19-Pandemie gezielt Krankenhäuser, in der Annahme, dadurch die Wahrscheinlichkeit einer Lösegeldzahlung zu erhöhen. GOLD VICTOR, der Initiator der Ransomware-Angriffe von Vice Society und Rhysida, hat eine klare Vorliebe für Angriffe auf Organisationen im Gesundheits- und Bildungswesen, vermutlich aus demselben Grund (siehe Abbildung 1). Im zweiten Halbjahr 2025 machte Rhysida jedoch weniger als 1 Prozent aller auf den Leak-Websites aufgeführten Opfer aus. Ransomware-Opfer sind also weiterhin überwiegend zufällig verteilt.

Detaillierte Informationen zu der Untersuchung inklusive der Betrachtung verschiedener Motivationen für Ransomware-Gruppen von Lieferkettenangriffen über staatliche Operationen bis hin „Revierkämpfen“ in der Szene gibt es im englischsprachigen CTU-Blogbeitrag „How Ransomware Operators Choose Victims“

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Am 28. Januar heißt es wieder: Den Datenschutz kritisch prüfen und geeignete Sicherheitsmaßnahmen ergreifen

„Der Datenschutztag soll uns daran zu erinnern, wie wichtig Verschlüsselung für den Schutz unserer Daten vor unerwünschter Spionage und Datenschutzverletzungen ist. Seit der Veröffentlichung der NSA-Enthüllungen durch Edward Snowden sind nun fast 13 Jahre vergangen, und wir kämpfen immer noch um die Einhaltung der End-to-End-Verschlüsselung, zuletzt im Streit um die Chat-Kontrolle.

Backdoors sowie übermäßige Zugriffsrechte sind problematisch. Wir haben gesehen, wie zahlreiche amerikanische Technologieunternehmen von Cyberkriminellen wie LAPSUS$ und Scattered Spider getäuscht wurden, indem sie sich als Strafverfolgungsbehörden ausgaben, um vermeintlich „rechtmäßigen Zugriff” auf die persönlichen Daten von Menschen zu erhalten.

Verschlüsselung ermöglicht es uns, genau das zu teilen, was wir wann mit wem teilen wollen. Wenn der Nutzer die Kontrolle hat, kann er Daten sicher und mit seiner Zustimmung weitergeben. Der Datenschutztag ist ein guter Anlass, um die Anwendungen und Plattformen für die Speicherung von Daten, die Kommunikation und die sozialen Medien zu prüfen, und um sicherzustellen, ob sie auch in Zukunft eine sichere Wahl sind“, so Chester Wisniewski, Director Global Field CISO.

Fünf Praxistipps für mehr Datensicherheit

1. Auswahl geeigneter Passwörter.

Die alten Passwörter haben ausgedient, es müssen neue her, am besten noch mit einer 2FA (Zweifaktorauthentifizierung). Da es sich meist um zahlreiche Zugänge mit jeweils eigenen Passwörtern handelt, ist ein Passwort-Manager eine gute Unterstützung zur Erstellung und Verwaltung aller Zugangsdaten. Diese schützen auch vor gefälschten Webseiten, da sie diese erkennen und im Zweifelsfall kein Passwort preisgeben. Zudem bereitet die 2FA kaum Umstände, ist aber eine größere Hürde für Betrüger.

2. Datenschutzeinstellungen überprüfen

Bei den meisten Betriebssystemen, Apps und Online-Konten kann der Nutzer selbst entscheiden, wie viel er preisgeben möchte. Darf jede App auf dem Smartphone den aktuellen Standort wissen? Will man der Bequemlichkeit halber immer im Lieblings-Online-Konto angemeldet bleiben? Hat die App die Erlaubnis, im Namen des Nutzers Beiträge in seinen sozialen Medien zu veröffentlichen? Da es hier keine übergreifende Einstellungsfunktion für alle Anwendungen gibt, bleibt nur: man muss jedes Konto prüfen und individuell entscheiden, was man erlaubt oder nicht.

3. Ohne Erlaubnis nichts teilen

Für jeden Nutzer sozialer Medien sollte diese (ungeschriebene) Regel gelten: Bevor ein Foto mit anderen Personen darauf veröffentlicht wird, erst nachfragen, ob das auch in Ordnung ist. Denn die Informationen darauf können nicht nur die Beziehungen zu Familienmitgliedern und Arbeitgebern beeinflussen, sondern auch Cyberkriminellen versehentlich Dinge wie Wohnort, Geburtstag, Urlaube etc. verraten, die sie gegen einen verwenden können – jetzt oder lange Zeit später.

4. Besondere Vorsicht bei der Arbeit

Tipp 3 wirkt sich auf der Business-Ebene noch einmal strenger aus: Das Weitergeben von Unternehmensdaten, ob innerbetrieblich, von Kunden oder Lieferanten, kann nicht nur für Cyberkriminelle von hohem Interesse sein, sondern kann zusätzlich juristische Folgen für den Betrieb und den eigenen Arbeitsplatz haben.

5. Die eigenen Grenzen kennen

Was sind mir die eigenen Daten Wert? Mit dieser individuellen Haltung lässt sich jede Anfrage nach persönlichen Informationen klar entscheiden. Kostenersparnisse, Informationen, Bequemlichkeiten, aber auch vertragliche oder rechtliche Absicherungen benötigen mal mehr mal weniger Daten. Es ist an dem Nutzer selbst, hier nachzufragen und im Zweifel Nein zu sagen.

* Der 28. Januar erinnert an die Europäische Datenschutzkonvention von 1981, das erste rechtsverbindliche zwischenstaatliche Datenschutzabkommen und internationale Werkzeug zum Schutz personenbezogener Daten.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()

Cybersicherheit 2026: Der Mensch muss neben KI eine maßgebliche Rolle spielen

KI ist die Technologie, die Cyberabwehrmaßnahmen schneller, intelligenter und effektiver gestaltet. Sie ist aber auch die treibende Kraft, die Cyberangriffe beschleunigt und intensiviert. Gleichzeitig werden Unternehmen mit einer weniger auffälligen, aber ebenso bedeutenden Bedrohung konfrontiert sein: dem operativen Burnout. Dieser ist ein Ergebnis aus übermäßiger Automatisierung, welche die menschlichen Kapazitäten übersteigt.

Im Jahr 2026 ist die Cyberverteidigung in Unternehmen so wichtig wie nie zuvor, wobei neben KI die vom Menschen gesteuerten Sicherheit und der effiziente Einsatz von MDR-Services darüber entscheiden werden, welche Unternehmen angesichts des Wandels in der Cyberbedrohung widerstandsfähig bleiben.

Reichweite und Raffinesse von KI-gestützten Attacken werden exponentiell steigen

In den kommenden Monaten ist davon auszugehen, dass Angreifer KI weiterhin intensiv als Katalysator einsetzen, um bekannte Schwachstellen zu instrumentalisieren, Angriffskampagnen zu orchestrieren, die Hürden für grundlegende Hacking-Angriffe zu senken sowie eine breite, schnelle Ausnutzung im gesamten Internet zu ermöglichen. Payloads werden schneller als je zuvor angepasst, und Social Engineering wird zunehmend maßgeschneidert sein, einschließlich Phishing. Deepfake-Audiodateien- und -videos machen BEC-Kampagnen überzeugender und weitaus glaubwürdiger, sodass Mitarbeiter ihnen noch leichter erliegen. KI verschiebt aktuell das Kräfteverhältnis, indem sie selbst wenig erfahrenen Cyberkriminellen hilft, mit einer Geschwindigkeit und Präzision zu operieren, die bisher erfahrenen Angreifern vorbehalten war.

Versteckte Kosten der Geschwindigkeit: Burnout

Im Jahr 2026 könnten Unternehmen in nahezu allen Branchen Auswirkungen spüren, wenn sie KI für kurzfristige Ziele einsetzen, ohne entsprechende Investitionen in menschliche Aufsicht und Systemverständnis zu tätigen. Da die tägliche Arbeit zunehmend auf Automation stützt, kann die Fehlerquote steigen – nicht weil die Menschen weniger sorgfältig arbeiten, sondern weil die ständige Delegation von Aufgaben das menschliche Urteilsvermögen und die Mustererkennung langsam abstumpft.

In diesem Zusammenhang wird sich voraussichtlich auch die kognitive Überlastung zu einem realen Betriebsrisiko entwickeln. Denn maschinell erzeugte Ergebnisse und Informationen werden immer schneller und in größerer Anzahl erzeugt, als menschliche Entscheidungen getroffen werden können. Die Folge: ein Rückstau an ungelösten Aufgaben. Zudem kann durch den hohen Grad der Automatisierung eine trügerische Selbstzufriedenheit entstehen, insbesondere wenn Teams Systemen vertrauen, die sie nicht mehr vollständig verstehen. Die Das Resultat ist eine noch größere Kluft zwischen wahrgenommenem und tatsächlichem Risiko.

Auch der Burnout kann noch weiter zunehmen, wenn KI das Arbeitstempo weiter über das hinaus beschleunigt, woran sich Einzelpersonen und Organisationen nachhaltig anpassen können. Eine Folge kann das Verschwimmen klarer Zuordnungen von Verantwortlichkeit zwischen Mensch und Maschine in der der Prävention oder bei einer Attacke sein. In diesem Umfeld erscheint Geschwindigkeit nur so lange als Fortschritt, bis sich ihre versteckten Kosten in Form von verminderter Stabilität, schwächerer Widerstandsfähigkeit und schwindender menschlicher Leistungsfähigkeit zeigen.

MDR 2026: Menschliche Urteilskraft, ROI und Versicherungsliebling

MDR-Dienste werden beweisen müssen, dass Menschen weiterhin in die Security-Prozesse eingebunden sind. Bei KI-gesteuerter Cybererkennung und -abwehr als Standard wächst beim Kunden der Wunsch nach Transparenz darüber, wer ihre Umgebung überwacht, wer Entscheidungen trifft und wo menschliches Urteilsvermögen zum Einsatz kommt. Die stärksten Anbieter werden diejenigen sein, die KI einsetzen, um menschliche Analysten zu unterstützen, um Untersuchungen, Priorisierungen und Reaktionen zu beschleunigen, anstatt sie zu ersetzen.

Weiterhin spielt MDR zunehmend eine wichtige Rolle als strategischer Hebel für Versicherbarkeit, Geschäftskontinuität und einen klaren ROI. Versicherer erkennen zunehmend, dass Unternehmen mit einer 24/7-Erkennung, Bedrohungssuche und schnellen Reaktionszeit weniger schwere Verluste erleiden, und sie belohnen diese Reife mit besseren Prämien und einem umfassenderen Versicherungsschutz. KI-gesteuerte MDR-Funktionen können zudem die Ergebnisberichterstattung verbessern, indem sie Automatisierung mit menschlicher Expertise kombinieren und so Evidenzboards liefern, die Versicherer verstehen und denen sie vertrauen.

Die Sicherung von Microsoft-Umgebungen wird zunehmend geschäftskritisch

Da fast vier Millionen Unternehmen Microsoft 365 nutzen, zählt die Sicherung von Microsoft-Umgebungen zum entscheidenden Faktor. Da Angreifer verstärkt Entra ID, Microsoft 365, Endpunkte und Cloud-Workloads als eine einzige, miteinander verbundene Angriffsfläche ins Visier nehmen, reichen punktuelle Abwehrmaßnahmen nicht mehr aus. Sicherheitsteams müssen über isolierte Schutz-Tools hinauszugehen und eine einheitliche Transparenz über Identitäten, Endpunkte, E-Mails und Cloud-Aktivitäten hinweg schaffen.

Die Botschaft für 2026

„Effektive Resilienz verschaffen sich Unternehmen, die starke Cybersecurity-Grundlagen verantwortungsbewusst und menschenzentrierten mit neuen Sicherheitstechnologien verbinden“, so Michael Veit, Cybersecurity-Experte bei Sophos. „Diejenigen, die KI wohlüberlegt einsetzen, in von Experten geleitete MDR investieren und ihre Kernplattformen ganzheitlich sichern, sind am besten gegenüber kommenden disruptiven Ereignissen aufgestellt.“

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()

2025 geht, 2026 kommt – ein Rück- und Ausblick in Sachen Cyberkriminalität

Wo wir heute stehen – was 2025 wichtig war:

Die Bedrohungslandschaft 2025 zeigt, wie sich Cyberrisiken auf mehreren Ebenen ausweiten. Staatliche und kriminelle Akteure passen sich schnell an, finden neue Angriffspfade und stellen die Verteidigung weltweit vor Herausforderungen. Zu den wichtigsten Trends, die das aktuelle Umfeld prägen, gehören:

- Westliche Bedrohungsakteure befeuern Ransomware

Ransomware-Gruppen wie Scattered Spider oder DragonForce verschärfen die Krise mit ebenso dreisten wie professionellen Kampagnen, die häufig mit gestohlenen Zugangsdaten und Identitätsmissbrauch beginnen. Mit ‚westlichen Bedrohungsakteuren‘ sind dabei vor allem englischsprachige, nicht-russischsprachige Cybercrime-Gruppen gemeint, die aus dem westlich geprägten Umfeld stammen und zunehmend Einfluss auf den Ransomware-Markt gewinnen.

- Zunehmende Angriffe auf digitale Lieferketten

Auch wenn diese Art der Attacken sich im Vergleich zu anderen Taktiken noch auf eher niedrigem Niveau befinden, nehmen Kompromittierungen von Software- und Serviceanbietern zu, Angreifer setzen dabei auf größtmögliche Skalierung und maximalen Einfluss.

- Immer mehr Experimente mit generativer KI

Bedrohungsakteure testen verstärkt generative KI, erzielen damit bislang jedoch überwiegend inkrementelle Fortschritte – etwa bei Phishing, Malware-Tools, Deepfakes oder Automatisierung. Bahnbrechende Durchbrüche bleiben bisher aus.

- Infiltration durch nordkoreanische „IT-Fachkräfte“

DVRK-Agenten, die sich als freiberufliche Entwickler ausgeben, infiltrieren Organisationen, um primär Software-Code und Zugangsdaten zu stehlen.

- Social Engineering an vorderster Front

Taktiken wie „Click-Fix“-Köder, gefälschte Helpdesk-Anrufe, MFA-Müdigkeit und QR-Code-Phishing bleiben hochwirksame Einfallstore für Angreifer.

- Chinas anhaltende Cyberbedrohung

Kontinuierliche Kampagnen reichen von Angriffen auf Netzwerkgeräte bis hin zum Abschöpfen der Cloud-Computing-Datenschätze und spiegeln Chinas globale strategische Prioritäten wider.

Wohin die Reise geht – was 2026 wichtig wird:

Die Weiterentwicklung dieser Trends und neue Gefahren werden die Verteidiger einmal mehr in unbekanntes Terrain führen. Die Experten der Sophos X-Ops erwarten, dass

folgende Cybercrime-Aktivitäten das Jahr 2026 prägen werden:

- Deepfake-Stimmenbetrug erreicht Unternehmensebene

Angreifer nutzen KI-generierte, geklonte Stimmen, um die Identitätsprüfung in kritischen Geschäftsprozessen zu umgehen – beispielsweise bei Finanzfreigaben, Passwortzurücksetzungen oder der Integration neuer Lieferanten. Social Engineering verlagert sich damit von E-Mail und QR-Codes zunehmend auf Echtzeit-Sprachkanäle.

- Agentengestützter CEO-Betrug im großen Stil

Angreifer kombinieren agentenbasierte und generative KI, um täuschend echte Deepfake-Stimm- und Videoaufnahmen von CEOs zu erzeugen und damit Mitarbeitende oder Partner zu manipulieren. Die Deepfakes – aus skriptgesteuerten oder zielorientierten Interaktionen generiert – simulieren realistische Anrufe, etwa über WhatsApp, bevor das Gespräch typischerweise in einen Chat übergeht und die eigentliche Betrugsmasche startet.

- Verstärktes Insiderrisiko durch KI-gestützte Programme

Unternehmen sehen sich einem Anstieg von Insider-bedingten Sicherheitslücken gegenüber – nicht nur durch böswillige Akteure, sondern auch aufgrund sorgloser Mitarbeiter, die generative KI-Tools zur Produktivitätssteigerung nutzen. Dadurch geraten immer häufiger unbeabsichtigt sensible Daten durch falsch konfigurierte Apps, geleakte Prompt-Informationen oder Schattenintegrationen in Gefahr.

- KI-Nutzung weitetet betrügerische Beschäftigungsversuche aus

Der anhaltende Fachkräftemangel befeuert kriminelle Machenschaften mit vermeintlichen IT-Mitarbeitern, z.B. aus Nordkorea. Diese nutzen agentenbasierte KI, um die Widerstandsfähigkeit ihrer gefälschten Identitäten zu verbessern, schneller auf Fernanfragen zu reagieren und Aufgaben aus der Ferne effektiver zu erledigen.

- Ransomware bleibt eine der größten Cyberbedrohungen

Ransomware bleibt die dominierende Form schwerwiegender Cyberkriminalität. Der Markt fragmentiert sich zunehmend, und die Beteiligung nicht-russischsprachiger Gruppen, vorwiegend aus dem englisch- und chinesischsprachigen Raum, wächst.

„Die Bedrohungslandschaft erweitert sich von groß angelegten Ransomware-Kampagnen hin zu identitätszentrierten Angriffen, KI-gestütztem Betrug und Insiderrisiken, die durch die zunehmende Automatisierung noch verstärkt werden“, so Michael Veit, Cybersecurity-Experte bei Sophos. „Sicherheitsverantwortliche müssen ihre Kontrollmechanismen für Identität, KI-Governance und Insiderrisiken effektiv aufstellen, um einen Schritt voraus zu sein.“

Der Blick in die Channel-Zukunft: Hoher Druck bei Regularien und Effizienz

Neben den Cybercrime-Topthemen tut sich natürlich auch einiges im Channel. Sven Janssen, VP Sales EMEA Central bei Sophos, mit seiner Prognose: „2026 wird das Jahr sein, in dem Partner noch einmal stärker als in der Vergangenheit den regulatorischen Druck spüren, dem Organisationen in Sachen NIS2 oder DORA ausgesetzt sind. Die Vorgaben stellen viele mittelständische Unternehmen vor die Herausforderung, Security-Prozesse zu professionalisieren und externe Expertise einzukaufen. Entsprechend erwarten wir einen weiteren Boom in Sachen MDR und MSSP. Damit einher geht ein wachsender Bedarf an Security-Awareness und Human-Layer-Schutz; wir stellen fest, dass Partner technische Lösungen zunehmend mit Schulungs- und Awareness-Angeboten kombinieren.

Zweites Topthema ist in Zeiten steigender Kosten und Fachkräftemangel die Effizienz. Partner und Kunden suchen nach Vereinfachung, Automatisierung und Transparenz über das gesamte Security-Ökosystem hinweg. In diesem Zusammenhang werden KI-basierte Security-Automatisierung deutlich zunehmen sowie das Thema SoC weiter an Dynamik gewinnen. Last but not least erwarte ich zudem eine Fortsetzung der Konsolidierung im Channel. Auch 2026 wird im Zeichen weiterer Zusammenschlüsse, Kooperationen und Aufkäufe stehen.“

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()