Fast die Hälfte der Unternehmen hat Sicherheitsprobleme aufgrund übersehener Warnmeldungen

In einer Umfrage gemeinsam mit dem Analystenhaus Techconsult befragte Sophos im Juni 2024 IT-Verantwortliche bezüglich der Reaktion in Unternehmen im Falle einer Cyberattacke und wie gut sie darauf vorbereitet sind – mit überraschenden Ergebnissen: Es scheint, als ob viele Cyberattacken nicht aufgrund ungenügender Sicherheitslösungen passieren, sondern auch wegen eines systematischen Fehlers in der Reaktionskette im Unternehmen. Durchschnittlich 43 Prozent der Befragten bejahen die Frage, ob es Cybersecurity-Vorfälle gab, die vom System zwar gemeldet, jedoch nicht wahrgenommen oder bearbeitet wurden. Dieser überraschend hohe Wert variiert beim Vergleich der Unternehmensgröße nur unwesentlich, wobei der Vergleich in den Branchen deutlicher ist. Der Handel (28 Prozent) und die Versorgungsunternehmen (22 Prozent) drücken den Schnitt, während der Wert, der bei Banken und Versicherungen (44 Prozent) oder Dienstleistungen (45 Prozent) und der Industrie (48 Prozent) über dem Durchschnitt liegt.

„Es ist ein Drama, dass es den Cyberkriminellen trotz vermeintlich guter Security-Systeme letztendlich aufgrund organisatorischer Defizite so einfach gemacht wird, in Unternehmen einzudringen, um ihre Zielangriffe zu starten. Gerade in Zeiten von großem Personalmangel ist es deshalb um so wichtiger, neben schlagkräftigen Cybersecurity-Lösungen auch an das Monitoring und die schnelle Reaktion auf Warnmeldungen zu denken, da sonst ein Teil der Schutzwirkung einfach verpufft“, sagt Michael Veit, Security-Experte bei Sophos.

Hilft unter diesen Umständen ein Notfallplan?

Immerhin bestätigten 69 Prozent der befragten Unternehmen, dass es einen Notfall- und Handlungsplan für den Fall einer gemeldeten Cyberattacke gibt. Knapp 30 Prozent verneinen die Existenz eines Plans oder haben diesen lediglich in Vorbereitung. Dieses Ergebnis verdeutlicht die Ambivalenz zwischen tatsächlicher Reaktion und der Planung derselben. Wenn 43 Prozent der Unternehmen Alarmmeldungen für eine Cyberattacke bekamen und diese Meldung nicht verfolgt und bearbeitet haben, hilft ein Plan bestenfalls beim großen Aufräumen nach der „erfolgreichen“ Attacke, jedoch nicht bei der Prävention.

Unternehmen bauen auf die Hilfe Dritter

Auf die Frage, wie wichtig Partner und Managed Services für das Monitoring und die Reaktion auf Vorfälle sind, herrscht große Einigkeit. 50 Prozent halten sie für sehr wichtig und weitere 43 für wichtig. Losgelöst von den anderen, zuvor genannten Fragen, macht dieses Ergebnis Mut. Denn offensichtlich ist die überwiegende Mehrheit der Unternehmen sich darüber bewusst, dass moderne Cybersecurity heutzutage kein Sololauf, sondern Teamwork inklusive externer Spezialisten ist.

„Auf externe Spezialisten zu bauen ist die richtige Entscheidung. Durch den immensen Fachkräftemangel und immer individuellere Attacken kann die Cybersicherheit insbesondere in mittelständischen und kleineren Unternehmen kaum in Eigenregie aufrechterhalten werden. Unternehmen haben durch Partner und Services die Chance, schnell und zielgerichtet auf einen Alarm zu reagieren. Die Umfrage zeigt aber auch, dass bei der Automatisierung der Sicherheitslösungen, der Einbindung externer Spezialisten und der frühzeitigen Umsetzung eines Notfall- und Handlungsplan noch Luft nach oben ist. Unternehmen, die auf eine integrierte Security inklusive Services setzen, haben entscheidende Vorteile, da alle drei genannten Aspekte in einem Ökosystem verknüpft und automatisiert sind“, ergänzt Michael Veit.

Über die Umfrage

Techconsult hat im Auftrag von Sophos insgesamt 200 IT-Verantwortliche in Deutschland befragt.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()

41 Prozent mehr Ransomware-Angriffe seit 2020

65 Prozent der Unternehmen aus Produktion und Verarbeitendem Gewerbe wurden im letzten Jahr Opfer von Ransomware – ein stetiges Wachstum gegenüber den beiden Vorjahren: 56 Prozent waren in 2023 und 55 Prozent in 2022 betroffen. Insgesamt stieg die Angriffshäufigkeit damit um 41 Prozent seit 2020.

Die meisten befragten Sektoren (von Behörden über Dienstleistungen bis Bildungseinrichtungen) konnten im letzten Jahr jedoch weniger Angriffe verzeichnen. Nur drei Branchen legten zu: Finanzservices (ein Plus von 1 Prozent), Healthcare (ein Plus von 7 Prozent) und auf Nummer eins: Produktion und Verarbeitung (ein Plus von 9 Prozent).

Höchste Verschlüsselungsquote aller Branchen

93 Prozent der betroffenen Verarbeitungsbetriebe des letzten Jahres gaben an, dass die Cyberkriminellen versucht haben, die Backups während des Angriffs zu kompromittieren, in 53 Prozent sogar erfolgreich. Zusätzlich zogen Dreiviertel der Attacken (74 Prozent) Datenverschlüsselung mit sich – die höchste Verschlüsselungsrate für diesen Sektor seit fünf Jahren. Diese Quote ist sogar höher als der branchenweite Durchschnitt 2024 mit 70 Prozent.

Das Verarbeitende Gewerbe bezifferte im Mittel gut 1,54 Millionen Euro, um sich von einem Ransomware-Angriff zu erholen – in 2023 waren es noch rund 998.000 Euro. Im Durchschnitt lässt sich sagen, dass 44 Prozent aller Computer in der produzierenden und verarbeitenden Industrie von einer Ransomware-Attacke betroffen sind. Bei wenigen 4 Prozent der Unternehmen sind 91 Prozent oder mehr ihrer Geräte infiziert.

"Die steigende Zahl der Opfer und ihre Schwäche, die Verschlüsselung zu erkennen und schnell genug zu reagieren, sind sehr beunruhigend. Die Kriminellen sind sich ihrer Erfolgsquoten in verschiedenen Sektoren sehr bewusst, und es würde mich nicht überraschen, wenn sie neben dem Gesundheitswesen und Schulen auch Hersteller ins Visier nehmen würden. Da sich mehr als 60 Prozent der Opfer in der Fertigungsindustrie für die Zahlung eines Lösegelds entscheiden und der Medianwert des gezahlten Lösegelds bei 1,2 Millionen US-Dollar liegt, sind sie attraktive Ziele.

Es ist wichtig, dass sich Unternehmen in dieser Branche auf die Kennzahlen für die Zeit bis zur Entdeckung und die Zeit bis zur Reaktion konzentrieren. Während der Prozentsatz der Ransomware-Vorfälle ein Indikator für unsere Präventions- und proaktiven Verteidigungsfähigkeiten ist, ist die Anzahl der Vorfälle, bei denen die Daten nicht verschlüsselt wurden, ein Zeichen für eine verstärkte Überwachung und effektive Bedrohungsjagd. Es sind alle drei Ansätze erforderlich, um sich gegen Hands-on-Tastaturangriffe zu schützen“, fordert Chester Wisniewski, Director Global Field CTO bei Sophos.

Sechs von zehn Betroffenen bezahlen Lösegeld

58 Prozent der angegriffenen Betriebe des Produzierenden Gewerbes konnten ihre verschlüsselten Daten aus Backups wieder einspielen – wohingegen 62 Prozent Lösegeld für ihre Dateien zahlten. Ein Anstieg um fast das Doppelte im Vergleich zu 2023, als diese Branche eine der niedrigsten Bezahlquoten (32 Prozent) aller Segmente hatte.

Bemerkenswert ist gegenüber dem letzten Jahr die zunehmende Tendenz der Angegriffenen, auf verschiedene Ansätze zu setzen, um ihre verschlüsselten Daten wiederzuerlangen. Dieses Mal nutzten nahezu die Hälfte (45 Prozent) der Unternehmen aus der Verarbeitung mit Datenverschlüsselung mehr als eine Methode – gegenüber 2023 mehr als doppelt so viel (19 Prozent).

Mehr Lösegeldzahlungen, aber weniger Geld für die Kriminellen

157 Befragte der Verarbeitenden Industrie, die Lösegeld zahlten, gaben die tatsächliche Höhe an. Dabei stellte sich heraus, dass die durchschnittliche Zahlung (Median) im letzten Jahr um 167 Prozent gestiegen ist, von 415.500 Euro auf 1,1 Millionen Euro.

Obwohl die Lösegeldzahlungen stiegen, gaben nur 27 Prozent der Opfer aus dem Verarbeitenden Gewerbe an, dass ihre Zahlungshöhe der Originalforderung entsprach: 65 Prozent beglichen weniger, 8 Prozent jedoch zahlten sogar mehr.

Der vollständige Report „State of Ransomware in Manufacturing and Production 2024“ lässt sich hier ansehen.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Mehr Staat oder mehr Eigenregie – was fordern Unternehmens-Chefs von Gesetzgebung und Politik in Sachen Cyberschutz?

Bei anderen Punkten zeigen sich Unterschiede – deutsche Unternehmen möchten konkrete Handlungsvorgaben, in Österreich wünscht man sich mehr Durchsetzung bestehender Gesetze, die Schweiz will viel Eigenverantwortung.

Sophos veröffentlicht weitere neue Zahlen aus seiner Management-Studie für Deutschland, Österreich und die Schweiz. Angesichts immer komplexerer Anforderungen an Unternehmen im Hinblick auf Cyberschutz und extrem dynamische Bedrohungslagen sowie vor dem Hintergrund anstehender Wahlen hat Sophos den Führungsetagen von Unternehmen der DACH-Region die Frage gestellt: `Was erwarten Sie von Gesetzgeber und Politik zu Schutz und Haftung im Bereich Cybersicherheit?´ Die Antworten zeigen, dass sämtliche Unternehmen in allen drei Ländern hohe Erwartungen an die Politik haben. Gleichzeitig treten aber deutliche regionale Unterschiede bei der Gewichtung der gewünschten Unterstützung und bei dem Grad der Einflussnahme zutage.

Die befragten C-Level Managerinnen und Manager der Unternehmen konnten aus sechs Antwortmöglichkeiten wählen, Mehrfachnennungen waren erlaubt. Was die beiden meistgenannten Bereiche angeht, sind sich die Befragten allesamt einig: Der Ruf nach mehr internationaler Zusammenarbeit sowie die Forderung nach mehr konkreter Unterstützung durch Politik und Gesetzgebung rangieren unter den Erwartungen der befragten Unternehmen der DACH-Region an erster und zweiter Stelle.

Die Erwartungen bzw. Appelle an Gesetzgebung und Politik durch die Unternehmen im Einzelnen:

Arbeitet international mehr zusammen

Der wichtigste Appell der Befragten an Gesetzgebung und Politik ist der nach „mehr Zusammenarbeit auf internationaler Ebene zur Schaffung von Standards beim Cyberschutz“. Diese Forderung landete in allen drei Ländern auf dem ersten Platz. In Deutschland unterstützen dies knapp 52 Prozent, in Österreich 56 Prozent und in der Schweiz die Hälfte der befragten Chefinnen und Chefs. Aus den Reihen der Schweizer Handelsunternehmen wird der Wunsch noch deutlich häufiger (71,4 Prozent) genannt, Österreichs Dienstleister sehen dies sogar zu 74 Prozent als oberstes Gebot.

Unterstützt konkret, fördert den Cyberschutz

Der Wunsch nach konkreter Unterstützung wie z.B. verbesserter oder mehr Förderungen für Cyberschutz landet in den Nachbarländern jeweils auf dem zweiten Platz – in Deutschland mit 43,3 Prozent, in Österreich mit 38 Prozent und in der Schweiz mit 30 Prozent. Ausreißer nach oben finden sich bei Handelsunternehmen in Deutschland (58,1 Prozent) sowie Dienstleistungsbetrieben in Österreich (52,2 Prozent).

Verschärft die Kontrollen des Internets

Geht es um die Forderung nach verschärfter Kontrolle des Internets zugunsten des Cyberschutzes, treten vor allem die deutschen Befragten auf den Plan – sie unterstützen diesen Punkt zu 31,3 Prozent (Platz drei). Sowohl bei den österreichischen als auch den Schweizer Manager:innen insgesamt rangiert die verschärfte Kontrolle mit jeweils 26 Prozent und Platz vier weiter hinten, lediglich die österreichischen Dienstleistungsunternehmen erachten dies mit 34,8 Prozent ebenfalls als dritt-wichtigsten Aspekt.

Macht konkrete Handlungsvorgaben für den Cyberschutz

Auch bei dieser Forderung stehen deutsche Unternehmen im Vergleich an erster Stelle. Sie vermelden zu 30,8 Prozent den Wunsch nach konkreten Handlungsvorgaben, die vierthäufigste Forderung insgesamt im deutschen Ranking. Besonders hoch ist diese Erwartung bei größeren deutschen Unternehmen (mehr als 200 Mitarbeiter) – hier möchten sogar 42 Prozent konkretere Vorgaben durch die Gesetzgebung. In den Nachbarländern ist diese Erwartung weniger ausgeprägt. Unternehmen in Österreich entscheiden sich zu 26 Prozent dafür, konkrete Handlungsvorgaben einzufordern (Platz 5 in Österreich) und in der Schweiz ist dieser Wunsch noch weniger beliebt, hier rangiert er mit 22 Prozent auf dem letzten Platz.

Setzt bestehende Gesetze strenger durch

Die Erwartung, bestehende Gesetze wie etwa die DSGVO oder NIS2 strenger durchzusetzen, betonen vor allem österreichische Unternehmen, mit 32 Prozent rangiert diese Forderung im Landesranking auf dem dritten Platz. In den Nachbarländern ist dieser Punkt etwas weniger beliebt. Deutsche Managerinnen und Manager wünschen sich zu 27,4 Prozent Prozent mehr Durchsetzung durch den Staat und die Schweizer Kolleg:innen kreuzen diesen Punkt zu 24 Prozent an.

Lasst uns das in Eigenregie regeln

Wenig Vorgabe, Eingreifen und Durchsetzen von Gesetzesvorgaben wünschen sich vor allem die Schweizer Chefinnen und Chefs. Sie sagen zu 36 Prozent, dass sie keine von den zuvor aufgezählten Forderungen unterstützen, sondern den Cyberschutz in ihren Unternehmen in Eigenregie regeln möchten. Das verarbeitende Gewerbe in der Schweiz verbittet sich sogar zu 42 Prozent eine Einmischung durch die Gesetzgebung. In Deutschland lehnen dagegen insgesamt nur 22,4 Prozent der Befragten eine verstärkte Einflussnahme und Unterstützung ab, wobei sich auch das deutsche verarbeitende Gewerbe mit 30,8 autarker darstellt. Am ehesten bereit, Handlungsvorgaben und Durchsetzung durch die Gesetzgebung zu tolerieren, sind österreichische Entscheider:innen, die nur zu 18 Prozent einfordern, die Cybersicherheit in ihren Unternehmen ganz eigenverantwortlich zu steuern.

Über die Umfrage:

Ipsos hat im Auftrag von Sophos 201 C-Level-Managerinnen und -Manager aus Handel, Dienstleitung und verarbeitendem Gewerbe in Deutschland sowie jeweils 50 in Österreich und der Schweiz zum Thema IT-Sicherheit in ihren Unternehmen befragt.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Sommer, Sonne, Cyberfrust?

Urlaub kommt genau wie Weihnachten immer plötzlich – ergo rasch den Koffer gepackt, die unverzichtbaren digitalen Geräte eingesteckt und los geht’s in die Ferien. Notebooks, Tablets und Smartphones ohne aktuelle Updates, unsichere Zugänge zu Benutzerkonten und das arglose Nutzen der Geräte an Strand, Pool und Sehenswürdigkeiten sind Top-Chancen für die Cyberkriminellen. Sie wissen genau, wie leicht sie in der Urlaubszeit an persönliche Daten, User-Konten oder andere wertvolle Informationen kommen. Das Brisante daran ist, dass immer mehr Geräte sowohl für Privates als auch berufliche Zwecke verwendet werden – ein gefundenes Fressen für Hacker und eine potenzielle Katastrophe für private und geschäftliche Daten.

Um diese Risiken zu reduzieren ist es wichtig, Wachsamkeit und natürlich auch den gesunden Menschenverstand nicht zuhause zu lassen und vor allem Geräte und Konten bereits vor Antritt der Reise auf Aktualität und Sicherheit zu prüfen. Sichere Passwörter oder ein Passwortmanager, Zwei-Faktor-Authentifizierung und eine wirkungsvolle Schutzsoftware sollten auf jeden Fall mit auf Reisen gehen. Wer es sich einfach machen möchte, kann auf die vielen kostenlosen Sicherheits-Tools renommierter Security-Anbieter zurückgreifen. Zudem gilt (auch) auf Reisen: auffallend preiswerte Angebote oder komische Einladungen per E-Mail, SMS oder via Sozialen Medien ignorieren.

Sophos hat es für Reisende leicht gemacht und fünf Tipps zusammengestellt:

1. Gerätesicherheit noch vor der Reise

Wo viele Touristen sind, lauern die Ganoven. Denn Geräte und Apps ohne oder mit schlechten Passwörtern sowohl beim Klau der Devices als auch im digitalen Raum zum Problem. Am besten ist es daher, nur Geräte mitzunehmen, die man wirklich benötigt. Zudem sollten alle Reisebegleiter sowie die drauf befindlichen Apps mit sicheren Passwörtern und einer 2-Faktor-Authentifizierung gesichert sein.

2. Das Zuhause schützen

Sollten daheim smarte Komponenten oder gar ein Smart Home eingerichtet sein, ist es sinnvoll, diese abzuschalten oder in den Abwesenheitsmodus zu versetzen. Wenn zudem das Heim-WLAN ausgeschaltet ist, haben Cyberkriminelle keine Chance während der Abwesenheit das heimische Netzwerk zu infiltrieren.

3. Internet im Urlaub?

Selbstverständlich, denn wer will nicht auf dem Laufenden bleiben, seine sozialen Kontakte pflegen oder andere an der eigenen Reise teilhaben lassen. Allerdings sollte man darauf achten, ausschließlich auf sicheren Seiten zu surfen (erkennbar an https://) und alle anderen Web-Destinationen zu vermeiden. Wer es besonders sicher mag, der kann sich einen geschützten VPN-Tunnel für jeglichen Internetverkehr einrichten.

4. Online-Shopping und -Banking tunlichst vermeiden

Endlich hat man Zeit, in den Weiten des Internet-Shopping-Universums zu stöbern. Auch hier ist darauf zu achten, dass der Shop sicher ist und die Internet-Adresse mit einem https:// beginnt. Niemals sollten Bestellungen über Links zu Bank- oder anderen Geschäftsseiten aus E-Mails heraus für Käufe genutzt werden. Und unter keinen Umständen sollten Bankdaten angegeben werden, sollte es sich nicht um eine sichere Bezahloption eines bekannten Online-Anbieters handeln. Übrigens: es ist ratsam, das Limit für Bezahlungen bei der Bank auf einen möglichst niedrigen Wert zu setzen.

5. Der Klassiker: die unerwartete Geschäfts-E-Mail

Kommt trotz der Abwesenheit eine unerwartete und seltsame Nachricht von einem Mitarbeiter oder Geschäftspartner, sollte man nicht direkt darauf antworten und schon garnicht auf einen zugesendeten Link klicken. Denn die Chance einer zielgerichteten Phishing-E-Mail ist groß. Besser ist es, die Nachricht erst einmal per Telefon, SMS oder Firmen-Chatprogramm zu verifizieren.

Wer diese fünf Tipps beachtet und im Urlaub wachsam bei jeglicher Kommunikation im Internet ist, hat beste Chancen, die Ferien ohne Cyberfrust zu genießen. Egal wo man seine freie Zeit genießt, gilt: Finger weg von dubiosen Seiten, Angeboten oder Nachrichten.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()

6 Methoden, die Security-Profis kennen sollten, um Daten aus verschlüsselten, virtuellen Festplatten zu extrahieren

Incident Responder sollten daher über verschiedene Techniken und Tools verfügen, um die Daten aus einer verschlüsselten virtuellen Festplatte extrahieren zu können. Die Expert:innen von Sophos empfehlen sechs potenziell erfolgversprechende Tools zur Wiederherstellung von Daten, die mit Standardmethoden nicht wiederhergestellt werden können. Zwar ist ein Erfolg nicht garantiert, es gibt jedoch eine Vielzahl an positiven Erfahrungen beim Einsatz dieser Methoden, beispielsweise im Zusammenhang mit LockBit, Faust Phobos, Rhysida oder Akira.

Bitte keine Rettungsversuche mit Originaldaten

Damit eine prekäre Situation nicht zur Katastrophe wird, gilt grundsätzlich und unabhängig von den Extraktionsmethoden, alle Wiederherstellungsversuche mit Arbeitskopien und nicht mit den Originalen durchzuführen. Nur so ist garantiert, dass eine fehlgeschlagene Rettungsmethode, welche die Daten und VM-Systeme vielleicht zusätzlich geschädigt hat, Versuche mit anderen erfolgversprechenden Tools unmöglich macht.

6 bewährte Methoden

Es gibt eine Vielzahl an Methoden, die bei der Extraktion von Daten aus einer verschlüsselten Windows-VM eingesetzt werden können. Einige dieser Techniken sind sogar für Wiederherstellungsversuche unter Linux anwendbar. Sechs dieser Methoden haben sich besonders bewährt:

Methode 1: Einfaches „mounten“ des Laufwerks

Diese Methode klingt einfach, funktioniert vielfach und spart ungeheuer viel Zeit. Wenn es nicht klappt, sind nur wenige Minuten verloren. Wenn die Methode jedoch erfolgreich ist und das Laufwerk gemountet, also fester Bestandteil des Betriebssystems geworden ist, kann auf die Datei(en) zugegriffen werden. Da lediglich die VM gemounted wird, sollte der Endpoint-Schutz keine bösartigen Dateien erkennen oder entfernen, um weitere forensische Erkenntnisse daraus zu gewinnen.

Methode 2: RecuperaBit

RecuperaBit ist ein automatisiertes Tool, das alle NTFS-Partitionen wiederherstellen kann, die in der verschlüsselten VM gefunden werden. Wenn es eine NTFS-Partition findet, erstellt es die Ordnerstruktur dieser Partition neu. Bei einem Erfolg können die Expert:innen dann auf die Datei(en) zugreifen und sie wie gewünscht aus der neu erstellten Verzeichnis-/ Ordnerstruktur kopieren und einfügen. RecuperaBit wird wahrscheinlich den Endpunktschutz nicht auslösen, sofern ransom.exe oder andere bösartige Dateien vorhanden sind. Daher sollte RecuperaBit beispielsweise in einer Sandbox ausgeführt werden.

Methode 3: bulk_extractor

Der automatisierte bulk_extractor ist ein Tool für Windows- oder Linux-Umgebungen. Es kann sowohl Systemdateien wie Windows-Ereignisprotokolle (.EVTX) als auch Mediendateien wiederherstellen. Wie bei RecuperaBit wird bulk_extractor wahrscheinlich Erkennungen des Endpunktschutzes deaktivieren, wenn ransom.exe oder andere bösartige Dateien vorhanden sind. Daher sollte der Extraktions-Versuch mit bulk_extractor ebenfalls in einer Sandbox durchgeführt werden.

Methode 4: EVTXtract

Dieses automatisierte Linux-Tool durchsucht einen Datenblock beziehungsweise eine verschlüsselte VM nach vollständigen oder teilweisen .evtx-Protokolldateien. Wenn es solche findet, werden diese in ihre ursprüngliche Struktur, das heißt XML, zurückverwandelt. XML-Dateien sind bekanntermaßen schwierig zu bearbeiten. In diesem Fall besteht die Datei aus fehlerhaft eingebetteten EVTX-Fragmenten, so dass die Ausgabe etwas unhandlich sein kann.

Methode 5: Scalpel, Foremost und weitere Tools zur Dateiwiederherstellung

Zu den Tools, die für die Wiederherstellung anderer Dateitypen entwickelt wurden, gehören Scalpel und Foremost. Obwohl es sich bei beiden um ältere Technologien handelt, hat das Sophos IR-Team bei seinen Untersuchungen gute Ergebnisse mit diesen beiden Tools erzielt. Beide stellen hauptsächlich Medien- und Dokumentdateien wieder her und bei beiden kann die Konfiguration geändert werden, um sich auf bestimmte Dateitypen zu konzentrieren.

Methode 6: Manuelles Zerlegen der NTFS-Partition

Im Gegensatz zu den beschriebenen Tools und Techniken erfordert das manuelle Carving eine gründliche Vorbereitung und ein genaueres Verständnis der verfügbaren Optionen. Für das korrekte manuelle Carving müssen die Ermittler:innen drei Switches auf dd setzen – bs (Bytes pro Sektor), skip (der Offset-Wert des NTFS-Sektors, den Sie neu erstellen wollen) und count – bevor das Dienstprogramm ausgeführt wird. Schlussendlich wird die neue, ge-carvte Datei gemounted, um das wiederherzustellen, was benötigt wird.

Schlussfolgerung

Verschlüsselte Daten oder VMs sind eine große Bedrohung für Unternehmen und deren Business. Daher ist es wichtig, die Handlungsfähigkeit des Unternehmens so schnell und umfassend wie möglich wiederherzustellen, wobei die vorgestellten Techniken helfen können.

Der beste Weg zur Wiederherstellung von verschlüsselten Daten besteht allerdings darin, eine Kopie von einem sauberen, nicht betroffenen Backup zur Verfügung zu haben. Und noch wichtiger ist es, durch Prävention mit wirkungsvoller Security einen solchen Fall möglichst zu verhindern.

Den detaillierten Artikel von den Sophos-Expert:innen Lee Kirkpatrick, Paul Jacobs, Sai Lakshmi Ghanasyam, Antoni Fertner, Andy French über die sechs Methoden mit weiteren technischen Informationen finden Sie unter: https://news.sophos.com/en-us/2024/05/13/extract-data-from-encrypted-vms/

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Sophos Management Studie: Robotik, KI oder Firmenwagen – wo Unternehmensführungen in Zukunft Cybergefahren sehen

Sophos stellt heute weitere Ergebnisse seiner großangelegten Management-Studie „Chef, wie hältst du es mit der Cybersicherheit“ für Deutschland, Österreich und die Schweiz vor. Ein Teilbereich der Analyse beleuchtet die Frage, wo im Unternehmen C-Level-Verantwortliche künftig verstärkten Bedarf an IT-Sicherheitsmaßnahmen sehen. Befragt wurden Chefinnen und Chefs in Deutschland, Österreich und der Schweiz, die Erhebung richtete sich ausdrücklich nicht an IT-Personal. Die Ergebnisse zeigen, dass in den drei Ländern teilweise deutlich unterschiedliche Einschätzungen bestehen.

Welche Bereiche im Unternehmen sind wegen sensibler Daten besonders anfällig?

Netzwerke, Clouds, Smartphones, Laptops sind als Standards mittlerweile gut im Unternehmen geschützt. Sophos wollte von den Verantwortlichen jedoch auch wissen, welche Bereiche sie für den Schutz sensibler Daten zukünftig als besonders kritisch erachten. Die überwiegende Mehrheit in Deutschland (67,7 Prozent), Österreich (60 Prozent) und der Schweiz (72 Prozent) sieht diesen Bedarf beim mobilen Arbeiten bzw. im Home-Office. Und zwar mehr oder weniger einheitlich über alle befragten Branchen (Handel, Dienstleistung, verarbeitendes Gewerbe) hinweg.

Firmenwagen in Deutschland, Smart Building in Österreich, Smart Factory in der Schweiz

An zweiter Stelle sensibler Sektoren stehen aus Sicht der Managerinnen und Manager die KI-Technologien mit 45,8 Prozent Nennung in Deutschland und 54 Prozent in der Schweiz. Österreich hält Smart Building (intelligente Gebäudetechnik) mit 46 Prozent für wichtiger, hier schafft es KI mit 42 Prozent nur auf den dritten Platz. Das Thema Smart Building rangiert für die befragten deutschen (36,4 Prozent) und Schweizer Unternehmen (38 Prozent) nur an vierter Stelle. Für wichtiger wird in Deutschland die Sicherheit von Firmenwagen erachtet, die mit 37 Prozent der Nennungen hier auf Platz drei rangiert. In Österreich (34 Prozent) und der Schweiz (32 Prozent) landet der Firmenwagen auf Platz fünf der zukünftig vermehrt sicherheitsrelevanten Bereiche.

Unterschiedliche Einschätzung auch bei Automatisierungstechnologien

Automatisierungen und intelligente Vernetzungen in der Produktion – kurz Smart Factory – verdienen für die Schweizer Verantwortlichen ein höheres Sicherheitslevel, mit 46 Prozent steht es bei ihnen nach Remote-Arbeit und KI an dritter Stelle. Die Befragten aus Österreich vergeben hierfür den vierten Platz mit 40 Prozent und Deutschland geht in der Befragung noch einen Punkt herunter, mit 35,8 Prozent Platz fünf.

Ladetechnologien bei Fahrzeugen werden mit den Plätzen 6 (D: 28,9 Prozent) und 7 (AT: 30 Prozent, CH: 24 Prozent) eher nicht so anfällig für zukünftige Cybergefahren gesehen. Dass die eigene und IT-gestützte Energieproduktion, wie etwa Solarpaneele auf den Firmendächern, sensible Daten weitergeben könnte, können sich am ehesten die Österreicher vorstellen (32 Prozent), Deutschland sieht mit 28,4 Prozent hier etwas weniger Gefahr und die Schweiz hält das mit nur 17 Prozent für eher unrealistisch.

Irgendwie Neuland: Virtuelle Welten und Robotik als unwahrscheinliche Cyberszenarien

Überhaupt gehen bei den virtuellen Themen die Vorstellungskraft der Managerinnen und Manager in den drei deutschsprachigen Ländern weit auseinander:

Gefahr durch virtuelle Welten wie Metaverse oder Avatar-Kommunikation laufen für die Deutschen mit 18,4 Prozent auf Platz acht. Für wenig wahrscheinlich halten es die Österreicher mit Platz neun und 12 Prozent. Nur die Schweiz mit 22 Prozent (Platz acht) kann hier ein gewisses Bedrohungspotenzial erkennen.

Dinge wie Google Brillen, Headup-Display-Brillen, Augmented Reality sind wiederum für die Schweizer mit Platz zehn (12 Prozent) wenig wahrscheinlich. Auch Deutschland kann hier keine große Gefahr erkennen (17,9 Prozent, Platz neun). Lediglich die Befragten in österreichischen Unternehmen können sich in diesem Bereich mit 22 Prozent (Platz acht) einen bestimmten Security-Bedarf vorstellen.

Während das Thema Robotik im Büroalltag, wie zum Beispiel Kaffee-Roboter, für deutsche Managerinnen und Manager als potenzielles Sicherheitsrisiko wenig denkbar erscheint (letzter Platz, 11,9 Prozent), hält man das in der Schweiz zu 26 Prozent für gar nicht so unrealistisch. Dazwischen liegt bei diesem Thema Österreich mit 22 Prozent und Platz acht.

Über die Umfrage:

Ipsos hat im Auftrag von Sophos 201 C-Level-Managerinnen und -Manager aus Handel, Dienstleitung und verarbeitendem Gewerbe in Deutschland sowie jeweils 50 in Österreich und der Schweiz zum Thema IT-Sicherheit in ihren Unternehmen befragt.

Sophos ist ein weltweit führender und innovativer Anbieter fortschrittlicher Lösungen zur Abwehr von Cyberangriffen, darunter Managed Detection and Response (MDR) sowie Incident Response Services. Das Unternehmen bietet ein breites Portfolio an Endpoint-, Netzwerk-, E-Mail- und Cloud-Sicherheitstechnologien, das bei der Abwehr von Cyberangriffen unterstützt. Als einer der größten auf Cybersecurity spezialisierten Anbieter schützt Sophos mehr als 600.000 Unternehmen und mehr als 100 Millionen Anwender weltweit vor aktiven Angriffen, Ransomware, Phishing, Malware und vielem mehr. Die Dienste und Produkte von Sophos sind über die cloudbasierte Management-Konsole Sophos Central verbunden und werden vom bereichsübergreifenden Threat-Intelligence-Expertenteam Sophos X-Ops unterstützt. Die Erkenntnisse von Sophos X-Ops erweitern das gesamte Sophos Adaptive Cybersecurity Ecosystem. Dazu gehört auch ein zentraler Datenspeicher, der eine Vielzahl offener APIs nutzt, die Kunden, Partnern, Entwicklern und anderen Anbietern von Cybersecurity und Informationstechnologie zur Verfügung stehen.

Sophos bietet Cybersecurity-as-a-Service für Unternehmen an, die vollständig verwaltete, schlüsselfertige Sicherheitslösungen benötigen. Kunden können ihre Cybersecurity auch direkt mit der Security Operations Platform von Sophos verwalten oder einen hybriden Ansatz verfolgen, indem sie ihre internen Teams mit Sophos Services ergänzen, einschließlich Threat Hunting und Systemwiederherstellung. Sophos vertreibt seine Produkte über Reseller und Managed Service Provider (MSPs) weltweit. Der Hauptsitz von Sophos befindet sich in Oxford, U.K.

Weitere Informationen unter: www.sophos.de

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

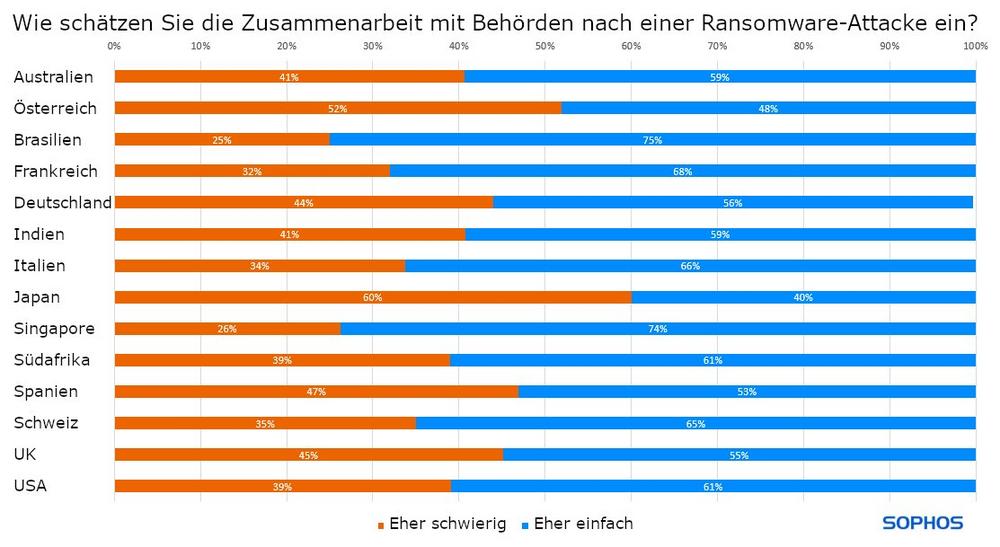

Sophos State of Ransomware Report 2024: 97 Prozent der von Ransomware betroffenen Unternehmen wenden sich an Behörden

Laut dem jährlichen State of Ransomware 2024 Report arbeiteten 97 Prozent der befragten Organisationen, die im letzten Jahr Opfer von Ransomware waren, mit Strafverfolgungsbehörden oder anderen amtlichen Stellen zusammen. Dieser eindrucksvoll hohe Prozentsatz gilt gleichermaßen für die weltweiten als auch die DACH- Umfrageergebnisse. Mehr als die Hälfte (59 Prozent weltweit und 56 Prozent in DACH) dieser so operierenden Unternehmen fand den Prozess recht einfach. Nur 10 Prozent weltweit und 13 Prozent in DACH empfanden ihn als sehr schwer.

Dem Report nach wandten sich angegriffene Unternehmen auch an Behörden, um Unterstützung und Hilfsmaßnahmen zur Aufarbeitung nach ihrer Ransomware Attacke zu erhalten. 61 Prozent weltweit und 55 Prozent in DACH erhielten Beratung, 60 Prozent weltweit und 52 Prozent in DACH nutzen Hilfe bei der Untersuchung des Angriffs. Aus internationaler Perspektive wurden 58 Prozent derjenigen mit verschlüsselten Daten seitens der Behörden bei der Wiederherstellung ihrer Daten unterstützt. In Deutschland und Österreich war dieser Anteil mit 56 Prozent beziehungsweise. 64 Prozent ähnlich, Lediglich in der Schweiz nutzten nur 45% diese Unterstützung.

Meldung bei den Behörden ist kein rotes Tuch mehr

„Traditionell scheuen sich Betriebe davor, sich an Strafverfolgungsbehörden zu wenden, aus Sorge, dass der Fall publik wird. Wenn bekannt wird, dass sie Opfer einer Cyberattacke wurden, könnte das Einfluss auf ihre Unternehmensreputation haben und eine prekäre Situation damit noch verschlimmern. Diese Betroffenenscham ging lange mit einer Attacke einher, aber es gibt Fortschritte, sowohl innerhalb der Sicherheits-Community als auch auf Regierungsebene. Neue Regulierungen zu Cyber Incident Reporting scheinen dazu beigetragen zu haben, die Hürden für eine Kooperation mit der Strafverfolgung zu senken. Die aktuellen Ergebnisse des Reports zeigen, dass Organisationen den Schritt in die richtige Richtung machen. Wenn der öffentliche und private Sektor eine Gruppe zur Unterstützung betroffener Unternehmen bilden, sind wir in der Lage, unsere Fähigkeiten zur schnellen Wiederherstellung zu verbessern. Zudem ist es möglich, Erkenntnisse zu sammeln, um andere zu schützen oder im Idealfall sogar diejenigen zur Verantwortung zu ziehen, die diese Angriffe durchführen“, ordnet Chester Wisniewski, Field CTO Sophos, die Ergebnisse ein.

Starke Zusammenarbeit von öffentlichem und privatem Sektor nötig, weltweit

„Die Mühlen der Justiz mahlen teilweise frustrierend langsam. Aber die Strafverfolgungssysteme passen sich immer besser an die Cybercrime-Bekämpfung an und die verbesserte Kooperation und Zusammenarbeit von Unternehmen mit den Behörden nach einer Attacke ist eine gute Entwicklung. Allerdings müssen wir uns alle von der reinen Symptombehandlung von Ransomware hin zur Prävention vor diesen Angriffen weiterentwickeln. Unser kürzlich veröffentlichter Active Adversary Report belegt, dass viele Organisationen immer noch daran scheitern, Schlüssel-Sicherheitsmaßnahmen zu implementieren, die ihr Gesamtrisiko nachweislich verringern können. Das beinhaltet rechtzeitiges Patchen der Geräte und die Verwendung von Multifaktor-Authentifizierungen. Die Strafbehörden hatten zwar Erfolg mit Auflösungen und Inhaftierungen bei LockBit und Qakbot. Diese Erfolge zeigen sich aber eher als vorübergehende Unterbrechungen, denn als längerfristige oder dauerhafte Erfolge.

Der Erfolg der Kriminellen beruht zum Teil auf dem Umfang und der Effizienz, mit der sie arbeiten. Um sie zu besiegen, müssen wir auf beiden Gebieten mit ihnen gleichziehen. Das bedeutet für die Zukunft sogar eine noch stärkere Zusammenarbeit von privatem und öffentlichem Sektor – und zwar auf weltweitem Level“, fordert Wisniewski.

Über den Sophos State of Ransomware Report 2024

Der State of Ransomware 2024 Report wurde von einem unabhängigen Marktforschungsunternehmen unter 5.000 Cybersicherheits-/ IT-Führungskräften in 14 Ländern aus Amerika, EMEA und dem Asia-Pazifikraum durchgeführt. Die Befragung der Unternehmen zwischen 100 und 5.000 Mitarbeitern fand zwischen Januar und Februar dieses Jahres statt.

Sophos ist ein weltweit führender und innovativer Anbieter fortschrittlicher Lösungen zur Abwehr von Cyberangriffen, darunter Managed Detection and Response (MDR) sowie Incident Response Services. Das Unternehmen bietet ein breites Portfolio an Endpoint-, Netzwerk-, E-Mail- und Cloud-Sicherheitstechnologien, das bei der Abwehr von Cyberangriffen unterstützt. Als einer der größten auf Cybersecurity spezialisierten Anbieter schützt Sophos mehr als 600.000 Unternehmen und mehr als 100 Millionen Anwender weltweit vor aktiven Angriffen, Ransomware, Phishing, Malware und vielem mehr. Die Dienste und Produkte von Sophos sind über die cloudbasierte Management-Konsole Sophos Central verbunden und werden vom bereichsübergreifenden Threat-Intelligence-Expertenteam Sophos X-Ops unterstützt. Die Erkenntnisse von Sophos X-Ops erweitern das gesamte Sophos Adaptive Cybersecurity Ecosystem. Dazu gehört auch ein zentraler Datenspeicher, der eine Vielzahl offener APIs nutzt, die Kunden, Partnern, Entwicklern und anderen Anbietern von Cybersecurity und Informationstechnologie zur Verfügung stehen.

Sophos bietet Cybersecurity-as-a-Service für Unternehmen an, die vollständig verwaltete, schlüsselfertige Sicherheitslösungen benötigen. Kunden können ihre Cybersecurity auch direkt mit der Security Operations Platform von Sophos verwalten oder einen hybriden Ansatz verfolgen, indem sie ihre internen Teams mit Sophos Services ergänzen, einschließlich Threat Hunting und Systemwiederherstellung. Sophos vertreibt seine Produkte über Reseller und Managed Service Provider (MSPs) weltweit. Der Hauptsitz von Sophos befindet sich in Oxford, U.K.

Weitere Informationen unter: www.sophos.de

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

![]()

Abwehr und Wiederherstellung sind die Grundpfeiler der Cyber-Resilienz

Abwehr: First Line of Defence

Die Erkennung und Verhinderung von bösartigen Aktivitäten – sowohl von externen als auch von internen Quellen – die ein Risiko für die Vertraulichkeit, Verfügbarkeit und Integrität von Daten darstellen, ist eine elementare Komponente der Cyber-Resilienz. Denn das Risiko, beispielsweise von Ransomware betroffen zu werden ist hoch. Der aktuelle State of Ransomware Report von Sophos lässt daran keinen Zweifel. Zwar deutet die diesjährige Umfrage unter weltweit 5.000 Führungskräften im Bereich Cybersicherheit/IT auf einen leichten Rückgang der Zahl der Ransomware-Angriffe im weltweiten Vergleich hin: 59 Prozent der Unternehmen sind weltweit betroffen; im Jahr 2023 lag diese Zahl bei 66 Prozent. Allerdings ist die durchschnittliche Lösegeldzahlung im vergangenen Jahr um 500 Prozent gestiegen.

Wichtig sind daher Lösungen zur Abwehr, die einen Angriff in einem sehr frühen Stadium durch automatisierte und KI-unterstütze Security-Technologie und in Verbindung mit menschlichem Threat-Hunting erkennen und vereiteln. Mit dem Fokus auf das Risiko- und Bedrohungspotenzial, der sich auf alle Benutzer und Systeme erstreckt, werden die Datenproduktion und deren Sicherheit sowie die Art und Weise, wie mit den Daten interagiert wird, ständig überprüft. Im Falle einer Kompromittierung einer Umgebung durch einen Cyber-Angreifer können sowohl die Produktivkomponenten als auch die Datenspeicher und Backup-Systeme durch proaktive Neutralisierung von Bedrohungen vor Manipulationen und Zerstörung geschützt werden. Möglich ist dies, wenn die Schutz- und Abwehrlösungen sowohl lokal als auch remote eingesetzt werden und so einen universellen Schutz für Systeme und Benutzer bieten, bei denen die Speicherung und Erzeugung von Daten im Mittelpunkt steht.

Wiederherstellung: Second and last line of Defence

In der schnelllebigen und hoch effizienten digitalen Wirtschaft von heute sind Daten nur selten statisch. Sie werden in einem erstaunlichen Tempo erstellt, sie sind in Bewegung und werden ausgetauscht. Das hat zur Folge, dass sich die Daten entwickeln und dass es unterschiedliche Status an unterschiedlichen Speicherorten gibt. Selbst unter diesen Umständen muss bei einer Cyber-Attacke sichergestellt sein, die Daten wiederherstellen zu können, als ob nichts passiert wäre. Auch an dieser Notwendigkeit lässt der aktuelle State of Ransomware Report keinen Zweifel: 68 Prozent der von Ransomware betroffenen Befragten bestätigten, dass sie ihre Daten aus den Backups wiederhergestellt haben. In der Umkehrfolge waren ein Drittel (32 Prozent) nicht in der Lage, die Daten auf diesem Weg wiederherzustellen. Dies führt in Folge dazu, dass Unternehmen die exorbitant hohen Lösegeldsummen bezahlen – ohne die Garantie zu haben, dass sie auf diesem Weg komplett alle Daten wiederherstellen können.

Eines der entscheidenden Elemente eines Datensicherungssystems, sind dessen Protokolldateien. Die Aufzeichnung der Backup-Aktivitäten und die Audit-Ergebnisse geben einen ausgezeichneten Einblick in den Grad der Sicherheit im Falle eines Cyberangriffs.

Gute Cyber-Resilienz entsteht nicht aus Sicherheits-Inseln

Für eine wirkungsvolle Strategie zur Cyber-Resilienz sollten die Lösungen für Schutz, Abwehr und Datensicherung nicht solitär nebeneinander, vielleicht sogar von unterschiedlichen IT-Teams, betrieben werden. Vielmehr ist eine teilweise Integration hilfreich, um die Ziele der Cyber-Resilienz zu erreichen. Daher arbeitet Sophos eng mit Data-Protection-Anbietern auf lösungsintegrativer Ebene zusammen. Mit dem Backup-Anbieter Arcserve beispielsweise existiert seit einigen Jahren eine enge Technologiepartnerschaft. Sophos Intercept X ist ein integrativer Bestandteil der Unified Data Protection (UDP)-Lösung von Arcserve. Damit erreichen die Anwender zusätzlich zur klassischen Security und Data Protection eine zielgerichtete Security speziell für die Backups. Für Unternehmen bedeutet das eine zusätzliche Security-Schicht, um im Fall einer Cyberattacke auf die Widerherstellung der Daten aus den Backups bauen zu können. Ein weiteres Beispiel ist die Kooperation mit Veeam seit Februar 2024, bei der die Sophos-Lösungen und -Security-Services MDR und XDR in die Backup & Replication Lösung von Veeam integriert sind. Mit Sophos und Veeam können Unternehmen die Integrität und Verfügbarkeit von Backups sicherstellen und das Risiko von Datenverlusten aufgrund von Malware, versehentlichem Löschen, internen Sicherheitsbedrohungen und anderen Datenverlustszenarien maßgeblich reduzieren.

Social Media von Sophos für die Presse

Wir haben speziell für Sie als Journalist*in unsere Social-Media-Kanäle angepasst und aufgebaut. Hier tauschen wir uns gerne mit Ihnen aus. Wir bieten Ihnen Statements, Beiträge und Meinungen zu aktuellen Themen und natürlich den direkten Kontakt zu den Sophos Security-Spezialisten.

Folgen Sie uns auf und

LinkedIn: https://www.linkedin.com/groups/9054356/

X/Twitter: @sophos_info

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Billig und plump: Kriminelle setzen auf neue Ransomware „Marke Eigenbau“. Ist das das Ende von professioneller Ransomware-as-a-Service?

Sophos veröffentlicht einen neuen Mehr dazu im Sophos Report Report mit dem Titel ‘Junk Gun‘ Ransomware: Peashooters can still pack a punch. Der Titel erinnert an eine Ära in den USA in den 60er und 70er-Jahren, als mit billigen und teils schlecht funktionieren Waffen, später „Junk Guns“ genannt, der Markt überschwemmt wurde – eine Entwicklung, die sich zurzeit ähnlich in der Cybercrime-Szene wiederholt. Der Report gibt erstmals Einblicke in eine aufstrebende Bedrohung in der Ransomware-Landschaft: Seit Juni 2023 hat das Spezialistenteam Sophos X-Ops 19 „Junk Gun“-Ransomware-Varianten ausgemacht. Billig, selbst produziert und eher plump aufgebaut tauchen die Programme im Darknet auf. Dahinter stecken eher rudimentär ausgebildete Entwickler, die mit einfachen und günstigen Ransomware-Modellen den etablierten Ransomware-as-a-Service-Markt (RaaS) aufrollen wollen.

Hat das RaaS-Modell ausgedient?

Anstatt Ransomware als Affiliate-Produkt zu verkaufen oder zu erwerben – wie es im Cybercrimemarkt seit Jahren Standard ist – bauen und verkaufen die Cybercrime-Emporkömmlinge primitive Ransomware-Modelle selbst, zu einer einmaligen Gebühr. Für einige Kriminelle ideal, um damit kleine und mittelständische Unternehmen oder Einzelpersonen anzugreifen.

„Seit einem oder zwei Jahren beobachten wir, dass Ransomware einen gewissen Sättigungsgrad erreicht hat. Es ist immer noch eine der gängigsten und ernsthaftesten Bedrohungen für Unternehmen, aber laut unserem aktuellen Active Adversary Report hat sich die Anzahl der Angriffe auf einem bestimmten Level eingependelt und das RaaS-Geschäft als gängiges Betriebsmodell für die meisten Haupt-Ransomware-Gruppen etabliert. Vor zwei Monaten verschwanden einige der größten Ransomware-Player von der Bildfläche und in der Vergangenheit machten einige der Ransomware-Partner ihrem Ärger über die Profit-Orientierung von RaaS Luft. Nichts in der Cybercrimewelt bleibt wie es ist und vielleicht sind wir gerade Zeitzeugen, wie diese billigen Versionen von Ransomware der nächste Evolutionsschritt sind, besonders für Kriminelle mit wenig Kenntnissen, die eher auf den schnellen Profit statt auf einen ruhmreichen Angriff setzen“, ordnet Christopher Budd, Director Threat Research bei Sophos, ein.

Ransomware zum einmaligen Schnäppchenpreis

Sophos listet im Report eine dieser Eigenbau-Varianten im Darknet zum Preis von 375 US-Dollar auf, eindeutig günstiger als einige RaaS-Kits für Partner, die mit mehr als 1.000 US-Dollar zu Buche schlagen. Laut Analyse haben die Cyberkriminellen bereits vier dieser Varianten in Angriffen eingesetzt. Während die Fähigkeiten der Junk-Gun-Ransomware sich stark von den RaaS-Varianten unterscheiden, können jedoch zwei Argumente punkten: die Schadsoftware braucht zum Laufen wenig oder sogar gar keine unterstützende Infrastruktur und die Nutzer sind nicht verpflichtet, ihren Gewinn mit den Entwicklern zu teilen.

Anzeigen und Tutorials zum Selberbasteln

Junk-Gun-Ransomware-Diskussionen finden hauptsächlich in Englisch-sprachigen Foren im Darknet statt und richten sich an Kriminelle mit wenig technischen Kenntnissen – ganz im Gegensatz zu den oft russischsprachigen Foren, die von bekannten und gut ausgebildeten Angriffsgruppierungen besucht werden. Diese neuen Varianten eröffnen einen reizvollen Weg für kriminelle Novizen, in die Ransomware-Welt zu starten. Neben Anzeigen für die Ransomware-Schnäppchen gibt es Beiträge zu Tipps und Trick und How-to-Tutorials.

Angriffe von Junk-Gun-Ransomware laufen womöglich unterm Radar

„Diese Arten von Ransomware werden keine Millionen-Dollar-Lösegelder wie bei Clop oder Lockbit einfordern, aber getreu dem Motto ‚Masse statt Klasse“ können sie recht effektiv bei KMUs sein und das Debüt für eine größeren Verbreitung darstellen. Während das Phänomen der Junk-Gun-Ransomware relativ neu ist, erhielten wir bereits Einblicke in den Ehrgeiz der Erfinder, um dieses Ransomware-Modell weiter zu verbreiten. Und wir haben viele Posts von weiteren Kriminellen gesehen, die ihre eigene Ransomware-Variante kreieren wollen“, kommentiert Budd. „Noch beunruhigender ist allerdings, dass diese neue Ransomware-Bedrohung eine ernsthafte Herausforderung für die Verteidigung darstellt: Da Angreifer diese Modelle gegen KMUs einsetzen und die Lösegeldforderungen gering sind, bleiben die meisten Attacken unentdeckt und unveröffentlicht. Das hinterlässt eine Informationslücke für die Verteidiger, die die Sicherheits-Gemeinschaft dann ausfüllen muss.“

Folgen Sie uns auf und

LinkedIn: https://www.linkedin.com/groups/9054356/

X/Twitter: @sophos_info

Sophos ist ein weltweit führender und innovativer Anbieter fortschrittlicher Lösungen zur Abwehr von Cyberangriffen, darunter Managed Detection and Response (MDR) sowie Incident Response Services. Das Unternehmen bietet ein breites Portfolio an Endpoint-, Netzwerk-, E-Mail- und Cloud-Sicherheitstechnologien, das bei der Abwehr von Cyberangriffen unterstützt. Als einer der größten auf Cybersecurity spezialisierten Anbieter schützt Sophos mehr als 600.000 Unternehmen und mehr als 100 Millionen Anwender weltweit vor aktiven Angriffen, Ransomware, Phishing, Malware und vielem mehr. Die Dienste und Produkte von Sophos sind über die cloudbasierte Management-Konsole Sophos Central verbunden und werden vom bereichsübergreifenden Threat-Intelligence-Expertenteam Sophos X-Ops unterstützt. Die Erkenntnisse von Sophos X-Ops erweitern das gesamte Sophos Adaptive Cybersecurity Ecosystem. Dazu gehört auch ein zentraler Datenspeicher, der eine Vielzahl offener APIs nutzt, die Kunden, Partnern, Entwicklern und anderen Anbietern von Cybersecurity und Informationstechnologie zur Verfügung stehen.

Sophos bietet Cybersecurity-as-a-Service für Unternehmen an, die vollständig verwaltete, schlüsselfertige Sicherheitslösungen benötigen. Kunden können ihre Cybersecurity auch direkt mit der Security Operations Platform von Sophos verwalten oder einen hybriden Ansatz verfolgen, indem sie ihre internen Teams mit Sophos Services ergänzen, einschließlich Threat Hunting und Systemwiederherstellung. Sophos vertreibt seine Produkte über Reseller und Managed Service Provider (MSPs) weltweit. Der Hauptsitz von Sophos befindet sich in Oxford, U.K.

Weitere Informationen unter: www.sophos.de

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

![]()

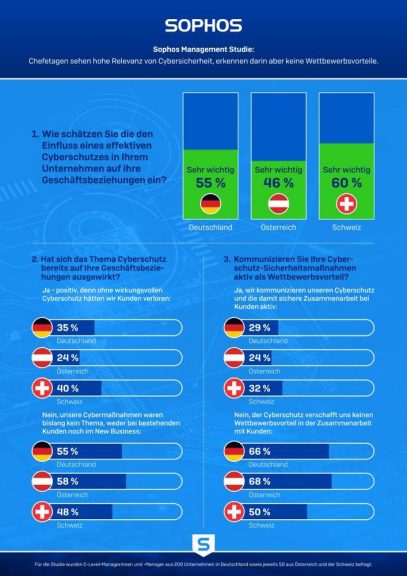

Sophos Management Studie: Chefetagen sehen hohe Relevanz von Cybersicherheit, erkennen darin aber keine Wettbewerbsvorteile

Gleichzeitig verneint die Mehrzahl, einen daraus resultierenden Wettbewerbsvorteil ableiten und diesen aktiv kommunizieren zu können.

Sophos veröffentlicht einen neuen, aktuellen Teil seiner großangelegten Management-Studie „Chef, wie hältst du es mit der Cybersicherheit“ für Deutschland, Österreich und die Schweiz. Die nun veröffentlichten Zahlen aus diesem Jahr beleuchten unter anderem, wie C-Level-Managements in den drei Ländern den Einfluss der Cybersicherheit im eigenen Unternehmen auf Geschäftsbeziehungen bewerten. Die Studie ist eine Fortsetzung einer Befragungsreihe aus 2022 und wurde im ersten Quartal dieses Jahres erneut vom Marktforschungsinstitut Ipsos im Auftrag von Sophos durchgeführt.

Alle bestätigen die hohe Relevanz von Cyberschutz für die Geschäftsbeziehungen

Hinsichtlich der Frage, wie sie auf einer Skala von eins (sehr wichtig) bis sechs (sehr unwichtig) den Einfluss einer effizienten Cybersicherheitsinfrastruktur auf ihre geschäftlichen Beziehungen zu Kunden und Geschäftspartnern bewerten, sind sich die Befragten in allen drei Ländern in der überwiegenden Mehrzahl einig: In Deutschland halten die Managerinnen und Manager zu 55 Prozent Cyberschutz für sehr wichtig für die Business-Beziehungen, in Österreich sagen dies 46 Prozent und in der Schweiz betonen sogar 60 Prozent die Relevanz der implementierten Cybersicherheitsmaßnahmen. Als wichtig bewerten diesen Aspekt 28 der deutschen, 34 Prozent der österreichischen und 32 Prozent der Schweizer Managements. Dass Cyberschutz gänzlich unwichtig sei, glaubt niemand der Befragten.

Bedeutung hoch, tatsächlicher Einfluss niedrig?

Gleich bei der nächsten Frage zeigt sich eine Diskrepanz in der Bewertung durch die Chefinnen und Chefs. Bezifferte, wie eingangs aufgezeigt, die sehr deutliche Mehrheit den Einfluss eines effizienten Cyberschutzes auf Geschäftsbeziehungen als mindestens wichtig, zeichnet der Realitätscheck ein scheinbar anderes Bild. Auf die Frage, ob sich das Thema Cyberschutz tatsächlich auf der Ebene der Zusammenarbeit mit Kunden ausgewirkt habe, bestätigen knapp 35 Prozent der deutschen, 34 Prozent der österreichischen und 40 Prozent der Schweizer Umfrage-Teilnehmenden positiv, dass sie ohne wirkungsvollen Cyberschutz in der Tat Kunden verloren hätten. Die Mehrheit der Befragten dagegen sagt – in Deutschland knapp 55 Prozent, in Österreich 58 Prozent und in der Schweiz 48 Prozent – die Cybermaßnahmen des eigenen Unternehmens seien weder in den Beziehungen zu Kunden noch in der Neukunden-Akquise bislang ein Thema gewesen. Lediglich in der Schweiz erweist sich dieser Aspekt somit als einigermaßen ausgeglichen.

Tatsächliche negative Auswirkungen vermelden hierbei nur jeweils sehr wenige Unternehmen. Ein Prozent der Managements in Deutschland gibt an, aufgrund von mangelndem Cyberschutz Kunden verloren zu haben. Zwei Prozent der Unternehmen in der Schweiz sowie einem Prozent der deutschen Firmen ist aus demselben Grund zudem Neugeschäft entgangen.

Kein Wettbewerbsvorteil, keine Kommunikation

Noch deutlicher als beim Thema Auswirkungen auf Geschäftsbeziehungen zeigt sich hinsichtlich der aktiven Kommunikation der Cybersicherheitsinfrastruktur in Richtung Kunden und Geschäftspartner eine Diskrepanz. Nur insgesamt gut 29 Prozent der deutschen sowie 24 Prozent der österreichischen Unternehmen kommunizieren ihren Cyberschutz aktiv an Kunden und Geschäftspartner. In der Schweiz tun dies mit immerhin 40 Prozent deutlich mehr.

Mit dem Argument, die IT-Sicherheitsinfrastruktur des Unternehmens verschaffe ihnen keinen Wettbewerbsvorteil bei Kunden oder Geschäftspartnern, binden dagegen knapp 66 Prozent der deutschen, 68 Prozent der österreichischen und 50 Prozent der Schweizer Unternehmen diesen Aspekt nicht in ihre Kommunikation ein.

Wettbewerbsvorteile sehen und nutzen: Sicheres tun und darüber sprechen.

„Es ist zunächst ein erfreuliches Ergebnis, dass die Management-Ebenen in Unternehmen der Cybersicherheit eine so hohe Bedeutung für ihre Geschäftsbeziehungen beimessen“, sagt Michael Veit, Security Experte bei Sophos. „Gleichzeitig bin ich überzeugt, dass viele Unternehmen, die eine wirksame, moderne Cybersicherheitsinfrastruktur im Einsatz haben und darüber nicht kommunizieren, Chancen ungenutzt lassen. Wer etwa vernetzte und intelligente Schutztechnologien verwendet, oder auch externe Expertise im Rahmen eines Cybersecurity as a Service-Modells (CSaaS) nutzt, hat entscheidende Elemente einer zeitgemäßen, proaktiven Sicherheitsstrategie implementiert. Dies kann angesichts der sich verschärfenden Bedrohungslage ein Wettbewerbsvorteil sein. Oder anders gesagt: Wer bei der Cybersicherheit gut aufgestellt ist, schafft Vertrauen für sich selbst und alle Partner. Darüber sollte man reden.“

Über die Umfrage:

Ipsos hat im Auftrag von Sophos 201 C-Level-Managerinnen und -Manager aus Handel, Dienstleitung und verarbeitendem Gewerbe in Deutschland sowie jeweils 50 in Österreich und der Schweiz zum Thema IT-Sicherheit in ihren Unternehmen befragt.

Sophos ist ein weltweit führender und innovativer Anbieter fortschrittlicher Lösungen zur Abwehr von Cyberangriffen, darunter Managed Detection and Response (MDR) sowie Incident Response Services. Das Unternehmen bietet ein breites Portfolio an Endpoint-, Netzwerk-, E-Mail- und Cloud-Sicherheitstechnologien, das bei der Abwehr von Cyberangriffen unterstützt. Als einer der größten auf Cybersecurity spezialisierten Anbieter schützt Sophos mehr als 600.000 Unternehmen und mehr als 100 Millionen Anwender weltweit vor aktiven Angriffen, Ransomware, Phishing, Malware und vielem mehr.

Die Dienste und Produkte von Sophos sind über die cloudbasierte Management-Konsole Sophos Central verbunden und werden vom bereichsübergreifenden Threat-Intelligence-Expertenteam Sophos X-Ops unterstützt. Die Erkenntnisse von Sophos X-Ops erweitern das gesamte Sophos Adaptive Cybersecurity Ecosystem. Dazu gehört auch ein zentraler Datenspeicher, der eine Vielzahl offener APIs nutzt, die Kunden, Partnern, Entwicklern und anderen Anbietern von Cybersecurity und Informationstechnologie zur Verfügung stehen.

Sophos bietet Cybersecurity-as-a-Service für Unternehmen an, die vollständig verwaltete, schlüsselfertige Sicherheitslösungen benötigen. Kunden können ihre Cybersecurity auch direkt mit der Security Operations Platform von Sophos verwalten oder einen hybriden Ansatz verfolgen, indem sie ihre internen Teams mit Sophos Services ergänzen, einschließlich Threat Hunting und Systemwiederherstellung.

Sophos vertreibt seine Produkte über Reseller und Managed Service Provider (MSPs) weltweit. Der Hauptsitz von Sophos befindet sich in Oxford, U.K.

Weitere Informationen unter: www.sophos.de

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

![]()