Schwachstelle bei Windows Server Update Services im Visier der Cyberkriminellen

Am 24. Oktober entdeckte Sophos den Missbrauch einer kritischen Lücke in mehreren Kundenumgebungen. Die Angriffswelle, die sich über mehrere Stunden erstreckte und auf öffentlich zugängliche WSUS-Server abzielte, betraf Kunden verschiedenster Branchen und schien kein gezielter Angriff zu sein. Es ist unklar, ob die Angreifer den öffentlich verfügbaren Proof-of-Concept nutzten oder einen eigenen Exploit entwickelten.

„Diese Aktivität zeigt, dass Angreifer schnell gehandelt haben, um diese kritische Schwachstelle in WSUS auszunutzen und wertvolle Daten von gefährdeten Organisationen zu sammeln. Über die Sophos-Telemetrie haben wir bisher sechs Vorfälle eindeutig identifiziert, aber das dürfte nur die Spitze des Eisbergs sein. Weitere Untersuchungen identifizierten mindestens 50 Opfer, hauptsächlich in den USA, darunter Universitäten, Technologie-, Produktions- und Gesundheitsorganisationen. Möglicherweise handelte es sich um eine erste Test- oder Aufklärungsphase, und die Angreifer analysieren nun die gesammelten Daten, um neue Angriffsmöglichkeiten zu identifizieren. Derzeit beobachten wir keine weiteren Massenangriffe, aber es ist noch zu früh, und die Sicherheitsverantwortlichen sollten dies als Frühwarnung betrachten. Organisationen sollten sicherstellen, dass ihre Systeme vollständig gepatcht sind und die WSUS-Server sicher konfiguriert sind, um das Risiko eines Angriffs zu minimieren.“ – Rafe Pilling, Director of Threat Intelligencebei der Sophos Counter Threat Unit

Die CTU-Forscher empfehlen Unternehmen, die Herstellerwarnung zu beachten und die Patches sowie die Anweisungen zur Behebung der Schwachstelle umgehend anzuwenden.

Mehr Infos gibt es im englischen Blogbeitrag mit Details zu den Erkenntnissen. Für ein persönliches Gespräch organisieren wir gerne ein Gespräch mit einem der CTU-Experten.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

![]()

Sophos Ransomware-Studie im Gesundheitswesen: Erpressungen auf Höchststand, Lösegeldforderungen gesunken, Stress bei den Teams

Schwachstellen und Kapazitätsprobleme sind die Hauptursachen für Angriffe

Zum ersten Mal seit drei Jahren nannten die Befragten im Gesundheitssektor ausgenutzte Schwachstellen mit 33 Prozent als häufigste technische Ursache für Angriffe. Damit überholt diese Art der Attacken die Angriffe aufgrund von kompromittierten Anmeldedaten (18 Prozent), die 2023 und 2024 die häufigste Ursache darstellten.

Mehrere organisatorische Faktoren tragen dazu bei, dass Gesundheitsdienstleister Opfer von Ransomware werden. Mit 42 Prozent ist der häufigste Grund der Mangel an Personal beziehungsweise eine unzureichende Anzahl von Cybersicherheitsexperten, die Systeme zum Zeitpunkt des Angriffs überwachten. Dicht dahinter folgen bekannte Sicherheitslücken, die bei 41 Prozent der Angriffe eine Rolle spielten.

Datenverschlüsselung auf Fünfjahrestief, Angriffsstopps auf Fünfjahreshoch

Die Verschlüsselung von Daten im Gesundheitswesen durch Cyberkriminelle ist auf den niedrigsten Stand seit fünf Jahren gesunken. Nur 34 Prozent der Angriffe führte zu einer Verschlüsselung der Daten – der zweittiefste Wert in der diesjährigen Umfrage und weniger als die Hälfte der 74 Prozent aus dem Jahr 2024. Parallel dazu erreichte der Anteil der Angriffe, die vor der Verschlüsselung gestoppt wurden, mit 53 Prozent einen Fünfjahreshoch. Dies deutet darauf hin, dass Gesundheitsorganisationen ihre Abwehrmaßnahmen verstärken.

Erpressungen auf Allzeithoch

Die Angreifer passen sich jedoch an: Der Anteil der Organisationen im Gesundheitswesen, die von reinen Erpressungsangriffen betroffen waren und bei denen keine Daten verschlüsselt jedoch Lösegeld gefordert wurde, verdreifachte sich von nur 4 Prozent im Jahr 2022/23 auf 12 Prozent. Dies ist der höchste jemals verzeichnete Wert in der Studie – vermutlich, weil medizinische Daten (z. B. Patientendaten) besonders sensibel sind.

Lösegeldzahlungen sinken, das Vertrauen in Backups schwindet

Im Jahr 2025 zahlten nur noch 36 Prozent der Gesundheitsorganisationen das geforderte Lösegeld. Dies ist ein deutlicher Rückgang insgesamt, lag dieser Wert im Jahre 2022 z.B. noch bei 61 Prozent. Damit gehört dieser Sektor zu den vier Sektoren, die am seltensten über Lösegeldzahlungen ihre Daten wiederherstellten. Gleichzeitig sank auch die Nutzung von Backups zur Datenrekonstruktion nach einem Angriff auf 51 Prozent. Dies könnte auf eine stärkere Widerstandsfähigkeit aber auch mangelndes Vertrauen in die Backup-Resilienz hinweisen.

Lösegeldforderungen, Zahlungen und Wiederherstellungskosten sinken drastisch

Die Höhe der Lösegelder im Gesundheitswesen hat sich drastisch verändert:

- Die durchschnittlichen Lösegeldforderungen sanken um 91 Prozent auf 295.000 Euro im Vergleich zu 3.4 Millionen Euro in der Vorjahresstudie.

- Die tatsächlich gezahlten Beträge sind von knapp 1.5 Millionen Euro auf nur noch 129.000 Euro zurückgegangen. Dies ist der niedrigste Wert aller in der Studie erfassten Branchen.

Der Rückgang spiegelt einen starken Einbruch bei Forderungen und Zahlungen in mehrstelliger Millionenhöhe wider. Gleichzeitig stiegen die Forderungen im mittleren Bereich 860.000 bis 4.3 Millionen Euro.

Die durchschnittlichen Wiederherstellungskosten (ohne Lösegeldzahlungen) sind auf dem niedrigsten Stand seit drei Jahren und sanken um 60 Prozent auf rund 877.000 Euro, im Vergleich zu rund 2.2 Millionen Euro in der Vorjahresstudie. Insgesamt deuten die Ergebnisse ein robusteres und effizienteres Gesundheitswesen hin, das schwieriger auszubeuten ist, auch wenn kleinere Fälle häufiger vorkommen.

Druck durch Führungsetagen, Angst, Stress, Schuldgefühle

Die Umfrage macht darüber hinaus deutlich, dass die Verschlüsselung von Daten bei einem Ransomware-Angriff auch erhebliche Auswirkungen auf die Cybersicherheitsteams im Gesundheitswesen hat. 39 Prozent der Befragten gaben an, dass der Druck seitens der Führungsetage gestiegen ist. Weitere Auswirkungen sind unter anderem

- Zunehmende Angst oder Stress vor zukünftigen Angriffen (37 Prozent)

- Veränderte der Prioritäten oder Schwerpunkte (37 Prozent)

- Schuldgefühle, weil der Angriff nicht verhindert werden konnte (32 Prozent)

Über die Studie

Die Studie basiert auf den Ergebnissen einer unabhängigen Umfrage, die von Sophos unter 3.400 IT-/ Cybersicherheitsverantwortlichen in 17 Ländern in Amerika, EMEA und im asiatisch-pazifischen Raum, darunter 292 aus dem Gesundheitswesen, durchgeführt wurde. Alle Befragten vertreten Unternehmen mit 100 bis 5.000 Mitarbeitern. Die Umfrage wurde zwischen Januar und März 2025 vom Forschungsunternehmen Vanson Bourne durchgeführt. Die Teilnehmer wurden gebeten, ihre Antworten auf der Grundlage ihrer Erfahrungen im vergangenen Jahr zu geben.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Sophos stellt ITDR-Schutz vor identitätsbasierten Angriffen vor

Die Vorstellung von ITDR ist ein bedeutender Meilenstein für Sophos und ein Resultat aus der Übernahme von Secureworks. Sie ist die erste Secureworks-Lösung, die vollständig in die Sophos.Central-Plattform integriert ist und erweitert damit das umfassende Sicherheitsmanagement für die über 600.000 Sophos-Kunden.

Sophos ITDR richtet sich gegen identitätsbasierte Angriffe, eine der am schnellsten wachsenden Bedrohungen weltweit. Die Sophos X-Ops Counter Threat Unit (CTU) verzeichnete zwischen Juni 2024 und Juni 2025 einen Anstieg von 106 Prozent bei gestohlenen Zugangsdaten, die im Darknet zum Verkauf angeboten wurden – ein klares Zeichen für das wachsende Risiko. Der Sophos Active Adversary Report bestätigt zudem, dass in den in MDR- und Incident-Response-Fällen kompromittierte Zugangsdaten im zweiten Jahr in Folge die Hauptursache für Angriffe waren. In 56 Prozent der Vorfälle meldeten sich Angreifer mit gültigen Konten bei externen Remote-Diensten an.

„Cloud- und Remote-Arbeit haben die Angriffsfläche bei den Identitäten erweitert und neue Möglichkeiten für Angreifer geschaffen“, sagt Rob Harrison, SVP Product Management bei Sophos. „Komplexe Identitäts- und Zugriffsverwaltungssysteme mit ständig wechselnden Einstellungen und Richtlinien schaffen Lücken, die Angreifer ausnutzen. Sophos ITDR hilft, diese Lücken zu schließen, indem es Kunden einen schnellen Einblick in die Risiken von Identitäten bietet, kompromittierte Zugangsdaten überwacht und mit Sophos XDR und Sophos MDR für eine schnelle, analystengeführte Reaktion sorgt.“

Sophos ITDR deckt Risiken von Identitäten auf und ist darauf ausgelegt, alle bekannten MITRE ATT&CK Credential Access-Techniken zu erkennen und dagegen zu schützen. Die Lösung führt über 80 Prüfungen der Cloud-Identitätskonfiguration durch, überwacht kompromittierte Zugangsdaten im Darknet und nutzt KI-gestützte Erkennungen, um identitätsbasierte Angriffe wie Kerberoasting, Privilege Escalation, Account Takeover, Brute Force und Lateral Movement zu identifizieren. Integrierte Response Playbooks in Sophos ITDR sorgen für automatisierte Gegenmaßnahmen wie das Sperren von Konten, Zurücksetzen von Passwörtern, Aktualisieren der Multi-Faktor-Authentifizierung oder das Widerrufen von Sitzungen.

Wichtige Funktionen von Sophos ITDR:

- Identity Catalog: Vollständige Sichtbarkeit aller Identitäten in allen Systemen zur Reduzierung blinder Flecken.

- Identity Posture Dashboard: Einheitlicher, priorisierter Überblick über Risiken bei Identitäten, einschließlich kompromittierter Zugangsdaten aus dem Darknet, für ein schnelleres Handeln.

- Continuous Assessments: Stärkung der Sicherheitslage durch kontinuierliche Erkennung von Fehlkonfigurationen, inaktiven Konten, Schwachstellen und MFA-Lücken.

- Compromised Credential Monitoring: Schutz der Benutzer durch Erkennung und Benachrichtigung, wenn gestohlene Zugangsdaten in Datenbanken für gestohlene Identitäten auftauchen.

- Dark Web Intelligence: Proaktive Überwachung von Untergrundmärkten auf geleakte Zugangsdaten, um Angreifern immer einen Schritt voraus zu sein.

- User Behavior Analytics (UEBA): Früherkennung interner Bedrohungen und anomaler Aktivitäten zur Verhinderung von Kontoübernahmen und lateralen Bewegungen.

- Advanced Identity Detections: Erkennung komplexer Identitätsangriffe wie Kerberoasting, Account Compromise, Password Spray, Brute Force und Impossible Travel.

Identity Response Actions: Sofortiges Eingreifen bei Identitätsbedrohungen durch integrierte Maßnahmen wie das Deaktivieren von Konten, Zurücksetzen von Sitzungen oder Passwörtern sowie das Markieren von kompromittierten Benutzern in Microsoft Entra ID.

Sophos ITDR integriert sich nahtlos in Sophos XDR sowie Sophos MDR und erzeugt automatisch Fälle, wenn identitätsbasierte Bedrohungen oder hohe Risiken identifiziert werden. Im Zusammenspiel mit Sophos MDR untersuchen Sophos-Sicherheitsanalysten die Vorfälle und ergreifen für den Kunden Reaktionsmaßnahmen, was die Behebung beschleunigt und das Risiko senkt.

Sophos-Partner erhalten Schulungsmaterialien und Vertriebsunterstützung im Sophos Partner Portal.

Sophos ist ein führender Anbieter im Bereich Cybersicherheit und schützt weltweit über 600.000 Unternehmen und Organisationen mit einer KI-gestützten Plattform und von Experten bereitgestellten Services. Sophos unterstützt Unternehmen und Organisationen unabhängig von ihrem aktuellen Sicherheitsniveau und entwickelt sich mit ihnen weiter, um Cyberangriffe erfolgreich abzuwehren. Die Lösungen von Sophos kombinieren maschinelles Lernen, Automatisierung und Echtzeit-Bedrohungsinformationen mit der menschlichen Expertise der Sophos X-Ops. So entsteht modernster Schutz mit einer 24/7 aktiven Erkennung, Analyse und Abwehr von Bedrohungen. Das Sophos-Portfolio beinhaltet branchenführende Managed Detection and Response Services (MDR) sowie umfassende Cybersecurity-Technologien – darunter Schutz für Endpoints, Netzwerke, E-Mails und Cloud-Umgebungen, XDR (Extended Detection and Response), ITDR (Identity Threat Detection and Response) und Next-Gen-SIEM. Ergänzt wird das Angebot durch Beratungs-Services, die Unternehmen und Organisationen helfen, Risiken proaktiv zu reduzieren und schneller zu reagieren – mit umfassender Transparenz und Skalierbarkeit, um Bedrohungen immer einen Schritt voraus zu sein. Der Vertrieb der Sophos-Lösungen erfolgt über ein globales Partner-Netzwerk, das Managed Service Provider (MSPs), Managed Security Service Provider (MSSPs), Reseller und Distributoren, Marketplace-Integrationen und Cyber Risk Partner umfasst. So können Unternehmen und Organisationen flexibel auf vertrauensvolle Partnerschaften setzen, wenn es um die Sicherheit ihres Geschäfts geht. Der Hauptsitz von Sophos befindet sich in Oxford, Großbritannien. Weitere Informationen finden Sie unter www.sophos.de.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()

Vier Fragen entscheiden über mehr Cyber-Resilienz

Dass Resilienz ein Top-Thema in jedem Unternehmen sein sollte, belegen die aktuellen Studienergebnisse von Sophos: Laut dem Sophos State of Ransomware Report 2025 lag die durchschnittliche Lösegeldsumme nach einem Ransomware-Angriff bei rund einer Million US-Dollar und bei weiteren 1,5 Millionen Wiederherstellungskosten on-top. Zudem zeigt der Sophos Threat Report 2025, dass Ransomware etwa 70 Prozent der Sophos Incident Response-Fälle bei kleinen Unternehmenskunden ausmachte. Bei mittelständischen Unternehmen von 500 bis 5000 Mitarbeitern lag dieser Wert sogar bei über 90 Prozent.Diese Zahlen unterstreichen: Der Schutz von Endpunkten ist kein reines IT-Thema mehr, sondern eine strategische Architekturfrage, die über die Cyber-Resilienz eines Unternehmens entscheidet.

Plattformdenken statt Features

Moderne Endpoint Protection geht weit über die bloße Abwehr einzelner Bedrohungen hinaus. Entscheidende Differenzierungsmerkmale liegen in der Datenqualität der Telemetrie, der Architektur und der Integrationsfähigkeit der Sicherheitsplattform.Moderne Sicherheitsplattformen wie Sophos XDR (Extended Detection and Response) nutzen KI-gestützte Workflows, umfassende Integrationen und eine einheitliche Sicht auf die gesamte IT-Infrastruktur, um Bedrohungen effizient zu identifizieren und darauf zu reagieren. „Die Zeiten, in denen einzelne Sicherheitsprodukte ausgereicht haben, sind vorbei. Cyber-Resilienz entsteht heute durch eine ganzheitliche, lernfähige Plattformarchitektur, die Prävention, Erkennung und Reaktion intelligent verbindet“, sagt Michael Veit, Security-Experte bei Sophos. „Unternehmen, die ihre Sicherheit dynamisch orchestrieren, reagieren schneller und können Angriffe stoppen, bevor sie Schaden anrichten.“

Wichtige Fragen zur Entscheidung für eine moderne Sicherheitsplattform sind:

- Volumen: Wie viel Telemetrie wird erfasst? Erkennen Sie reales Angreiferverhalten im globalen Maßstab, das heißt neben Malware auch „Hands-on-Keyboard“-Angriffe, Toolmissbrauch oder persistente Techniken?

- Vielfalt: Sieht die Plattform nur Endpoints oder hat sie auch E-Mails, Netzwerke, Cloud-Dienste und Identitäten im Blick? Kommen die Daten aus unterschiedlichen Regionen, Branchen und Sicherheitsreifegraden?

- Geschwindigkeit: Wie schnell werden Daten verarbeitet und aktualisiert? Lernen Ihre Modelle aus neuen Bedrohungen in Stunden oder erst nach Tagen?

- Verlässlichkeit: Können Sie den Daten vertrauen? Werden sie mit Threat Intelligence angereichert und durch reale Vorfälle verifiziert?

Von Prävention zur Resilienz

Der Endpoint ist oft die erste und beste Gelegenheit, Angriffe zu stoppen. Eine moderne Sicherheitsarchitektur ermöglicht es, diesen Schutz auf E-Mail, Netzwerk, Cloud und Identität auszuweiten. So entsteht eine durchgängige Detection & Response-Strategie, die eine Ausbreitung verhindert und kritische Systeme schützt.Damit sinken Risiken, verkürzen sich Erkennungszeiten und werden Reaktionen schneller. Und falls im Unternehmen die Expertise oder das Personal fehlt, lassen sich rund um die Uhr verfügbare Managed Detection and Response Services (MDR) direkt in die Plattform integrieren.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Logistikbranche im Visier:

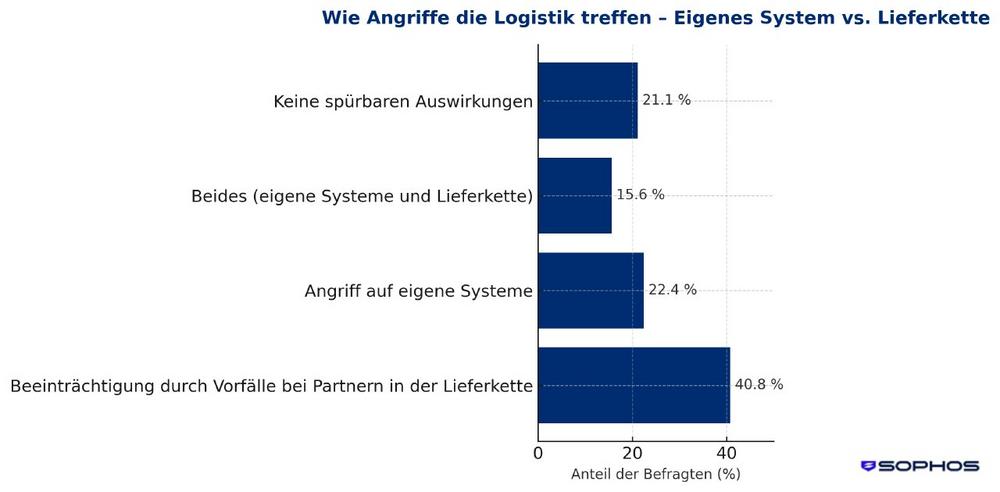

Die Logistikbranche hat die Bedeutung von Cybersicherheit erkannt, in der täglichen Praxis bleibt sie jedoch verletzlich. Das ist eines der Ergebnisse einer aktuellen Befragung von Sophos unter 147 Fach- und Führungskräften aus Logistikunternehmen in Deutschland. Insgesamt 78,8 % der Befragten berichten hier, dass ihr Betrieb bereits direkt oder indirekt von einem Cyberangriff betroffen war. Besonders häufig trifft es Betriebe demnach über ihre Partner in der Lieferkette.

Schwachstellen im Netzwerk der Partner

Die meisten Vorfälle entstehen der Befragung zufolge nicht in den eigenen Systemen, sondern an den Schnittstellen zu Kunden und Lieferanten. 40 Prozent der Unternehmen wurden durch Sicherheitslücken oder Ausfälle in der Lieferkette beeinträchtigt. Hier offenbaren sich Fluch wie Segen, denn die starke digitale Vernetzung innerhalb der Branche sorgt für Effizienz, aber auch für neue Einfallstore.

Der Mensch als Sicherheitsrisiko

Neben technischen Angriffen bleibt der menschliche Faktor eine der größten Gefahren. 81 Prozent der Befragten sehen menschliche Fehler oder mangelndes Sicherheitsbewusstsein als ein zentrales Risiko für ihre IT-Systeme. Auch der Fachkräftemangel verschärft die Lage: Drei Viertel der Befragten geben an, dass fehlendes Personal im Bereich IT-Sicherheit die Abwehrfähigkeit ihrer Unternehmen deutlich einschränkt.

Regeln sind da, doch die Kontrolle fehlt

Viele Unternehmen haben aus früheren Vorfällen gelernt und mittlerweile klare Regeln für Partner und Subunternehmer eingeführt. Zwei Drittel der Logistikunternehmen haben inzwischen vertragliche IT-Sicherheitsvorgaben für Partner definiert. Nur ein Teil davon überprüft jedoch regelmäßig, ob diese Standards auch eingehalten werden. Die Lücke zwischen Strategie und Kontrolle bleibt groß, Sicherheitslücken entstehen oft dort, wo eigentlich Kontrollmechanismen greifen sollten.

Ein einzelner Schwachpunkt kann die ganze Kette treffen

„Die Logistik ist so eng vernetzt, dass ein einzelner Schwachpunkt die ganze Kette treffen kann“, sagt Michael Veit, Sicherheitsexperte bei Sophos. „Viele Unternehmen investieren inzwischen in Technik und Schulungen, aber die größte Herausforderung bleibt der Faktor Mensch – in den eigenen Reihen und bei den Partnern.“

Die Studie zeigt, dass Cybersicherheit in der Logistik längst kein Randthema mehr ist.

Gerade in kleineren Logistikbetrieben liegt die Verantwortung für IT-Sicherheit dabei oft noch direkt bei der Geschäftsführung oder der Bereichsleitung, während größere Unternehmen spezialisierte Sicherheitsfunktionen aufbauen. Das verdeutlicht, wie heterogen die Branche aufgestellt ist – und wie unterschiedlich die Wege zu mehr Cyberschutz aussehen.

Welche Maßnahmen Logistikunternehmen für mehr Cybersicherheit umsetzen sollten

- Lieferanten regelmäßig auf IT-Sicherheitsstandards prüfen

- Mitarbeitende gezielt schulen und für Risiken sensibilisieren

- Notfallpläne und Backup-Strategien regelmäßig testen

- Systeme aktuell halten und veraltete Geräte ersetzen

- Cybersicherheit als Managementaufgabe verstehen und steuern

Zur Studie

Die Befragung wurde im September 2025 von techconsult im Auftrag von Sophos durchgeführt. Insgesamt nahmen 147 Fach- und Führungskräfte aus der Logistikbranche in Deutschland teil. Die Teilnehmer kommen aus Unternehmen aller Größenordnungen – vom Mittelstand bis zum internationalen Konzern.

Rund ein Drittel der Befragten arbeitet in Betrieben mit über 1.000 Beschäftigten, weitere 20 Prozent in Unternehmen zwischen 200 und 499 Mitarbeitenden. Besonders stark vertreten ist die IT- und Führungsebene mit 28 Prozent IT-Bereichsleitern, 16 Prozent Bereichsleitern, 14 Prozent CIOs und neun Prozent Geschäftsführern.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

![]()

Fehlendes Geld ist der größte Feind für Cybersicherheit

Hohe Umsetzungsbereitschaft – aber nicht grenzenlos

In Deutschland sagen 81 Prozent, in Österreich 84 Prozent und in der Schweiz 80 Prozent der befragten C-Level-Entscheider:innen, dass in ihren Unternehmen noch keine Maßnahme zum Cyberschutz verworfen wurde. Das entspricht zunächst einer hohen Umsetzungsbereitschaft. Dennoch berichtet jedes zehnte Unternehmen, dass die Realisierung von Cybersicherheitsmaßnahmen am Ende am Geld gescheitert ist. In Deutschland bestätigen dies 10,5 Prozent, in Österreich 10 Prozent, in der Schweiz sogar 12 Prozent der Befragten.

Budgethürden vor allem in Produktionsunternehmen

Vor allem die Produktionsunternehmen scheinen mit diesem Problem zu kämpfen. Sie liegen in allen Ländern über dem Durchschnitt aller befragten Unternehmen: in Deutschland und Österreich bei jeweils rund 16 Prozent, in der Schweiz sind es 15,8 Prozent.

Aber auch der Handel zeigt Schwierigkeiten. In Österreich gibt ein Viertel der Handelsunternehmen an, aus Kostengründen auf Cybersicherheitsmaßnahmen verzichtet zu haben. In der Schweiz sind dies 14,3 Prozent. Dienstleistungsunternehmen berichten dagegen deutlich seltener von Budgetproblemen – in Deutschland tun das nur 8,7 Prozent, in der Schweiz 8,3 Prozent und in Österreich kein einziges.

Hohe Komplexität ist (fast) kein Hinderungsgrund

Eine zu herausfordernde Komplexität der Cybersicherheitslösungen spielt als Hinderungsgrund für eine Implementierung in allen drei Nachbarländern offenbar eine untergeordnete Rolle: In Deutschland benennen diesen Punkt 5,0 Prozent der Unternehmen und in der Schweiz 8,0 Prozent. In Österreich wird dieser Aspekt als Grund für nicht umgesetzte Maßnahmen überhaupt nicht genannt.

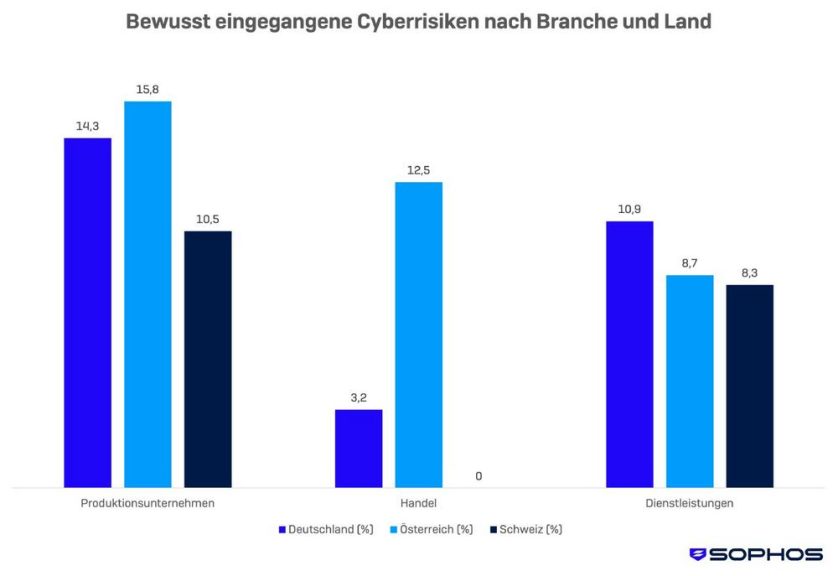

Produktionsunternehmen gehen auch häufiger bewusst Cybersicherheitsrisiken ein

Auf die Frage, ob Unternehmen schon einmal bewusst ein Risiko in der Cybersicherheit eingegangen sind, fällt das Bild differenzierter aus. In Deutschland bestätigen dies 11 Prozent, in Österreich 12 Prozent und in der Schweiz 8 Prozent der Befragten.

Auffällig sind dabei auch hier die Zahlen der Produktionsunternehmen: Mit 14,3 Prozent in Deutschland, 15,8 Prozent in Österreich und 10,5 Prozent in der Schweiz geben sie überdurchschnittlich häufig an, bewusst Cyberrisiken eingegangen zu sein. Ebenfalls über dem Durchschnitt bewegt sich bei diesem Aspekt auch der Handel in Österreich. Hier berichten 12,5 Prozent der Befragten, bereits bewusst ein Risiko eingegangen zu sein. In Deutschland (3,2 %) und der Schweiz (0 %) zeigen sich Händler deutlich weniger risikobereit, während die Dienstleistungsunternehmen länderübergreifend durchweg im Mittelfeld liegen (rund 8–11 Prozent).

Auch das Alter der Entscheidungsträger:innen scheint eine Rolle bei der bewussten Entscheidung für oder gegen Cyberrisiken zu spielen: In Deutschland und in der Schweiz zeigen sich die unter 45-Jährigen risikobereiter. In Österreich führen überraschend die über 45-Jährigen.

Lösungsansätze: Sicherheit auch für kleine Budgets

„Cybersicherheit scheitert in vielen Unternehmen nicht am Willen, sondern am Budget", bestätigt Michael Veit, Sicherheitsexperte bei Sophos. „Gerade Produktionsbetriebe und Handelsunternehmen nennen häufig Kosten als Grund, Maßnahmen nicht umzusetzen. Für kleine und mittlere Unternehmen gibt es deshalb Lösungen, die bezahlbar sind und trotzdem den steigenden Bedrohungen standhalten. Managed Detection and Response (MDR) ist hier ein gutes Beispiel: Unternehmen lagern die 24/7-Überwachung und Abwehr von Angriffen an Spezialisten aus – und erreichen so ein Sicherheitsniveau, das sie alleine weder finanziell noch personell stemmen könnten."

Zur Studie

Ipsos befragte im Auftrag von Sophos im Frühjahr 2025 insgesamt 300 C-Level-Manager (keine IT-Verantwortlichen) aus verschiedenen Branchen: 200 in Deutschland sowie jeweils 50 in Österreich und der Schweiz. Thema der Umfrage war der Stellenwert von IT-Sicherheit und KI-Technologien in den Unternehmen. IT-Verantwortliche wurden explizit nicht befragt.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

![]()

Ransomware setzt Einzelhandel massiv unter Druck: Forderungen steigen, IT-Teams am Limit

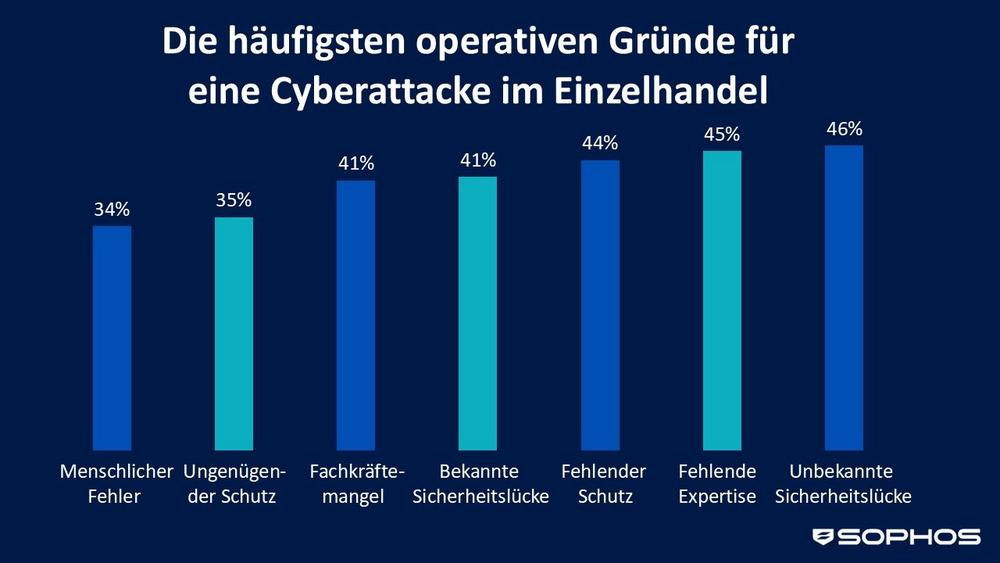

Technisch wie organisatorisch: Standardursachen für Cyberangriffe im Einzelhandel

Nach den Vorgängerstudien aus den Jahren 2023 und 2024 nannten Einzelhändler ausgenutzte Schwachstellen zum dritten Mal in Folge als häufigste technische Ursache für Ransomware-Angriffe. In 30 Prozent der Fälle war diese Form der kriminellen Infiltration nach wie vor ausschlaggebend.

Auch operative Faktoren trugen dazu bei, dass Einzelhandelsunternehmen Opfer von Ransomware werden. Am häufigsten nannte fast die Hälfte (46 Prozent) der Befragten unbekannte Sicherheitslücken als initialen Einstiegspunkt für die Kriminellen. Dicht dahinter rangiert mangelnde Fachkenntnis, die in 45 Prozent der Angriffe eine Rolle spielte – was dem höchsten Wert entspricht, der in irgendeiner der untersuchten Branchen festgestellt wurde.

Weniger Datenverschlüsselung, aber Zunahme neuer Angriffsmethoden

Die Datenverschlüsselung durch Cyberkriminelle ist im Einzelhandel deutlich gefallen. Nur noch 48 Prozent der Angriffe führten 2025 zu einer tatsächlichen Verschlüsselung der Daten, verglichen mit 71 Prozent im Jahr 2023. Parallel dazu erreichte die Zahl der vereitelten Verschlüsselungsversuche ein Rekordhoch, was auf verbesserte Abwehrmechanismen der Unternehmen schließen lässt.

Doch Cyberkriminelle passen sich an: Der Anteil reiner Erpressungsangriffe, bei denen keine Daten verschlüsselt, aber dennoch Lösegeld für die Nichtveröffentlichung sensibler Daten gefordert wird, hat sich innerhalb von zwei Jahren verdreifacht. Während 2023 lediglich zwei Prozent der Befragten betroffen waren, lag der Anteil 2025 bereits bei sechs Prozent.

Resignation als Strategie für Datenwiederherstellung

Die Art und Weise, wie Einzelhändler Daten nach einem Cyberangriff wiederherstellen, hat sich spürbar verändert. Während 2021 noch 32 Prozent der Unternehmen das Lösegeld zahlten, um ihre Daten zurückzuerlangen, waren es 2025 bereits 58 Prozent – deutlich mehr als der branchenübergreifende Durchschnitt von 49 Prozent. Im Gegenzug sank die Nutzung von Backups auf ein Vierjahrestief. Zwar sind Backups nach wie vor die etwas häufiger gewählte Lösung, doch die abnehmende Tendenz deutet auf eine zunehmende Abhängigkeit von anderen Wiederherstellungsmöglichkeiten hin.

Forderungen steigen rasant, dennoch bleiben Zahlungen stabil

Die Studie belegt außerdem einen drastischen Anstieg der Lösegeldforderungen. Im Jahr 2025 lag die durchschnittliche Forderung bei 1,71 Millionen Euro – doppelt so hoch wie noch im Jahr zuvor. Besonders stark zugenommen hat die Zahl der Forderungen von über 4,28 Millionen Euro, die von 17 Prozent im Jahr 2024 auf 27 Prozent im Jahr 2025 gestiegen sind.

Verglichen mit dieser Entwicklung zeigt sich der Einzelhandel im Durchschnitt widerstandsfähiger: Die durchschnittliche Lösegeldzahlung erhöhte sich um fünf Prozent von 813.563 Euro im Jahr 2024 auf 856.382 Euro im Jahr 2025. Gleichzeitig sanken die durchschnittlichen Kosten für die Wiederherstellung nach einem Angriff – ohne Lösegeldzahlungen – um 40 Prozent auf 1,41 Millionen Euro und damit auf den niedrigsten Wert seit drei Jahren.

Bis an die Substanz: Belastung für IT- und Sicherheitsteams

Die Studie macht zudem deutlich, dass die Folgen von Ransomware weit über finanzielle Schäden hinausgehen. Nahezu die Hälfte der Befragten (47 Prozent) berichtete von verstärktem Druck seitens des Managements, wenn es infolge eines Angriffs zu einer Datenverschlüsselung kam. Viele IT- und Cybersicherheitsverantwortliche gaben außerdem an, unter erhöhter Angst oder Stress vor künftigen Angriffen zu leiden (43 Prozent). Auch krankheitsbedingte Abwesenheit aufgrund von Stress oder psychischen Belastungen (37 Prozent) sowie Schuldgefühle, den Angriff nicht verhindert zu haben (34 Prozent), wurden häufig genannt.

Über die Studie

Die Ergebnisse basieren auf einer unabhängigen, anbieterneutralen Befragung von 3.400 IT- und Cybersicherheitsverantwortlichen in 17 Ländern in Amerika, EMEA und Asien-Pazifik. Darunter befanden sich 361 Teilnehmer aus dem Einzelhandel. Die befragten Unternehmen beschäftigen jeweils zwischen 100 und 5.000 Mitarbeiter. Die Erhebung wurde von Vanson Bourne zwischen Januar und März 2025 durchgeführt. Grundlage waren die Erfahrungen der Befragten aus den vergangenen zwölf Monaten.

Wir haben speziell für Sie als Journalist*in unsere Social-Media-Kanäle angepasst und aufgebaut. Hier tauschen wir uns gerne mit Ihnen aus. Wir bieten Ihnen Statements, Beiträge und Meinungen zu aktuellen Themen und natürlich den direkten Kontakt zu den Sophos Security-Spezialisten.

Folgen Sie uns auf und

LinkedIn: https://www.linkedin.com/groups/9054356/

X/Twitter: @sophos_info

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

![]()

Das David-und-Goliath-Gefühl in der Cybersicherheit

Große Unternehmen gelten als klar besser aufgestellt

Mehr Budget, höhere Attraktivität, bessere Ressourcen: Große Unternehmen in Deutschland, Österreich und der Schweiz sind hinsichtlich der Cybersicherheit deutlich besser aufgestellt, wenn es um Cybersicherheit geht. Das zumindest ist die vorherrschende Wahrnehmung in Chefetagen und eines der zentralen Ergebnisse aus der branchen- und länderübergreifenden Management-Studie von Sophos.

Die Mehrheit aller befragten C-Level-Führungskräfte gehen davon aus, dass große Unternehmen mehr Budget, besseres Personal und höhere Attraktivität für IT-Fachkräfte mitbringen. Kleinere Unternehmen werden dagegen oft als weniger gut vorbereitet wahrgenommen.

Finanzielle Mittel als Wettbewerbsvorteil

Besonders ausgeprägt ist der eingeschätzte Vorteil großer Unternehmen beim Thema Budget. In der Schweiz glauben 70 Prozent der Befragten, dass sich größere Unternehmen durch ihre finanziellen Mittel bessere Cybersicherheitsmaßnahmen leisten können. In Deutschland liegt dieser Wert bei 63 Prozent, in Österreich bei 58 Prozent. Damit spiegelt sich in allen drei Ländern die Einschätzung wider, dass höhere Budgets nicht nur grundsätzlich vorhanden sind, sondern auch effektiv in Sicherheitstechnologien und Schutzmaßnahmen investiert werden.

Attraktivität für Fachkräfte mit länderspezifischen Nuancen

Auch wenn die meisten Befragten große Unternehmen als sicherer einstufen, zeigen sich interessante Unterschiede zwischen den Ländern. In Deutschland gaben 69 Prozent der Führungskräfte an, dass große Unternehmen personell besser aufgestellt seien – in der Schweiz lag dieser Wert sogar bei 78,9 Prozent. Österreich liegt mit 58 Prozent deutlich darunter. Auch bei der Einschätzung, dass große Unternehmen für Fachkräfte attraktiver seien, liegt die Schweiz mit 68 Prozent vorn, gefolgt von Deutschland mit 66,5 Prozent und Österreich mit 64 Prozent.

Besonders auffällig: In Österreich sehen jüngere Führungskräfte unter 45 Jahren die Unterschiede zwischen kleinen und großen Unternehmen kritischer als ältere. So stimmten etwa 73,9 Prozent der Jüngeren der Aussage zu, dass große Unternehmen attraktiver für Fachkräfte seien, während dieser Wert bei den älteren Befragten deutlich niedriger ausfiel.

Kleinere Unternehmen schaffen Sicherheit mit Partnern

In Deutschland glauben nur 29,5 Prozent, dass kleinere Unternehmen nur mit internen Ressourcen ebenso gut abgesichert sind wie große – in der Schweiz sind es 20 Prozent, in Österreich 30 Prozent.

Allerdings wird kleineren Unternehmen durchaus ein hohes Sicherheitspotenzial zugetraut, insbesondere wenn externe Unterstützung hinzukommt. Besonders in der Schweiz glauben 64 Prozent der Befragten, dass kleinere Unternehmen mit Hilfe spezialisierter Dienstleister ein ähnliches Sicherheitsniveau erreichen können wie Großunternehmen. In Deutschland liegt dieser Wert bei 53 Prozent, in Österreich bei 52 Prozent. Diese Zahlen deuten darauf hin, dass externe Expertise eine realistische und vor allem Gewinn bringende Option darstellt, um Nachteile bei Budgets und Fachkräfte-Attraktivität in der Security auszugleichen.

Nur wenige verzichten auf Cybersicherheitsmaßnahmen

Konstant hoch ist die Bereitschaft in allen Ländern, Schutzmaßnahmen umzusetzen. Auf die Frage, ob man sich im eigenen Unternehmen bereits gegen eine Cybersicherheitsmaßnahme entschieden habe, antworteten in allen drei Ländern über 80 Prozent der Befragten mit Nein. In Österreich lag der Anteil der Unternehmen, die noch nie eine Maßnahme abgelehnt haben bei 84 Prozent, in Deutschland bei 81 Prozent und in der Schweiz bei 80 Prozent.

„Die Auswertung der aktuellen Management-Studie zeigt eine interessante Differenz zwischen dem, was Entscheider wahrnehmen, und dem, wie sie tatsächlich handeln,“ sagt Michael Veit, Security-Experte bei Sophos. „Denn obwohl viele kleinere Unternehmen überzeugt sind, im Vergleich zu größeren Firmen schlechter aufgestellt zu sein, zeigt sich gleichzeitig eine hohe Bereitschaft, in Sicherheit zu investieren und gemeinsam mit externen Partnern Risiken aktiv zu begegnen. Das sind gute Nachrichten.“

Zur Studie

Ipsos befragte im Auftrag von Sophos im Frühjahr 2025 insgesamt 300 C-Level-Manager (keine IT-Verantwortlichen) aus verschiedenen Branchen: 200 in Deutschland sowie jeweils 50 in Österreich und der Schweiz. Thema der Umfrage war der Stellenwert von IT-Sicherheit und KI-Technologien in den Unternehmen.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Ransomware im Visier: Sophos und Halcyon bündeln ihre Kräfte

Gegenseitige Manipulationsschutzmechanismen und Austausch von Bedrohungsdaten

Die Kooperation zwischen Sophos und Halcyon ermöglicht den Austausch von Bedrohungsdaten in Echtzeit, einschließlich Indikatoren für Kompromittierung (IOCs) sowie Informationen zu Angreiferverhalten und Angriffsmustern. Nach der vor kurzem veröffentlichten Ankündigung von Halcyon, ein Community-orientiertes Ransomware-Forschungszentrum einzurichten, verbessert diese Initiative zum Datenaustausch die Abwehrmaßnahmen sowohl der Sophos- als auch der Halcyon-Lösungen. Davon profitieren Kunden, die Sophos Endpoint powered by Intercept X, Sophos MDR, Sophos XDR oder Halcyons Anti-Ransomware-Plattform sowie andere gemeinsame Funktionen nutzen.

Im Rahmen der Zusammenarbeit implementieren Halcyon und Sophos zudem gegenseitige Manipulationsschutzmechanismen. Diese ermöglichen es den Plattformen, die Agenten der jeweils anderen Plattform in Kundenumgebungen zu überwachen und zu schützen. So profitieren Unternehmen, die beide Lösungen nutzen, von erhöhter Ausfallsicherheit, und die Integrität der gesamten Schutzstrategie wird noch effektiver sichergestellt.

Strategische Partnerschaft zur Stärkung der Bedrohungsabwehr

Die Zusammenarbeit im Bereich der Bedrohungsaufklärung ist Teil der umfassenderen Strategie von Sophos, die Reichweite und Geschwindigkeit seiner Bedrohungsreaktion durch strategische Partnerschaften zu erhöhen. Sophos X-Ops, die funktionsübergreifende Threat-Intelligence-Einheit des Unternehmens, wird eng mit den Forschungs- und Entwicklungsteams von Halcyon zusammenarbeiten, um Erkenntnisse zu Ransomware über ein breites Spektrum von Angriffsflächen hinweg auszutauschen und zu operationalisieren.

„Ransomware-Tools und -Taktiken entwickeln sich ständig weiter. Die beste Verteidigung sind zeitnahe, relevante Informationen, die es Verteidigern ermöglichen, schnell und sicher zu handeln“, so Simon Reed, Chief Research and Scientific Officer bei Sophos. „Indem wir Erkenntnisse mit Halcyon teilen, verbessern wir die Signaltreue und beschleunigen die Erkennung in unseren Systemen, was den Schutz aller von uns betreuten Organisationen stärkt.“

„Halcyon fühlt sich geehrt, mit Sophos zusammenzuarbeiten. Unseren Telemetriedaten zufolge hat sich Sophos in den letzten vier Jahren immer wieder als eine der effektivsten Endpoint-Security-Plattformen erwiesen. Sie arbeitet zuverlässig und wehrt Angreifer auf einem Niveau ab, das die meisten anderen Anbieter im Bereich Antivirus und Endpoint Detection and Response (EDR) der nächsten Generation deutlich übertrifft. Das Engagement von Sophos für Innovationen und die Einführung branchenführender und einzigartiger Funktionen verschafft seinen Kunden weiterhin einen täglichen Vorteil gegenüber den raffiniertesten Angriffen, die Unternehmen heute betreffen“, so Jon Miller, CEO und Mitgründer von Halcyon.

Über Halcyon

Halcyon, führender Anbieter von Anti-Ransomware-Lösungen, wurde speziell gegründet, um Ransomware zu bekämpfen und Datenerpressungsangriffe zu stoppen. Die Plattform und Dienste des Unternehmens ermöglichen operative Ausfallsicherheit, beseitigen Ausfallzeiten und reduzieren das Risiko durch Ransomware-Bedrohungen. Mit Schutzmechanismen, die auf Ransomware-Signale, -Funktionen und -Tools trainiert sind, erkennt Halcyon Ransomware-Bedrohungen und unterbindet sie proaktiv, bevor Schaden entsteht. Gestützt durch eine Ransomware-Garantie und ein rund um die Uhr verfügbares, virtuelles Team garantiert Halcyon, dass keine Lösegeldzahlungen geleistet und keine Ausfallzeiten toleriert werden müssen. Weitere Informationen unter halcyon.ai.

Sophos ist ein führender Anbieter im Bereich Cybersicherheit und schützt weltweit 600.000 Unternehmen mit einer KI-basierten Plattform und Experten-Services. Sophos begegnet Unternehmen unabhängig von ihrem Sicherheitsstatus auf Augenhöhe und entwickelt sich gemeinsam mit ihnen weiter, um Cyberangriffe abzuwehren. Die Lösungen kombinieren maschinelles Lernen, Automatisierung und Echtzeit-Bedrohungsinformationen mit der Expertise von Sophos X-Ops und bieten so fortschrittliche Bedrohungsüberwachung, -erkennung und -reaktion rund um die Uhr. Sophos bietet branchenführendes Managed Detection and Response (MDR) sowie ein umfassendes Portfolio an Cybersicherheitstechnologien – darunter Endpoint-, Netzwerk-, E-Mail- und Cloud-Sicherheit, Extended Detection and Response (XDR), Identity Threat Detection and Response (ITDR) und SIEM der nächsten Generation. Zusammen mit den Fachberatungsdienstleistungen der Sophos-Experten helfen diese Funktionen Unternehmen, Risiken proaktiv zu reduzieren und schneller zu reagieren – inklusive der nötigen Transparenz und Skalierbarkeit, um den sich entwickelnden Bedrohungen immer einen Schritt voraus zu sein.

Sophos agiert mit einem globalen Partnernetzwerk, das Managed Service Provider (MSPs), Managed Security Service Provider (MSSPs), Reseller und Distributoren, Marktplatzintegrationen sowie Cyber-Risikopartner umfasst. Dadurch haben Organisationen die Flexibilität, bei der Absicherung ihrer Unternehmenswerte auf vertrauensvolle Partnerschaften zurückzugreifen. Der Hauptsitz von Sophos befindet sich in Oxford, Großbritannien. Weitere Informationen finden Sie unter www.sophos.de.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Führungsetagen zu KI in der Cyberabwehr: Heute Unsicherheit, morgen Schlüsselrolle

Chance oder Risiko – die Mehrheit der Führungskräfte zeigt sich unentschlossen

In der DACH-weiten Gesamtbetrachtung hält nur rund ein Fünftel der befragten Führungskräfte (20 Prozent) den Einsatz von KI für „sehr wichtig" in der Cybersicherheit. 12,3 Prozent aller Befragten (Deutschland 13 Prozent, Schweiz und Österreich je 12 Prozent) halten die Technologie aktuell noch weitestgehend irrelevant für diesen Bereich. Gleichzeitig stuft etwa ein Viertel (28 Prozent) die Technologie vor allem als Risiko ein, weil sie auch von Cyberkriminellen aktiv genutzt wird. Der mit Abstand größte Anteil, nämlich 36 Prozent, ist sich unsicher und gibt an, die Rolle von KI in der Cyberabwehr nicht einschätzen zu können.

„Wir erleben derzeit eine digitale Schlüsselphase: Viele Führungskräfte erkennen aktuell die strategische Relevanz von KI für den Cyberschutz noch nicht oder sind verunsichert durch die gleichzeitigen Risiken.Hier braucht es gezielten Wissenstransfer und konkrete Anwendungsbeispiele, um das Potenzial von KI in der Cyberabwehr zu verdeutlichen", kommentiert Michael Veit, Security Evangelist bei Sophos. Die Empfehlung von Michael Veit ist ein pragmatischer Einstieg in die intelligenten Technologien: „Unternehmen sollten mit kleinen, kontrollierbaren KI-Pilotprojekten in der Threat Detection oder E-Mail-Sicherheit starten. Wichtig sind außerdem Investitionen in die Weiterbildung der IT-Teams und klare Governance-Richtlinien für den KI-Einsatz. So können sie schrittweise Erfahrungen sammeln und das enorme Potenzial der Technologie für ihre Sicherheitsstrategie erschließen."

Branchenunterschiede: Handel sieht KI besonders kritisch

Ein Blick in die einzelnen Branchen zeigt, wie stark die Wahrnehmung von KI im Sicherheitskontext variiert. Besonders verhalten reagiert das verarbeitende Gewerbe, in dem knapp 40 Prozent der Befragten angaben, die Bedeutung von KI nicht beurteilen zu können. Im Dienstleistungssektor fällt der Anteil der Unsicheren ebenfalls hoch aus, allerdings wird KI hier auch häufiger als strategisch wichtig bewertet.

Der Handel zeigt sich besonders sensibel gegenüber den Risiken: Dort äußerten länderübergreifend knapp 39 Prozent der Befragten die Sorge, dass KI primär als Angriffs-Werkzeug genutzt werden könnte.

Größere Unternehmen setzen stärker auf KI-Potenzial

Einen deutlichen Einfluss auf die Einschätzung von künstlicher Intelligenz hat auch die Unternehmensgröße. In Betrieben mit mehr als 200 Mitarbeitenden bewerten die Befragten den Einsatz von KI signifikant häufiger als relevant. So stuften rund 28 Prozent der größeren Unternehmen in Deutschland den KI-Einsatz als „sehr wichtig“ ein – ähnlich hoch wie in Österreich (28,6 %) und der Schweiz (35,3 %). In kleineren Unternehmen mit 50 bis 199 Mitarbeitenden hingegen liegt dieser Anteil durchweg niedriger. Die Ergebnisse legen nahe, dass mit steigender Unternehmensgröße auch die digitale Reife und die Bereitschaft zur Auseinandersetzung mit KI wachsen.

Pro oder contra ist eine Frage von jünger oder älter

Auch das Alter der Führungskräfte beeinflusst die Bewertung deutlich. Befragte unter 45 Jahren zeigen in allen drei Ländern eine höhere Zustimmung zur Aussage, dass KI ein bedeutender Faktor für die Cyberabwehr ist. In der Schweiz liegt dieser Anteil beispielsweise bei 26 Prozent unter den Jüngeren, während nur sieben Prozent der älteren Befragten zustimmen. Gleichzeitig erweist sich die Unsicherheit bei den über 45-Jährigen durchweg am höchsten.

Die Schweiz zeigt sich am zurückhaltendsten

In der länderspezifischen Auswertung zeigt sich die Schweiz insgesamt am vorsichtigsten: Nur 16 Prozent der dortigen Befragten halten KI für strategisch wichtig, aber 48 Prozent fühlen sich nicht in der Lage, deren Rolle überhaupt einzuschätzen. In Deutschland (21 Prozent) und Österreich (22 Prozent) sind die Zustimmungswerte deutlich höher – wenngleich auch hier jeweils ein Drittel der Führungskräfte angibt, keine klare Einschätzung treffen zu können.

Managements glauben an eine künftige Schlüsselrolle der KI in der Cyberabwehr

Trotz aktueller Unsicherheiten rund um KI in der Cyberabwehr glauben die meisten an eine Schlüsselrolle der Technologie in der Zukunft: In allen drei Ländern halten es viele Befragte für realistisch, dass KI in den nächsten fünf bis zehn Jahren eine zentrale Rolle in der Cybersicherheit übernehmen könnte. In Deutschland halten das insgesamt 65 Prozent der Befragten für „auf jeden Fall" oder „vielleicht" vorstellbar. In Österreich liegt dieser Anteil mit 72 Prozent sogar noch höher. In der Schweiz zeigen sich mit 74 Prozent die größten Zukunftserwartungen an KI-Technologien.

Auffällig ist dabei die Haltung der jüngeren Befragten unter 45 Jahren: In der Schweiz zum Beispiel halten hier 78,3 Prozent den KI-Einsatz künftig für realistisch – deutlich häufiger als ihre älteren Kollegen.

Am Wendepunkt? Von Zögern zu strategischem Handeln

Die Ergebnisse zeigen: Auch wenn derzeit noch viele Fragen offen sind, scheint die strategische Bedeutung von KI in der Cybersicherheit – vor allem mit Blick auf die kommenden Jahre – erkannt zu werden. Vieles deutet darauf hin, dass die Technologie an einem Wendepunkt stehen könnte. So dominieren zwar heute noch Unsicherheit und Risikobewusstsein. Allerdings zeichnet sich für die kommenden Jahre auch ein deutlicher Wandel in der Akzeptanz und vermuteten Rolle ab. Besonders bemerkenswert ist dabei das Gefälle zwischen den Generationen. Jüngere Führungskräfte haben bereits heute einen deutlich positiveren Blick auf die intelligenten Systeme und trauen ihr häufiger künftig eine zentrale Rolle zu.

Für Unternehmen ergeben sich daraus klare Handlungsfelder: Wissensaufbau im Management, praktische Pilotprojekte und eine stufenweise Integration von KI-Tools in die bestehende Sicherheitsarchitektur. „Der Schlüssel liegt darin, KI nicht als abstraktes Konzept zu betrachten, sondern konkrete Anwendungsfälle zu identifizieren und in kleinen Schritten zu testen,“ sagt Michael Veit. „So entsteht Vertrauen durch praktische Erfahrung.“

Über die Umfrage

Ipsos hat im Auftrag von Sophos im Frühjahr 2025 200 C-Level-Managerinnen und -Manager (keine IT-Verantwortlichen) aus verschieden Branchen in Deutschland sowie jeweils 50 in Österreich und der Schweiz zum Thema IT-Sicherheit in ihren Unternehmen befragt.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

![]()