Mobile Device Management – Mehr Funktionalität und Sicherheit für Firmenhandys

Wir alle nutzen das Smartphone nicht mehr nur zum Telefonieren. Wir fotografieren, filmen, verschicken E-Mails, Chatten, Spielen, Probieren neue Apps aus, andere Apps werden wieder gelöscht… Kurzum ein mobiler Computer, auf den kaum einer mehr verzichten mag. Umso angenehmer, wenn ich als Angestellter ein Handy vom Unternehmen zur Verfügung gestellt bekomme.

Und auch aus Sicht des Unternehmers bringt es Vorteile mit sich, wie beispielsweise Steigerung von Motivation und Zufriedenheit der MitarbeiterInnen. Zudem kann ich MitarbeiterInnen leicht erreichen und statte sie gegebenenfalls mit dem notwendigen Arbeitswerkzeug aus. Das ist sinnvoll, wenn beispielsweise viel Kundenkontakt besteht oder sie im Außendienst unterwegs sind.

Warum soll das Firmenhandy oder ein anderes mobiles Endgerät vom Unternehmen verwaltet werden?

Die Verwaltung von Mobilgeräten (Mobile Device Management) durch das Unternehmen bringt mehrere Vorteile mit sich. Zeitersparnis, Erhalt der Funktionalität oder Wahrung von Datenschutz.

Vorab sei gesagt, dass jedes Unternehmen hier seinen eigenen Weg finden muss. Dieser ist sicher auch abhängig vom Mitarbeiter und den Nutzungszielen des Handys. Um mal zwei (extreme) Möglichkeiten aufzuzeigen:

1. Ich wähle den liberalen Weg, übergebe meinem Angestellten das Handy, gestatte private Nutzung und lege keine Kontrolle an den Tag.

2. Ich gebe Geräte nur für dienstliche Zwecke heraus und verbiete die private Nutzung. Ich kontrolliere, welche Apps installiert werden und habe die Möglichkeit, das Handy zu orten.

Diese Geräte werden womöglich auch von einem zum anderen Mitarbeiter weitergereicht.

Insbesondere im zweiten Fall spare ich mir durch eine zentrale Verwaltung viel Aufwand bei der Neueinrichtung von Endgeräten. Denn so gebe ich einmal Grundeinstellungen vor und kann diese jederzeit rasch wiederherstellen. Das kann zum Beispiel in der Logistikbranche sinnvoll sein, wo FahrerInnen jeweils mit mobilen Endgeräten ausgestattet werden.

Wie erhalte ich die Funktionalität des Firmenhandys oder Tablets?

Ich definiere vorab, welche Apps auf dem Handy geladen werden und welche nicht. Dadurch schränke ich die Nutzungsmöglichkeit des Gerätes auf das Wichtige ein und verhindere, dass eventuell der Speicherplatz irgendwann voll ist. Denn je geringer der Speicherplatz wird, desto mehr laufe ich Gefahr, dass Dienstprogramme nicht mehr wie gewünscht ausgeführt werden können. Und das würde am Ende die ursprünglich angedachte Nutzung zu Unternehmenszwecken beschränken oder sogar verhindern.

Wie hilft mir Mobile Device Management bei der Datensicherheit meines Unternehmens?

Ein Sicherheitsproblem tritt immer dann auf, wenn unbefugt auf Unternehmensdaten zugegriffen werden kann. Um dies zu verhindern kann ich verschiedene Maßnahmen über das Mobile Device Management ergreifen.

– E-Mails: Nur Mobilgeräte, die über das Mobile Device Management angebunden sind, haben Zugang zum Emailserver des Unternehmens. Nur sie können überhaupt auf Emailkontakte zugreifen. So kann sich keiner einfach durch Eingabe von Passwörtern von außen einloggen.

– Kontakte (bei privater Nutzung des Handys relevant): Ich trenne geschäftliche und private Kontakte voneinander. Das kann ich beispielsweise durch eine komplett eigene App, die alle beruflichen E-Mails und Kontakte beinhaltet. Dienste wie Whatsapp haben darauf keinen Zugriff.

– Antivirenschutz: Dieser sollte zumindest bei Android-Geräten genutzt werden, um Beeinträchtigungen durch Schadsoftware zu verhindern.

Wie hilft mir Mobile Device Management, wenn ich mein Firmenhandy verloren habe?

Ich kann durch das Mobile Device Management vorab definieren, was mit dem entsprechenden Gerät bei Verlust passieren soll. Da gibt es grundsätzlich zwei empfehlenswerte Varianten:

– Die kompromisslose Variante: Sobald sich das Mobilgerät nochmal im Netz anmeldet, wird es gelöscht, d.h. auf Werkseinstellungen zurückgesetzt.

– Die entschärfte Variante: Ich lasse eine Nachricht auf dem Display einblenden. Zum Beispiel „Bitte melde dich unter Rufnummer xyz, wenn du dieses Gerät zurückgeben willst.“. Wenn nach einer bestimmten Zeitspanne, z.B. 2 Wochen, sich keiner gemeldet hat, dann lasse ich es auch wie oben beschrieben löschen.

Durch diese Varianten habe ich auch direkt das Thema Datenschutz mitbedient. Denn ich verhindere, dass auf dem Gerät gespeicherte personenbezogene Daten in falsche Hände geraten.

Wenn das Smartphone im Unternehmen eine große Rolle spielt, ob nun geschäftlich und/oder privat genutzt, macht eine Lösung in Form von Mobile Device Management Sinn. Es tut nicht weh und der Aufwand ist überschaubar. Der Nutzen dafür wie wir gesehen haben groß.

HTH GmbH

Kreuznaaf 15

53797 Lohmar

Telefon: +49 (2246) 92390

Telefax: +49 (2246) 923977

http://hth-computer.de/

E-Mail: a.roemer@hth-computer.de

![]()

Was kann ich als Unternehmen machen, wenn meine Daten verschlüsselt wurden?

Derzeit überall zu lesen: Hacker haben eine Sicherheitslücke eines Monitoringsystems ausgenutzt, um eine Ransomware einzuschleusen und die Daten zahlreicher Unternehmen zu verschlüsseln. Das berühmteste Beispiel darunter ist wohl das einer schwedischen Supermarktkette, deren Kassensystem tagelang lahmgelegt wurde. So mussten die meisten Filialen des Unternehmens vorerst geschlossen bleiben. Der unfassbare Verlust, der dem Einzelhändler durch den Verschlüsselungstrojaner entsteht, lässt sich nur erahnen.

Den meisten anderen Unternehmen würde in einem solchen Fall auch ein Stillstand drohen. Viele sind im Berufsleben sehr abhängig von ihrem Daten-System. Daher sollten Sie es unbedingt bestmöglich schützen: durch den Einsatz von professioneller Firewall und einem leistungsstarken Antivirus-Programm. Doch selbst dann gibt es leider nie die 100%ige Sicherheit – schließlich werden täglich etwa 320.000 neue Schadprogramme in Umlauf gebracht.

Das sind Ihre Reaktionsmöglichkeiten als Unternehmen

Doch wie können Sie als Unternehmen reagieren, wenn Sie in die Situation einer feindlichen Datenverschlüsselung durch Ransomware geraten? Generell gibt es zwei Möglichkeiten:

1. Sie gehen auf die mit dem Angriff verbundene Lösegeldforderung ein.

Für manche Unternehmen kann das verlockend klingen, denn der wirtschaftliche Schaden kann durch den Geschäftsstillstand schnell die Lösegeldforderung übersteigen. Wenn Sie dies in Erwägung ziehen, sollten Sie sich jedoch der Risiken bewusst sein, die Sie damit eingehen:

– Es gibt vorab keine Garantie, dass Sie nach der Zahlung den richtigen Schlüssel erhalten, um an Ihre Daten wieder heranzukommen.

– Auch mit dem richtigen Schlüssel ist Ihr System nicht nach zwei Minuten wieder einsatzbereit. Der Entschlüsselungs-Prozess dauert seine Zeit. Je mehr Daten, desto länger dauert es.

– Sie bestätigen die Angreifer in Ihrer Strategie und ermutigen Sie durch die Zahlung darin, ihre Ransomware weiterzuentwickeln. Und wer weiß, vielleicht versuchen Sie es dann wieder bei Ihrem Unternehmen? Schließlich ist bekannt, dass Sie auf Lösegeldforderungen eingehen.

– Eine Lösegeldzahlung kann strafbar sein, da Sie damit eventuell (wenn auch unwissentlich) Terrorismus finanzieren oder eine kriminelle Vereinigung unterstützen.

Sehr viel sicherer und meist auch schneller ist die zweite Möglichkeit:

2. Sie stellen das betroffenen IT-System mit Hilfe des Backups wieder her.

Die letzte Verteidigungslinie gegen Ransomware im Unternehmen ist ihr Backup. Denn so können Sie im Falle eines Angriffs auf die letzte Datensicherung zurückgreifen und diese zur Herstellung Ihres IT-Systems verwenden. Und das ist in der Regel schneller als die ganze Prozedur mit der Lösegeldzahlung und Entschlüsselungs-Abwicklung.

Vermutlich werden Ihnen dabei einige Daten fehlen, denn die meisten Unternehmen machen täglich ein Backup und nicht minütlich. Wie groß die Diskrepanz der Daten zwischen dem letzten Backup und dem Zeitpunkt des Angriffs ist, hängt maßgeblich von Ihrem Backup-System ab. Egal welche Größe – jedes Unternehmen braucht eine gute, auf individuelle Anforderungen angepasste Back-up Strategie. Dabei sollten Sie die 3-2-1 Regel beachten.

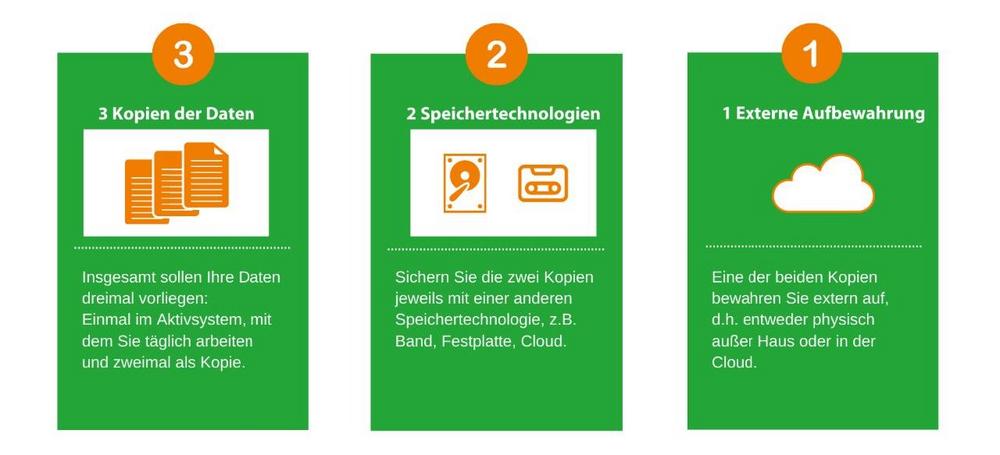

Die 3-2-1-Regel des Backups

3 Kopien der Daten: Insgesamt sollen Ihre Daten dreimal vorliegen, und zwar einmal im Aktivsystem, mit dem Sie täglich arbeiten und zweimal als Kopie.

2 Speichertechnologien:

Sichern Sie die zwei Kopien der Daten jeweils auf einer anderen Speichertechnologie.

1 Externe Aufbewahrung: Eine dieser beiden Kopien bewahren Sie außerhalb der Räumlichkeiten Ihres Unternehmens und getrennt von Ihrer IT-Infrastruktur auf. So ist sie vor Gefahren wie Einbruch, Überschwemmung, Vandalismus oder Feuer im Unternehmen geschützt.

Eine praktikable Lösung für kleine und mittlere Unternehmen ist ein Satz Festplatten oder ein Bandlaufwerk mit verschiedenen Medien. Die kann ein Mitarbeiter jeweils unproblematisch mit nach Hause nehmen. Wichtig hierbei: Die Daten auf den Speichermedien müssen unbedingt verschlüsselt sein, wenn Sie das Unternehmen verlassen. – In diesem Fall aber natürlich mit einem eigenen Schlüssel

HTH GmbH

Kreuznaaf 15

53797 Lohmar

Telefon: +49 (2246) 92390

Telefax: +49 (2246) 923977

http://hth-computer.de/

E-Mail: a.roemer@hth-computer.de

![]()