Aqua Security führt mit Trivy KBOM das branchenweit erste Kubernetes-Schwachstellen-Scanning ein

Als Open-Source-Lösung können Entwickler die aktuelle KBOM-Generation von Aqua Trivy jederzeit kostenlos ausprobieren, um ihre Cluster-Ressourcen auf Schwachstellen zu überprüfen. Darüber hinaus werden alle KBOM-Funktionen als Teil von Aquas Kubernetes-Security-Posture-Management-Lösung (KSPM) und als Teil der Aqua-Plattform Ende November 2023 kommerziell verfügbar sein.

KBOM – Das Manifest aller wichtigen Komponenten eines Kubernetes-Clusters

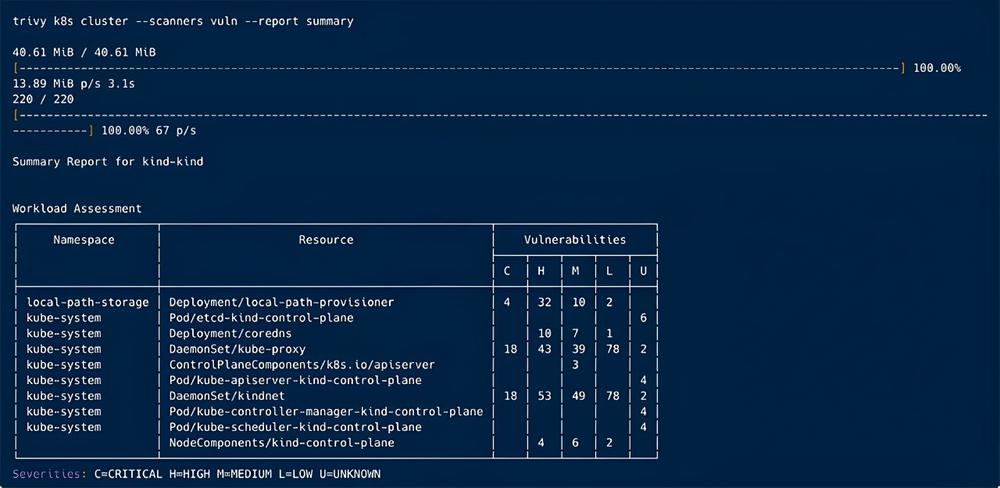

Bereits Anfang 2023 hatte Aqua die Generierung von KBOMs in Trivy vorgestellt. Ähnlich wie eine Software Bill of Materials (SBOM) ist eine KBOM das Manifest aller wichtigen Komponenten, aus denen ein Kubernetes-Cluster besteht: Control-Plane-Komponenten, Node-Komponenten und Add-ons, einschließlich ihrer Versionen und Images. Aqua Trivys neues Scannen von Kubernetes-Schwachstellen nutzt KBOM, um Anwendern verstehen zu helfen, wie sich die Sicherheit ihres Clusters im Laufe der Zeit verändert, Sicherheitsprobleme zu erkennen und zu wissen, wann ein Upgrade der Clusterkomponenten erforderlich ist. Die durch die KBOM-Generierung und das Scannen von Komponenten auf Sicherheitslücken gewonnene Transparenz ist nicht nur für Unternehmen wichtig, die ihre eigenen Kubernetes-Umgebungen betreiben. Diejenigen, die einen verwalteten Kubernetes-Service nutzen, benötigen dieses Maß an Transparenz und Sicherheit ebenfalls, um festzustellen, ob ihre Service-Provider anfällige Komponenten verwenden, die sie einem Risiko aussetzen könnten.

„So wie SBOM für die Sicherheit von Anwendungen entscheidend ist, ist KBOM für die Sicherheit von Infrastruktur entscheidend“, sagt Itay Shakury, Vice President of Open Source bei Aqua Security. „Mit der Möglichkeit, neben Workloads und Images auch die eigentliche Kubernetes-Infrastruktur zu scannen, arbeiten wir auf den branchenweit ersten vollständigen Kubernetes-Schwachstellen-Scanner hin. Aqua hat sich mit erfolgreichen Tools wie kube-bench und kube-hunter als früher Innovator im Bereich der Kubernetes-Sicherheit etabliert, und unser Open-Source-Team arbeitet weiterhin fleißig daran, unseren Nutzern neue, sinnvolle Funktionen zur Verfügung zu stellen.“

Weitere Informationen

Trivy KBOM-Dokumentation: https://trivy.dev/.

Blog zu KBOM: https://blog.aquasec.com/introducing-kbom-kubernetes-bill-of-materials.

Aqua Security auf Slack: https://aquasecurity.slack.com/.

Aqua KSPM: www.aquasec.com/products/kubernetes-security/.

Aqua Security stoppt Cloud-native Angriffe und ist das einzige Unternehmen, das die Sicherheit mit einer Cloud-Native-Protection-Warranty in Höhe von einer Million US-Dollar garantiert. Als Pionier und größtes reines Unternehmen für Cloud Native Security hilft Aqua Security seinen Kunden, Innovationen umzusetzen und die Zukunft ihres Unternehmens zu gestalten. Die Aqua-Plattform ist die branchenweit am stärksten integrierte Cloud Native Application Protection Platform (CNAPP), die Risiken priorisiert und die Prävention, Erkennung und Reaktion über den gesamten Lebenszyklus automatisiert. Aqua wurde 2015 gegründet und hat seinen Hauptsitz in Boston und Ramat Gan (Israel), mit Fortune-1000-Kunden in über 40 Ländern.

www.aquasec.com

Aqua Security Software Inc

800 District Avenue, Suite 510

USAMA 01803 Burlington

Telefon: +1 (781) 362-4787

http://www.aquasec.com/

Touchdown PR

Telefon: +49 (89) 21552632

E-Mail: Aqua_DACH@touchdownpr.com

Touchdown PR

Telefon: +49 (89) 21552632

E-Mail: Aqua_DACH@touchdownpr.com

![]()

Studie von Aqua Security: Sicherheit der Software-Lieferkette stellt das größte Risiko dar

• Unternehmen setzen sich vermehrt mit Cloud Native Security auseinander.

• Sicherheit der Software-Supply-Chain ist zu einem der größten Sicherheitsrisiken geworden.

• Fehlendes Budget und Compliance sind größte Hürden.

Aqua Security hat die Ergebnisse der Studie „The State of Cloud Native Security 2023“ vorgestellt. Unternehmensvertreter wurden auf der „Cloud Expo Europe“ im März zu ihren Ansichten, Strategien und Sorgen bei der Absicherung ihrer Cloud-Native-Umgebung befragt. Der Pionier in Cloud-Native-Security hatte die Umfrage bereits 2022 auf der gleichen Veranstaltung durchgeführt, sodass sich die Ergebnisse vergleichen und Trends ableiten lassen.

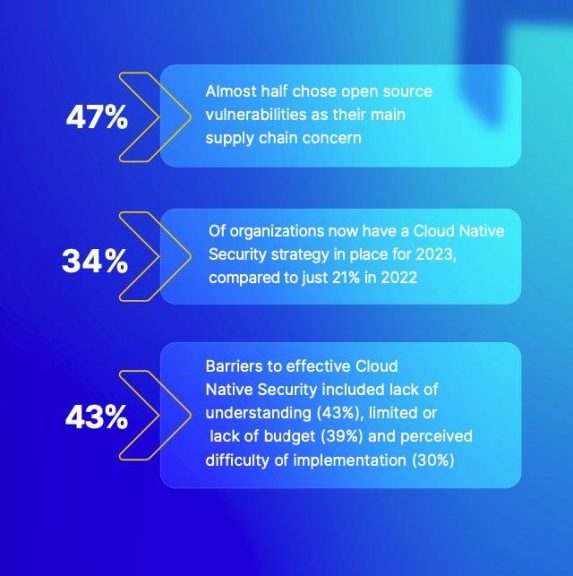

Zu den positiven Trends in diesem Jahr gehört, dass sich das Verständnis für die Sicherheitsrisiken der Cloud in den vergangenen zwölf Monaten verbessert hat. So haben nun etwas mehr als ein Drittel der befragten Unternehmen (34 Prozent) eine Cloud-Native-Security-Strategie. Im Jahr zuvor waren es lediglich 21 Prozent. Außerdem stieg die Zahl der Unternehmen, die erkannt haben, dass die Verantwortung für Cloud Native Security sowohl bei den IT-Sicherheits- als auch den DevOps-Teams liegt, von 20 Prozent auf 28 Prozent.

Anzeichen für Fortschritte bei Cloud-Native-Security

Auch das Verständnis und das Bewusstsein für die Herausforderungen bei Cloud-Native-scheinen zugenommen zu haben: 46 Prozent der Befragten kennen heute den Begriff CNAPP (Cloud Native Application Protection Platform), die vom Analystenunternehmen Gartner eingeführte Kategorie für Cloud Native Security – was einem Anstieg von 47 Prozent gegenüber dem Vorjahr entspricht. Gleichzeitig sank die Zahl der Befragten, die ein mangelndes Verständnis als Hindernis für eine erfolgreiche Cloud Native Security-Strategie angaben, im Vergleich zum Vorjahr von 56 Prozent auf 43 Prozent.

Absicherung der Software-Supply-Chain ist Hauptsorge

Die zahlreichen neuen Angriffsvektoren auf die Software-Supply-Chain scheinen Security-Fachleute besonders zu besorgen. Im Vorjahr sahen nur 19 Prozent der Befragten die Sicherheit der Software-Supply-Chain als größtes Sicherheitsrisiko an. Dieser Wert verdoppelte sich in diesem Jahr fast, auf 37 Prozent.

Die Hauptsorge bei der Absicherung der Software-Supply-Chain ist für viele Unternehmen dabei Open-Source. 47 Prozent der Befragten nannte Schwachstellen in Open Source als sehr bedenklich.

Fehlendes Budget und neue Vorschriften sind Hemmschuhe

Hindernisse für eine effektivere Absicherung von Cloud-Native Workloads sehen viele Unternehmensvertreter in begrenztem oder gar komplett fehlendem Budget: So versuchen 39 Prozent der Befragten Cloud Native Security mit limitierten finanziellen Mitteln umzusetzen. Mit 29 Prozent gab ein nicht unerheblicher Teil der Befragten an, dass sie Cloud Native Security für kompliziert oder schwer zu implementieren hielten.

Neue Compliance-Verpflichtungen in Bezug auf die Sicherheit der Software-Supply-Chain, wie zum Beispiel die Executive Order 14028 in den USA, gaben vielen Befragten Anlass zur Sorge. Aber nur 37 Prozent waren zuversichtlich, dass sie in der Lage sein würden, neue Richtlinien oder Rahmenwerke zu übernehmen. Darüber hinaus planten nur wenige Unternehmen die Einführung von Sicherheitsstandards für die Software-Supply-Chain. Nur 22 Prozent planen die Einführung von SBOM-Standards wie CycloneDX oder SPDX, und nur 11 Prozent planten die Einführung von NIS2-Richtlinien.

Arne Jacobsen, Director Sales EMEA bei Aqua Security, kommentiert die Ergebnisse der Befragung: „Prominente Angriffe auf die Software-Supply-Chain haben die Aufmerksamkeit der Unternehmen auf die Absicherung von Cloud-Native-Plattformen gelenkt. Da bis 2025 mehr als 95 Prozent aller neuen Anwendungen auf diesen Plattformen bereitgestellt werden, ist es ermutigend, dass Fortschritte beim Bewusstsein für Cloud Native Security zu sehen sind. Es ist zu hoffen, dass diese größere Besorgnis zu mehr aktiven Maßnahmen führt und die Unternehmen echte End-to-End-Sicherheitslösungen implementieren, um ihre Software-Lieferkette abzusichern.“

Weitere Details zur Umfrage finden sich in diesem kostenlosen E-Book: 2023 Cloud Native Security Survey eBook.

Aqua Security stoppt Cloud-native Angriffe und ist das einzige Unternehmen, das die Sicherheit mit einer Cloud-Native-Protection-Warranty in Höhe von einer Million US-Dollar garantiert. Als Pionier und größtes reines Unternehmen für Cloud Native Security hilft Aqua Security seinen Kunden, Innovationen umzusetzen und die Zukunft ihres Unternehmens zu gestalten. Die Aqua-Plattform ist die branchenweit am stärksten integrierte Cloud Native Application Protection Platform (CNAPP), die Risiken priorisiert und die Prävention, Erkennung und Reaktion über den gesamten Lebenszyklus automatisiert. Aqua wurde 2015 gegründet und hat seinen Hauptsitz in Boston und Ramat Gan (Israel), mit Fortune-1000-Kunden in über 40 Ländern.

www.aquasec.com

Aqua Security Software Inc

800 District Avenue, Suite 510

USAMA 01803 Burlington

Telefon: +1 (781) 362-4787

http://www.aquasec.com/

Touchdown PR

Telefon: +49 (89) 2152644-79

E-Mail: Aqua_DACH@touchdownpr.com

![]()

Ende der Debatte: Warum agentenlose Lösungen im Bereich Cloud Native keine echte Sicherheit bieten

Das bemerkenswerte Ergebnis dieser langen Debatte kam erst jüngst zustande: Zwei der führenden Anbieter agentenloser Sicherheitslösungen brachen ein und kündigten Partnerschaften mit Anbietern von agentenbasierter Laufzeitsicherheit und CWPP (Cloud Workload Protection Platforms) an. Beide hatten zuvor jahrelang hartnäckig propagiert, dass Agenten „alte Schule“ seien und dass „agentenbasierte Sicherheit tot“ sei.

Die Branche im Allgemeinen und speziell Unternehmen, die agentenlose Sicherheitslösungen nutzen, sollten dies zur Kenntnis nehmen. Denn inmitten des Branchenhypes um agentenlose Sicherheit hatten viele Unternehmen ihre Cloud-Umgebungen mit Produkten abgesichert, die ausschließlich auf agentenlose Lösungen setzten. Doch da der Ansatz fehlerhaft ist, sind diese Cloud-Umgebungen heute nicht ausreichend abgesichert.

Lückenhafter Schutz für Cloud-Umgebungen

So mancher IT-Sicherheitsexperte auf Unternehmensseite hatte sich von Anbietern, die den agentenlosen Ansatz propagierten, in Sicherheit wiegen lassen. Das Mantra dieser Anbieter lautete in etwa so: „Ihr Unternehmen ist sicher, weil Sie keine Fehlkonfigurationen in Ihrer Public-Cloud-Umgebung haben.“ Diese Annahme ist jedoch grundlegend falsch. Denn sie lässt die Hälfte aller Angriffe außer Acht, die nun mal auf Public Clouds abzielen.

Angriffe auf gespeicherte Daten können dort von agentenlosen Überwachungslösungen nicht erkannt, geschweige denn blockiert werden. Es ist zwar richtig, dass agentenlose Lösungen gute Sichtbarkeit, grundlegende Compliance und Posture Management bieten. Ihnen fehlen jedoch wichtige Funktionen, die für den Schutz von Anwendungen zur Laufzeit oder das Stoppen von Angriffen in der Produktion zwingend erforderlich sind.

Die grundlegenden Probleme agentenloser Sicherheit

Da agentenlose Scans in der Regel einmal alle 24 Stunden durchgeführt werden, liefern sie nur eine Momentaufnahme zu einem bestimmten Zeitpunkt. Angesichts der dynamischen und flüchtigen Natur von Cloud-Workloads kann es sein, dass ein Workload zum Zeitpunkt des nächsten Scans nicht einmal mehr ausgeführt wird. Das bedeutet: Kriminelle haben viel Zeit, um in die Umgebung einzudringen und innerhalb von Minuten oder gar Sekunden nach einem erfolgreichen Angriff wieder zu verschwinden. Leider bedeutet die harte Realität nur ausschließlich agentenloser Lösungen, dass man die meiste Zeit im Blindflug unterwegs ist. Dies spielt den hochentwickelten Angreifern in die Hände. Denn sie können diese lückenhafte Erkennung mit ihren modernen Techniken, wie beispielsweise dateiloser Malware, einfach spurenlos umgehen. Agentenlose Lösungen übersehen diese Art von Bedrohungen, da sie nicht in der Lage sind, den Prozess zu sehen, der im Speicher von einem statischen Festplatten-Image ausgeführt wird. Derartige Lösungen nehmen eine Kopie eines Festplattenabbilds und nicht den tatsächlich ausgeführten Code auf. Selbst wenn ein Angriff aus diesem Abbild erfolgreich identifiziert wird, wird nur eine Warnung über das Problem ausgegeben, anstatt den Angriff proaktiv zu blockieren.

Kombinierter Ansatz nötig

Trotz dieser Einschränkungen lässt sich nicht leugnen, dass agentenlose Sichtbarkeit eine schnelle, reibungsarme und weniger invasive Methode der Sicherheitsüberwachung bietet, die nützlich ist. Doch beispielsweise in einer Produktionsumgebung steht zu viel auf dem Spiel. Sensible Workloads erfordern Sicherheit und Schutz in Echtzeit. Die Verwendung agentenbasierter Sicherheit liefert nicht nur die erforderliche Echtzeitüberwachung und -berichterstattung, sondern auch die automatische und proaktive Reaktion auf Sicherheitsvorfälle, die für eine wirklich robuste Sicherheitsstrategie entscheidend sind. Unternehmen stehen also vor der zentralen Frage, welcher Ansatz der Beste ist. Die Entscheidung ist tatsächlich kein simples für oder gegen Agenten. Denn abhängig von spezifischen Bedürfnissen und Anforderungen ist eine Kombination aus agenten- und agentenloser Sicherheit der ideale Weg, der das Beste aus beiden Welten bietet.

Integrierte Plattform sinnvoll

Der Versuch, Laufzeit-Agenten von Drittanbietern einzusetzen, um den schwierigsten Teil des Workload-Schutzes zu bewältigen, birgt jedoch die Gefahr, dass sich die Tools weiter ausbreiten, die Übersicht verloren geht und der Laufzeitschutz fragmentiert wird. Wenn Unternehmen also eine optimierte und umfassende Sicherheit erreichen wollen, die Anwendungen von der Entwicklung bis zur Laufzeit – und unabhängig vom Einsatzort – vor Angriffen schützt, sollten sie idealerweise eine einzige integrierte Plattform verwenden, die sowohl agentenbasierten als auch agentenlosen Schutz bietet.

Fazit: Ein Schritt in die richtige Richtung

Immer mehr Anbieter agentenloser Sicherheitslösungen kündigen derzeit Partnerschaften mit Herstellern an, die agentenbasierte Lösungen anbieten. Der Streit über agentenlose oder agentenbasierte Sicherheit ist aus meiner Sicht damit endlich beendet.

Das ist eine gute Nachricht, denn sie verschafft Nutzern in der IT-Security die dringend benötigte Klarheit darüber, was erforderlich ist, um Angriffe auf Cloud-Anwendungen effektiv zu erkennen und zu verhindern: Für einen wirksamen Schutz in der Cloud sollten beide Ansätze kombiniert werden. Um dafür nicht mehrere Lösungen parallel einsetzen zu müssen, sollten Unternehmen auf Plattformen setzen, die sowohl agentenbasierte als auch agentenlose Technologien einsetzen. Dies bietet einheitliche Transparenz über Cloud-Workloads und mit dem gesamten Kontext gleichzeitig aktiven Schutz über den gesamten Lebenszyklus, um Risiken zu verstehen und Sicherheitsprobleme zu priorisieren.

Über Arne Jacobsen

Arne Jacobsen ist Director Sales EMEA bei Aqua Security. Der Diplom-Kaufmann verfügt über 20 Jahre Erfahrung in der IT- und Sicherheitsbranche und hatte im Verlauf seiner Karriere verschiedene Positionen im führenden Management bei Security-Anbietern inne. Sein Schwerpunkt ist Cybersecurity und Vulnerability Management. Bevor er zu Aqua kam, war Jacobsen Sales Director EMEA bei IBM Resilient.

Aqua Security stoppt Cloud-native Angriffe und ist das einzige Unternehmen, das die Sicherheit mit einer Cloud-Native-Protection-Warranty in Höhe von einer Million US-Dollar garantiert. Als Pionier und größtes reines Unternehmen für Cloud Native Security hilft Aqua Security seinen Kunden, Innovationen umzusetzen und die Zukunft ihres Unternehmens zu gestalten. Die Aqua-Plattform ist die branchenweit am stärksten integrierte Cloud Native Application Protection Platform (CNAPP), die Risiken priorisiert und die Prävention, Erkennung und Reaktion über den gesamten Lebenszyklus automatisiert. Aqua wurde 2015 gegründet und hat seinen Hauptsitz in Boston und Ramat Gan (Israel), mit Fortune-1000-Kunden in über 40 Ländern. www.aquasec.com

Aqua Security Software Inc

800 District Avenue, Suite 510

USAMA 01803 Burlington

Telefon: +1 (781) 362-4787

http://www.aquasec.com/

Touchdown PR

Telefon: +49 (89) 2152644-79

E-Mail: Aqua_DACH@touchdownpr.com

![]()

Cloud Native Threat Report 2023: Angriffe auf Storage nehmen rasant zu

Mehr als die Hälfte aller Angriffe zielen auf Verschleierung ab

Tatsächlich nutzen Bedrohungsakteure viele Techniken, um ihre Kampagnen zu verschleiern. Aggregierte Honeypot-Daten, die über einen Zeitraum von sechs Monaten gesammelt wurden, zeigten, dass sich mehr als die Hälfte der Angriffe auf die Umgehung der Verteidigung konzentrierten.

Hierzu gehörten Maskierungstechniken, wie beispielsweise die Ausführung von Dateien aus „/tmp“, oder auch verschleierte Dateien oder Informationen, wie etwa das dynamische Laden von Code. Diese Ergebnisse verdeutlichen die entscheidende Bedeutung der Laufzeitsicherheit.

Risiken in der Software-Supply-Chain

Der Bericht veranschaulicht insbesondere verschiedene Bereiche in der Cloud-Software-Supply-Chain, die kompromittiert werden können und eine erhebliche Bedrohung für Unternehmen darstellen.

In einem konkreten Anwendungsfall demonstriert Nautilus die Auswirkungen von Fehlkonfigurationen in der Software-Supply-Chain (MEHR). Fehlkonfigurationen sind ein Risiko für Unternehmen jeder Größe, weil selbst geringfügige Fehlkonfigurationen schwerwiegende Auswirkungen haben können.

„Nur agentenbasiertes Scanning kann Angriffe auf die Laufzeit erkennen.“

„Bedrohungsakteure konzentrieren sich immer stärker auf agentenlose Lösungen und sind zunehmend erfolgreich darin, diese zu umgehen“, kommentiert Assaf Morag, leitender Bedrohungsforscher bei Aqua Nautilus. „Der überzeugendste Beweis dafür war unsere Entdeckung von HeadCrab, der extrem ausgeklügelten, Redis-basierten Malware, die mehr als 1.200 Server kompromittiert hat. Wenn es um Laufzeitsicherheit geht, kann nur agentenbasiertes Scanning derartige Angriffe erkennen. Denn solche Angriffe sind darauf ausgelegt, volumenbasierte Scanning-Technologien zu umgehen. Dies ist umso wichtiger, da sich die Umgehungstechniken ständig weiterentwickeln.“

Weiterführende Informationen

Ein Blog-Beitrag zu den Ergebnissen des Berichts findet sich hier.

Der vollständige Cloud Native Threat Report 2023 ist hier abrufbar.

Team Nautilus

Team Nautilus ist die auf den Cloud-nativen Technologie-Stack spezialisierte Forschungseinheit von Aqua Security. Sie hat sich zur Aufgabe gemacht, neue Schwachstellen, Bedrohungen und Angriffe aufzudecken, die auf Container, Kubernetes, serverlose und öffentliche Cloud-Infrastrukturen abzielen – und neue Methoden und Tools zu deren Bekämpfung zu entwickeln. Mit einem weltweiten Honeypot-Netzwerk fängt Nautilus jeden Monat über 80.000 Cloud-Native-Angriffe ab. Dazu zählen insbesondere solche, die in einzigartiger Weise auf Container und Microservices zugeschnitten sind und von anderen Plattformen nicht erkannt werden.

Aqua Security stoppt Cloud-native Angriffe und ist das einzige Unternehmen, das die Sicherheit mit einer Cloud-Native-Protection-Warranty in Höhe von einer Million US-Dollar garantiert. Als Pionier und größtes reines Unternehmen für Cloud Native Security hilft Aqua Security seinen Kunden, Innovationen umzusetzen und die Zukunft ihres Unternehmens zu gestalten. Die Aqua-Plattform ist die branchenweit am stärksten integrierte Cloud Native Application Protection Platform (CNAPP), die Risiken priorisiert und die Prävention, Erkennung und Reaktion über den gesamten Lebenszyklus automatisiert. Aqua wurde 2015 gegründet und hat seinen Hauptsitz in Boston und Ramat Gan (Israel), mit Fortune-1000-Kunden in über 40 Ländern. www.aquasec.com

Aqua Security Software Inc

800 District Avenue, Suite 510

USAMA 01803 Burlington

Telefon: +1 (781) 362-4787

http://www.aquasec.com/

Touchdown PR

Telefon: +49 (89) 2152644-79

E-Mail: Aqua_DACH@touchdownpr.com

![]()

HeadCrab: Neuartige Malware greift Redis-Datenbank-Server an

• Neuer Akteur „HeadCrab“ setzt hochmoderne Malware gegen Redis-Server ein.

• Die Malware kann von agentenlosen und herkömmlichen Antivirenlösungen nicht erkannt werden.

• Seit September 2021 hat sie bereits die Kontrolle über mindestens 1.200 Server übernommen.

Aqua Security, der führende Anbieter von Cloud-Native-Security, warnt vor einer neuen, schwer zu fassenden und schwerwiegenden Bedrohung. Die Forschungseinheit von Aqua, Team Nautilus, entdeckte eine neue, hochmoderne und maßgeschneiderte Malware einer neuen Gruppe, die sich „HeadCrab“ nennt. Die Malware dringt in Redis-Datenbank-Server ein und hält sich fortan in diesen meist komplett unentdeckt auf, da sie von agentenlosen und herkömmlichen Antivirenlösungen offenbar nicht erkannt werden kann. So konnte die HeadCrab-Malware bereits seit September 2021 weltweit eine hohe Anzahl von Redis-Server kompromittieren und bis dato die Kontrolle über mindestens 1.200 Server übernehmen.

Redis In-Memory-Datenbanken – weit verbreitet und anfällig für unbefugten Zugriff

Redis ist ein Open-Source-Speicher für In-Memory-Datenstrukturen, der als Datenbank, Cache oder Nachrichtenbroker verwendet werden kann. Laut DB-Engines ist Redis der am meisten verbreitete Schlüssel-Werte-Speicher, insbesondere weil Redis für diesen Zweck schneller ist als relationale Datenbanken wie beispielsweise MySQL. Redis-Server sind deshalb verwundbar, weil sie ursprünglich nur in einem sicheren, geschlossenen Netzwerk laufen sollten, anstatt dem Internet ausgesetzt zu sein. Deswegen ist bei ihnen die Authentifizierung standardmäßig nicht aktiviert. Dies macht Redis-Server, die über das Internet zugänglich sind, anfällig für unbefugten Zugriff und die Ausführung von Befehlen.

Maßnahmen zum Schutz vor HeadCrab

Aqua Security hat einen detaillierten Blog-Beitrag über HeadCrab erstellt, der hier zu finden ist. Darin werden die Einzelheiten des HeadCrab-Angriffs erläutert – inklusive der verwendeten Techniken der Malware, um unerkannt zu bleiben. Unternehmen, die Redis-Server im Einsatz haben, finden in dem Beitrag detaillierte Maßnahmen, die sie zum Schutz ihrer Systeme ergreifen können.

Aqua Security stoppt Cloud-native Angriffe und ist das einzige Unternehmen, das die Sicherheit mit einer Cloud-Native-Protection-Warranty in Höhe von einer Million US-Dollar garantiert. Als Pionier und größtes reines Unternehmen für Cloud Native Security hilft Aqua Security seinen Kunden, Innovationen umzusetzen und die Zukunft ihres Unternehmens zu gestalten. Die Aqua-Plattform ist die branchenweit am stärksten integrierte Cloud Native Application Protection Platform (CNAPP), die Risiken priorisiert und die Prävention, Erkennung und Reaktion über den gesamten Lebenszyklus automatisiert. Aqua wurde 2015 gegründet und hat seinen Hauptsitz in Boston und Ramat Gan (Israel), mit Fortune-1000-Kunden in über 40 Ländern. www.aquasec.com

Aqua Security Software Inc

800 District Avenue, Suite 510

USAMA 01803 Burlington

Telefon: +1 (781) 362-4787

http://www.aquasec.com/

Touchdown PR

Telefon: +49 (89) 2152644-79

E-Mail: Aqua_DACH@touchdownpr.com

![]()

„Aqua Stars“: Aqua Security ehrt Mitglieder der Open-Source-Community

Die Gewinner werden künftig mit Informationen zu ihrem Werdegang sowie zu ihren Beiträgen im Open-Source-Bereich in die „Hall of Fame“ aufgenommen. Aus ihrem Kreis wird nach zwölf Monaten ein „Super Star Contributor“ ausgezeichnet, der Aquas Open-Source-Team zur KubeCon 2023 begleiten darf. Die Veranstaltung findet vom 6. bis 10. November in Chicago statt, Aqua übernimmt alle Kosten.

Für „ausgezeichnete“ Mitarbeit: Hall of Fame

„Im Laufe der Jahre durften wir mit vielen talentierten Menschen zusammenarbeiten, die dazu beigetragen haben, unsere Open-Source-Projekte und unsere Community zu dem zu machen, was sie heute sind: Erfolgsgeschichten. Jetzt möchten wir die Gelegenheit nutzen, Danke zu sagen und wertvolle Community-Mitglieder offiziell auszuzeichnen“, sagt Itay Shakury, Director of Open Source bei Aqua. „Wir hoffen, dass dieses Programm nicht nur unsere Wertschätzung zeigt – sondern auch dazu beiträgt, unsere Open-Source-Gemeinschaft zu stärken und deren Engagement, Zusammenarbeit und Einfluss zu fördern.“

Aqua Securitys Open-Source-Community, die weltweit größte und wichtigste ihrer Art für Cloud-native IT-Sicherheit, hat bislang insgesamt fast 35.000 GitHub-Sterne gesammelt. Mit seinem Engagement verfolgt der Anbieter mehrere Ziele: Innovationen voranzutreiben, die Technik-, Sicherheits- und DevOps-Teams mithilfe leicht zugänglicher Tools zu schulen, Qualifikationslücken zu schließen und Sicherheitskontrollen in Cloud-Native-Pipelines zu automatisieren, lange bevor Anwendungen in Produktion gehen.

Aqua verändert die Art und Weise, wie Unternehmen an Cloud Native Security herangehen – durch effektive und einfach zu bedienende Lösungen wie Trivy, den weltweit beliebtesten Vulnerability Scanner im Open-Source-Umfeld. Ein spezialisiertes Team unterstützt die Open-Source-Projekte und fördert so eine Kultur der Zusammenarbeit und Innovation.

Weiterführende Informationen

Weitere Informationen über „Aqua Stars“ finden sich auf dieser Webseite. Fragen und Feedback können auf GitHub (unter „Contributor Recognition“) oder in Aquas Slack-Channel (unter „#contributor-recognition“) eingereicht werden.

Aqua Security stoppt Cloud-native Angriffe und ist das einzige Unternehmen, das die Sicherheit mit einer Cloud-Native-Protection-Warranty in Höhe von einer Million US-Dollar garantiert. Als Pionier und größtes reines Unternehmen für Cloud Native Security hilft Aqua Security seinen Kunden, Innovationen umzusetzen und die Zukunft ihres Unternehmens zu gestalten. Die Aqua-Plattform ist die branchenweit am stärksten integrierte Cloud Native Application Protection Platform (CNAPP), die Risiken priorisiert und die Prävention, Erkennung und Reaktion über den gesamten Lebenszyklus automatisiert. Aqua wurde 2015 gegründet und hat seinen Hauptsitz in Boston und Ramat Gan (Israel), mit Fortune-1000-Kunden in über 40 Ländern. www.aquasec.com

Aqua Security Software Inc

800 District Avenue, Suite 510

USAMA 01803 Burlington

Telefon: +1 (781) 362-4787

http://www.aquasec.com/

Touchdown PR

Telefon: +49 (89) 2152644-79

E-Mail: Aqua_DACH@touchdownpr.com

![]()

Aqua Security warnt: Fehler in npm-API macht Angriffe auf Software-Supply-Chain möglich

Timing-Angriff legt Details von Paketen offen

Aquas Forscher konnten zeigen, dass Cyberkriminelle die Existenz von für die Softwareerstellung genutzten privaten Paketen mit Hilfe eines Timing-Angriffs über die API von npm erkennen können. Wenn Angreifer etwa fünf aufeinanderfolgende Anfragen nach Informationen über ein eventuell genutztes Code-Paket senden und dann die von npm zur Beantwortung benötigte Zeit analysieren, können sie feststellen, ob dieses Paket existiert oder früher existierte. Dies lässt den Schluss zu, dass dieser Fehler in die Architektur der API eingebettet ist und auf den Caching-Mechanismus zurückzuführen ist.

Angriff auf die Supply-Chain über gefälschte Code-Pakete

In den vergangenen Jahren registrierten Aquas Forscher einen drastischen Anstieg der Angriffe auf die Software-Supply-Chain um mehrere hundert Prozent. Diese von Team Nautilus, der Forschungseinheit von Aqua Security, entdeckte Angriffsart ist ein Beispiel einer breiteren Kategorie von Supply-Chain-Attacken.

In einigen Fällen versuchen die Angreifer, sich Zugang zu Open-Source-Paketen und Projekten zu verschaffen und diese mit bösartigem Code zu vergiften. In anderen Fällen täuschen sie vor, private oder öffentliche Pakete beziehungsweise Projekte zu sein, und schreiben deren Namen absichtlich falsch. Ziel ist es, ahnungslose Opfer dazu zu bringen, diese anstelle der legitimen Pakete herunterzuladen (beispielsweise „Padnas“ anstelle des Python-Pakets „Pandas“).

Gegenmaßnahmen

Aqua Security hat die Ergebnisse seiner Untersuchung an GitHub weitergegeben. Dem Anbieter zufolge ist die Architektur dieser API so beabsichtigt und es sind derzeit keine Änderungen geplant. Um sich vor Timing-Angriffen über die npm-API und folgenden Substitution Attacks zu rüsten, rät Aqua Security zu folgenden Gegenmaßnahmen:

• IT-Verantwortliche sollten eine Liste aller privaten und öffentlichen Pakete ihres Unternehmens auf allen Plattformen zur Paketverwaltung erstellen.

• Sie sollten außerdem aktiv nach folgenden Paketen suchen: „typo squatting“, „lookalikes“ oder „masquerading“ – und sich vergewissern, dass es keine anderen Pakete mit demselben Namen wie die internen privaten Pakete gibt.

• Falls sie ähnliche Pakete finden, sollten sie prüfen, ob diese Schad-Software enthalten – und bei Bedarf die betroffenen Kollegen informieren.

• Wenn sie keine öffentlichen Pakete finden, die den internen ähnlich sind, sollten sie die Erstellung öffentlicher Pakete als Platzhalter erwägen, um solche Angriffe zu verhindern.

• Weitere Informationen darüber, wie man sich bei der Nutzung von npm schützen kann, finden sich im npm-Blogbeitrag „Avoiding npm substitution attacks“.

Aqua Security stoppt Cloud-native Angriffe und ist das einzige Unternehmen, das die Sicherheit mit einer Cloud-Native-Protection-Warranty in Höhe von einer Million US-Dollar garantiert. Als Pionier und größtes reines Unternehmen für Cloud Native Security hilft Aqua Security seinen Kunden, Innovationen umzusetzen und die Zukunft ihres Unternehmens zu gestalten. Die Aqua-Plattform ist die branchenweit am stärksten integrierte Cloud Native Application Protection Platform (CNAPP), die Risiken priorisiert und die Prävention, Erkennung und Reaktion über den gesamten Lebenszyklus automatisiert. Aqua wurde 2015 gegründet und hat seinen Hauptsitz in Boston und Ramat Gan (Israel), mit Fortune-1000-Kunden in über 40 Ländern. www.aquasec.com

Aqua Security Software Inc

800 District Avenue, Suite 510

USAMA 01803 Burlington

Telefon: +1 (781) 362-4787

http://www.aquasec.com/

Touchdown PR

Telefon: +49 (89) 2152644-79

E-Mail: Aqua_DACH@touchdownpr.com

![]()