HiScout gewinnt Ausschreibung von Dataport zur Erweiterung der bestehenden GRC Software

Das IT-Grundschutz-Tool von HiScout wird aktuell sowohl bei Dataport als auch in den Trägerländern zur Erstellung von Sicherheitskonzepten nach den aktuellen BSI-Standards und zur Steuerung, Dokumentation und Nachverfolgung von Aufgaben des Sicherheitsmanagements eingesetzt. Bei der Ausschreibung ging es vor allem um die weitreichende Nutzung von Synergien zwischen den Managementsystemen. Da alle Managementsysteme in einer Instanz und auf der gleichen Datenbasis betrieben werden, wird der Aufwand für mehrfache Infrastruktur und Datenhaltung sowie Datenkonsolidierung und Schnittstellen eingespart.

„Das spannende an HiScout ist, dass statt mehrerer Tools nur ein Tool anzuschaffen ist. Das ermöglicht uns einen günstigen Infrastrukturbetrieb und die üblichen Schnittstellenkonflikte zwischen verschiedenen Werkzeugen fallen weg. Darin sehe ich die Zukunft,“ sagt Jan-Oliver Maik von Dataport. Robert Reichardt, bei HiScout verantwortlich für das Partner- und Dienstleistungsmanagement, freut sich auf die neuen gemeinsamen Aufgaben: „Es ist uns ein besonderes Anliegen, unsere Kunden bei der Nutzung von Synergien zwischen den Managementsystemen zu unterstützen. Ein gut strukturierter übergreifender Prozess ist für die Anwender von großem Wert“.

Die HiScout GmbH mit Hauptsitz in Berlin ist ein Softwareunternehmen mit etwa 50 Mitarbeitern und wurde als 100%ige Tochter der HiSolutions AG am 19.03.2009 gegründet. Die HiScout GRC Suite besteht u.a. aus den Modulen HiScout Grundschutz, HiScout Datenschutz, HiScout ISM und HiScout BCM und ist bei zahlreichen Bundes- und Landesbehörden sowie Unternehmen der Privatwirtschaft im Einsatz.

HiScout GmbH

Schloßstraße 1

12163 Berlin

Telefon: +49 (30) 3300888-0

Telefax: +49 (30) 3300888-99

https://www.hiscout.com

Marketing Managerin

Telefon: +49 (30) 3300888-0

Fax: +49 (30) 3300888-99

E-Mail: marketing@hiscout.com

Marketing Managerin

Telefon: +49 (30) 3300888-0

Fax: +49 (30) 3300888-99

E-Mail: marketing@hiscout.com

![]()

HiScout stellt Business-Impact-Analyse (BIA) und Gap-Analyse nach BSI-Standard 200-4 vor

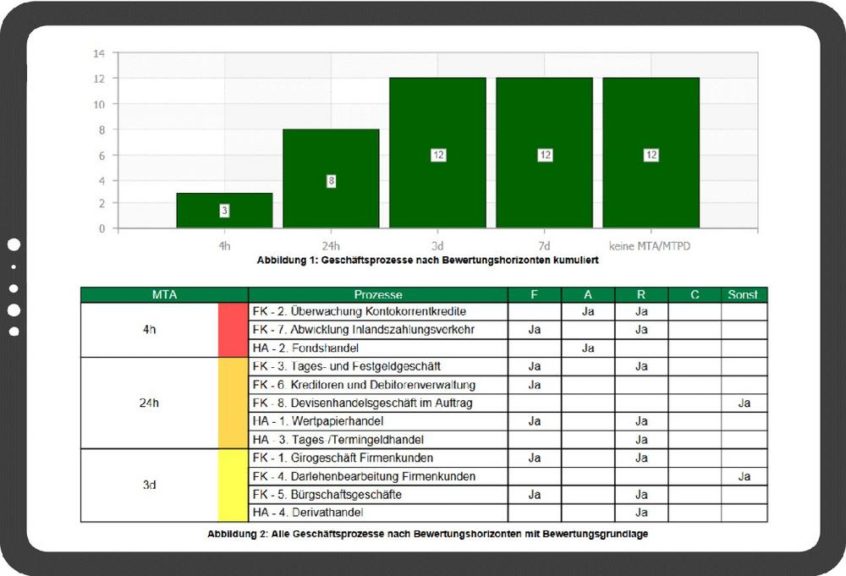

Ein Gremium aus HiScout Produktverantwortlichen, Anwendern und Fachexperten aus Bundes- und Länderbehörden sowie Unternehmen der Privatwirtschaft kommt seit April dieses Jahres regelmäßig zusammen, um die Ergebnisse der Softwareentwicklung und die nächsten Umsetzungsschritte gemeinsam zu evaluieren und abzustimmen. Beim aktuellen Treffen haben die Teilnehmer die angekündigte Integration der HiScout Questionnaire-Technologie in den HiScout BCM begeistert aufgenommen. Die in einen automatisierten Workflow eingebundenen Fragebogenvorlagen bieten Bearbeitern und Verantwortlichen erhebliche Arbeitserleichterung und Zeitersparnis. Einen weiteren Schwerpunkt setzte das Gremium beim Thema Synergien zwischen BCM und Informationssicherheitsmanagement. Im HiScout Grundschutz vorhandene Geschäftsprozesse und Anwendungen gehen in die Business-Impact-Analyse (BIA) ein. Die Ergebnisse der im Grundschutz-Modul vorgenommenen Risikoanalyse sollen im BCM-Modul bereitgestellt, geprüft und überarbeitet werden. Weiterhin ist geplant, die Erkenntnisse aus der Phase „Übungen und Tests“ in die Berechnung der tatsächlichen Wiederherstellungszeit (RTA) einzubeziehen.

Maryam Pakmanesh, Produktverantwortliche für den HiScout BCM: „Wir legen großen Wert auf regelmäßiges Feedback von Anwendern und Verantwortlichen, um sowohl die strategischen Ziele als auch die konkrete Umsetzung in kurzen Korrekturschleifen optimieren zu können.“

Die HiScout GmbH mit Hauptsitz in Berlin ist ein Softwareunternehmen mit etwa 50 Mitarbeitern und wurde als 100%ige Tochter der HiSolutions AG am 19.03.2009 gegründet. Die HiScout GRC Suite besteht u.a. aus den Modulen HiScout Grundschutz, HiScout Datenschutz, HiScout ISM und HiScout BCM und ist bei zahlreichen Bundes- und Landesbehörden sowie Unternehmen der Privatwirtschaft im Einsatz.

HiScout GmbH

Schloßstraße 1

12163 Berlin

Telefon: +49 (30) 3300888-0

Telefax: +49 (30) 3300888-99

https://www.hiscout.com

Marketing Manager

Telefon: +49 (30) 3300888-0

Fax: +49 (30) 3300888-99

E-Mail: marketing@hiscout.com

Marketing Manager

Telefon: +49 (30) 3300888-0

Fax: +49 (30) 3300888-99

E-Mail: marketing@hiscout.com

![]()

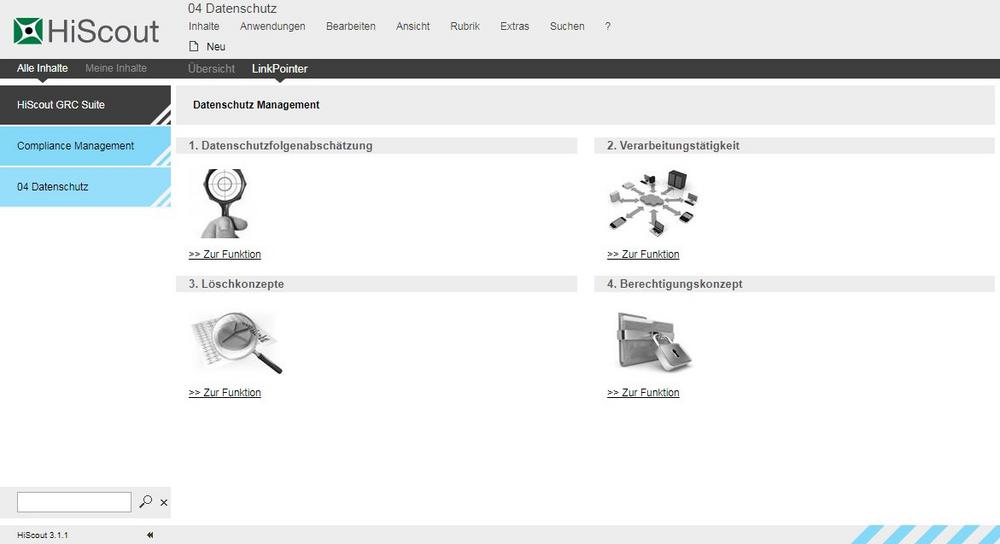

Neue Version HiScout Datenschutz

Die Schwerpunkte des neuen Datenschutz-Releases wurden in enger Zusammenarbeit mit Anwendern und Experten der Stakeholdergruppe Datenschutz konzipiert. Daniel Linder, Produktverantwortlicher bei HiScout mit langjähriger Erfahrung als Datenschutzbeauftragter: “Die Praxistauglichkeit einer Datenschutzsoftware zeigt sich im Ernstfall. Es reicht nicht, wenn alle datenschutzrelevanten Daten an irgendeiner Stelle im System gespeichert sind. Entscheidend ist, dass diese Daten in einem Ernstfall, wie einer Auskunftsanfrage im Rahmen der Betroffenenrechte, auf Knopfdruck vollumfänglich zusammengestellt und ausgegeben werden können.“

In der neuen HiScout-Version werden die personenbezogenen Daten der Betroffenen über alle Standorte, Anwendungen und Prozesse hinweg in einem Bericht zusammengeführt. Lösch- und Aufbewahrungsfristen können bereits bei der Erstellung des Verarbeitungsverzeichnisses hinterlegt werden. Auf dieser Grundlage wird das Löschkonzept automatisch erstellt. Es gibt eine neue Verwaltung für Auftragsverarbeitungsverhältnisse und Verarbeitungen mit gemeinsamer Verantwortung. Mit der neuen Funktionalität können Anwender alle notwendigen Dokumente erstellen und revisionssicher aufbewahren.

Der HiScout Datenschutz ist ein Modul der HiScout GRC Software für IT-Governance, Risk & Compliance. Im integrierten Managementsystem hinterlegte Organisationsstammdaten, Schutzbedarfsfeststellungen, Risikoanalysen und Schutzmaßnahmen können für Grundschutz, Datenschutz und Notfallmanagement gemeinsam gepflegt und verwendet werden.

Die HiScout GmbH mit Hauptsitz in Berlin ist ein Softwareunternehmen mit etwa 50 Mitarbeitern und wurde als 100%ige Tochter der HiSolutions AG am 19.03.2009 gegründet. Die HiScout GRC Suite besteht u.a. aus den Modulen HiScout Grundschutz, HiScout Datenschutz, HiScout ISM und HiScout BCM und ist bei zahlreichen Bundes- und Landesbehörden sowie Unternehmen der Privatwirtschaft im Einsatz.

HiScout GmbH

Schloßstraße 1

12163 Berlin

Telefon: +49 (30) 3300888-0

Telefax: +49 (30) 3300888-99

https://www.hiscout.com

Marketing Manager

Telefon: +49 (30) 3300888-0

Fax: +49 (30) 3300888-99

E-Mail: marketing@hiscout.com

Marketing Manager

Telefon: +49 (30) 3300888-0

Fax: +49 (30) 3300888-99

E-Mail: marketing@hiscout.com

![]()

Freistaat Bayern erweitert HiScout GRC Software um Datenschutz

Im Jahr 2018 hatte HiScout die öffentliche Ausschreibung zur Einführung einer integrierten Software für IT-Grundschutz und Notfallmanagement gewonnen. Heute arbeitet die Landesverwaltung mit mehr als 100 Mandanten in einer einzigen Instanz der HiScout GRC Suite und spart damit erheblichen Aufwand für Einrichtung und Verwaltung ein.

Nach erfolgreicher Inbetriebnahme der HiScout Software begann im April 2019 die inzwischen erfolgreich abgeschlossene Testphase für den HiScout Datenschutz.

Beim Aufbau eines rechtssicheren Datenschutzmanagementsystems können die Behörden des Landes Bayern nun auf die in der HiScout Software bereits erfassten Daten der Informationssicherheit zugreifen und weitere Synergien zwischen den verschiedenen Managementsystemen nutzen. Die Einbindung der Datenschutzbeauftragten in die Entscheidung hat sichergestellt, dass dabei alle Ansprüche Berücksichtigung finden.

Michael Langhoff, Geschäftsführer der HiScout GmbH: „Ich freue mich darüber, dass die Datenschutzexperten des Freistaats Bayern die umfassende Funktionalität des HiScout Datenschutzes bestätigt haben. Wir haben wichtige Impulse für die zukünftige Weiterentwicklung erhalten und würden es sehr begrüßen, die Zusammenarbeit in unserer Stakeholdergruppe Datenschutz weiterzuführen.“

Die HiScout GmbH mit Hauptsitz in Berlin ist ein Softwareunternehmen mit etwa 50 Mitarbeitern und wurde als 100%ige Tochter der HiSolutions AG am 19.03.2009 gegründet. Die HiScout GRC Suite besteht u.a. aus den Modulen HiScout Grundschutz, HiScout Datenschutz, HiScout ISM und HiScout BCM und ist bei zahlreichen Bundes- und Landesbehörden sowie Unternehmen der Privatwirtschaft im Einsatz.

HiScout GmbH

Schloßstraße 1

12163 Berlin

Telefon: +49 (30) 3300888-0

Telefax: +49 (30) 3300888-99

https://www.hiscout.com

Marketing Manager

Telefon: +49 (30) 3300888-0

Fax: +49 (30) 3300888-99

E-Mail: marketing@hiscout.com

Marketing Manager

Telefon: +49 (30) 3300888-0

Fax: +49 (30) 3300888-99

E-Mail: marketing@hiscout.com

![]()

HiScout Questionnaire – Neue Erweiterung zur Software HiScout GRC Suite

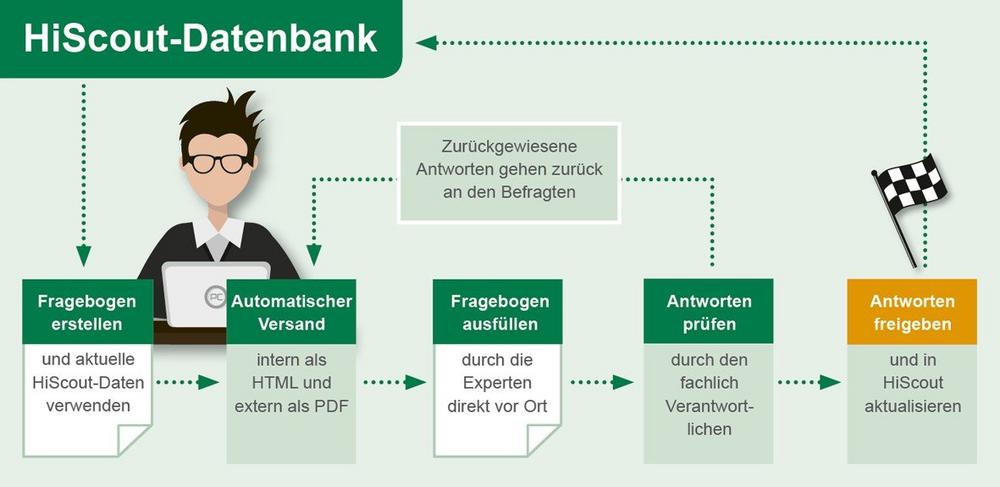

Der Workflow der Datenerhebung läuft vollständig automatisiert per E-Mail ab. Auch Empfänger, die nicht mit HiScout arbeiten, können den Fragebogen erhalten und in einem Webbrowser aufrufen. Externe Personen von Lieferanten und Dienstleistern erhalten eine PDF-Variante. Ausgefüllte Fragebögen gehen zur Überprüfung zurück an den Verantwortlichen. Dieser kann die Antworten einzeln prüfen und akzeptieren oder bei Unstimmigkeiten mit erklärenden Kommentaren zurückweisen und damit weitere Bearbeitungsrunden auslösen. Nach Freigabe werden die Antworten mit einem Klick in die HiScout-Datenbank übernommen. Änderungen gegenüber vorherigen Versionen werden revisionssicher dokumentiert. Die Fehlerquelle der manuellen Dateneingabe entfällt. Beim Anlegen der Fragebögen können alle Textfelder und Auswahlmöglichkeiten mit HiScout-Daten vorbelegt werden. Frei erfasste Daten werden nach allgemeinen und eigenen Vorgaben validiert. Zur Überwachung und Dokumentation der Datenerhebung stehen dem Verantwortlichen Statistiken und Berichte zur Verfügung.

Die Digitalisierung der Datenerhebung spart Aufwand für persönliche Interviews und manuelle Datenerfassung. Der HiScout Questionnaire steht für die Module HiScout Grundschutz, HiScout Datenschutz, HiScout ISM und HiScout BCM zur Verfügung. Typische Anwendungsfälle sind die Prozesse zur Einhaltung von IT-Grundschutz und Datenschutz sowie Schutzbedarfsfeststellungen und Meinungsumfragen.

Die HiScout GmbH mit Hauptsitz in Berlin ist ein Softwareunternehmen mit etwa 50 Mitarbeitern und wurde als 100%ige Tochter der HiSolutions AG am 19.03.2009 gegründet. Die HiScout GRC Suite besteht u.a. aus den Modulen HiScout Grundschutz, HiScout Datenschutz, HiScout ISM und HiScout BCM und ist bei zahlreichen Bundes- und Landesbehörden sowie Unternehmen der Privatwirtschaft im Einsatz.

HiScout GmbH

Schloßstraße 1

12163 Berlin

Telefon: +49 (30) 3300888-0

Telefax: +49 (30) 3300888-99

https://www.hiscout.com

Marketing Manager

Telefon: +49 (30) 3300888-0

Fax: +49 (30) 3300888-99

E-Mail: marketing@hiscout.com

Marketing Manager

Telefon: +49 (30) 3300888-0

Fax: +49 (30) 3300888-99

E-Mail: marketing@hiscout.com

![]()

Effizienter und wirksamer Datenschutz ist nur toolgestützt möglich

Abgesehen davon, ist es natürlich auch ausgesprochen sinnvoll, den Datenschutz in der EU endlich zu vereinheitlichen. Jedoch hat es die Materie in sich – die Anforderungen von EU-DSGVO, BDSG-neu und der Datenschutzgesetze der Länder müssen eingehalten und gelebt werden. Das ist keine leichte Aufgabe, selbst für Großunternehmen nicht, die schon eher über ausreichende Ressourcen verfügen, als kleine und mittlere Unternehmen.

Die vielen Aspekte der Datenschutzregelungen lassen sich aufgrund ihrer enormen Komplexität nur toolgestützt effizient umsetzen. Das gilt sowohl für große Unternehmen und Verwaltungen, als auch für kleine Betriebe und lokale sowie regionale Verwaltungen, denen in der Regel die Ressourcen für derartige Aufgaben fehlen.

HiScout bietet mit seinem Datenschutz Modul die Komplettübersicht über alle Assets einer Organisation. Sämtliche relevanten Daten stehen unter einer einheitlichen Oberfläche allen für den Datenschutz verantwortlichen Mitarbeitern und Managern mit einem entsprechenden Rollenkonzept zur Verfügung. Die Gesamtheit aller Daten von Systemen, Anwendungen und Datenbeständen sind an einer zentralen Stelle in einer Datenbank erfasst. Oftmals liefern bereits die unterschiedlichen Managementsysteme, die in den Unternehmen im Einsatz sind, wichtige Informationen. Diese lassen sich importieren oder referenzieren.

Damit die Aufgaben dezentral von verschiedenen Mitarbeitern bearbeitet werden können, verfügt das HiScout Datenschutz Modul über eine Schnittstelle zum Microsoft Exchange Server mit seinem ausgeklügelten Rollen- und Rechte-Konzept. Damit lässt sich genau festlegen, wer welche Informationen erhält und welche Aufgaben zu bearbeiten hat.

Im HiScout Datenschutz Modul können Workflows hinterlegt werden, die bei Einrichtung des Moduls an im Unternehmen vorhandene Vorgaben angepasst werden können. So steuert beispielsweise im Fall einer Meldepflicht an die Aufsichtsbehörden der hinterlegte Prozess die notwendigen Schritte.

Die Prozessunterstützung ist besonders wichtig bei kleineren Unternehmen, in denen der Datenschutzbeauftragte häufig in Teilstelle beschäftigt ist. Eine Eingabemaske für Verdachtsfälle unterstützt die Mitarbeiter bei der Meldung und liefert Hinweise, welche Personen im Unternehmen per Mausklick informiert werden müssen und welche Informationen benötigt werden.

Ebenso wichtig sind umfassende Reporting-Funktionen, um dem Management und vor allen Dingen den Aufsichtsbehörden nachweisen zu können, dass kein Verschulden vorliegt.

Falls es dennoch zu einem Datenleck kam, fällt dann der Nachweis leichter, dass es sich um einen Einzelfall handelte und keinesfalls um einen systematischen Fehler, der jederzeit wieder auftreten könnte.

Als einer der führenden Lösungsanbieter für IT-gestützte GRC-Management-Tools im deutschsprachigen Raum zählen namhafte Institutionen aus dem Dienstleistungs-, Finanz- und Industriesektor sowie der öffentlichen Verwaltung zu unseren Kunden.

Die HiScout-Plattform integriert sämtliche GRC-Themen basierend auf einem zentralen Datenmodell. Die maximale Flexibilität ermöglicht eine individuelle, konfigurierbare Anpassungsfähigkeit an vielfältige Einsatzmöglichkeiten. Das Leistungsspektrum umfasst unter anderem:

– Business Continuity Management nach ISO 22301 und BSI 100-4

– Information Security Management nach ISO 27001

– IT-Grundschutz nach BSI 200-1 bis 200-3

– Datenschutz nach EU-DSGVO

Angelehnt an das Agile Manifest steht die Zusammenarbeit mit dem Kunden mehr im Vordergrund als langwierige Vertragsverhandlungen. Wir weichen gemeinsam mit Ihnen vom Plan ab, sofern das Projekt dies erfordert. Dadurch erschließen wir einen besseren Weg, Software zu entwickeln – 100% Made in Germany.

HiScout GmbH

Schloßstraße 1

12163 Berlin

Telefon: +49 (30) 3300888-0

Telefax: +49 (30) 3300888-99

https://www.hiscout.com

Senior Pre-Sales-Manager

Telefon: +49 (30) 3300888-0

Fax: +49 (30) 3300888-99

E-Mail: sales@hiscout.com

![]()

Kosten optimieren durch Kooperation

Am Markt agieren mehrere Anbieter von IT-Grundschutz-Tools. Bei der Auswahl dieser Werkzeuge ist deren Mandantenfähigkeit ein wichtiger Aspekt, um die notwendige Separierung leisten zu können. Denn nur so können die externen Rechenzentren kostengünstig IT-Sicherheit zentral für alle Mandanten als Service anbieten.

HiScout als Anbieter einer mandantenfähigen Grundschutz-Lösung am Markt, setzt auf drei Mandaten-Konzepte. So können Anwender entsprechend ihrer Strukturen, dem Grad der Zusammenarbeit und zur Verfügung stehender Ressourcen den passenden Ansatz wählen.

Gemeinsame Instanz mit Trennung durch Rollen- und Rechtekonzept über Rubriken

Bei dieser Variante greifen alle Anwender über eine gemeinsame URL auf HiScout zu. Diese URL ist auf dem HiScout-Server einer „Benannten Konfiguration“ (BK) zugeordnet. Der Server erkennt den aufrufenden Anwender und ordnet ihn über das Login einem konkreten HiScout-User zu.

Ein HiScout-User gehört einer oder mehreren Gruppen an, die in (Ordner-)Rubriken wiederum mit bestimmten Berechtigungs-Rollen verknüpft sind. Diese Berechtigungen sind vor allem für die Stammdaten-Rubriken wichtig, denn hier erfolgt die Trennung der Mandanten-Daten.

Auf übergreifende Stammdatenrubriken – beispielsweise gemeinsam verwendete Ressourcen wie Infrastrukturkomponenten – haben alle Anwender Zugriff. Nicht gemeinsam genutzte Daten werden in mandantenspezifischen Stammdaten-Rubriken abgelegt. Darauf können nur die berechtigten Anwender eines Mandanten zugreifen.

Methoden und Metriken – z.B. für die Schutzbedarfsfeststellung – müssen gemeinsam genutzt werden. Die HiScout-Administratoren haben Zugang zu allen Rubriken.

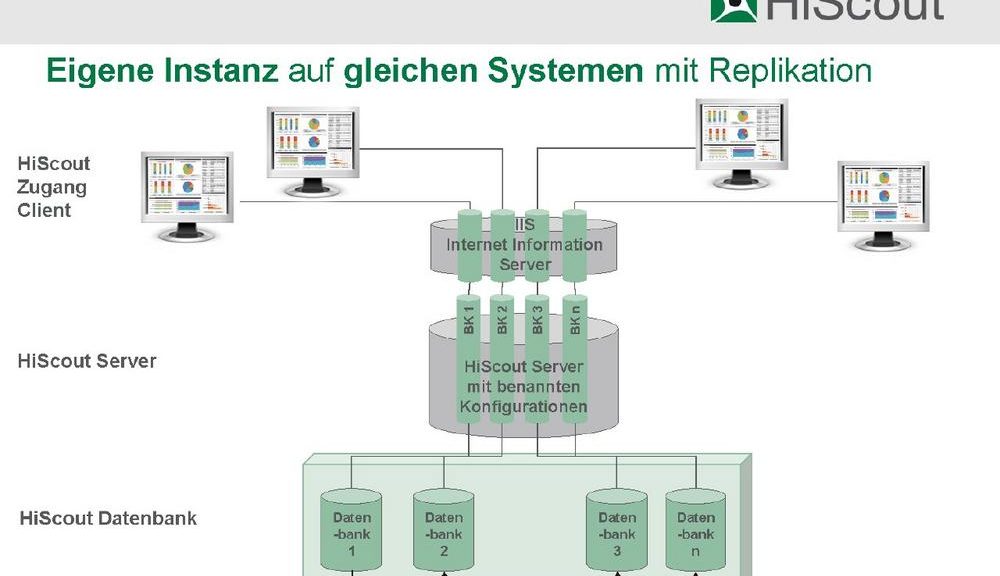

Eigene Instanz mit Replikation gemeinsam genutzter Modelle und Daten auf identischen IT-Systemen

Die Anwender greifen bei dieser Variante über verschiedene URLs auf HiScout zu, die sich über die „Endungen“ unterscheiden. Jeder Link ist auf dem (identischen) HiScout-Server einer BK zugeordnet, die auf eine bestimmte Datenbankinstanz verweist. Dadurch lassen sich die Mandanten-Daten nicht „nur“ logisch über Rubriken separieren, sondern auch physisch über verschiedene Datenbankinstanzen. Übergreifende Stammdaten, die für alle gelten und auf die alle Zugriff haben sollen, müssen von einem „Master“ aus in die anderen Datenbankinstanzen hinein synchronisiert werden.

Methoden und Metriken können bei Bedarf unterschiedlich definiert werden. Die HiScout-Administratoren lassen sich für jede BK separat einrichten.

Eigene Instanz mit Replikation gemeinsam genutzter Modelle und Daten auf unterschiedlichen IT-Systemen

Dies ist die höchste Separierungsstufe der HiScout-Lösung. Sie gleicht dem vorherigen Mandantenkonzept, wird aber auf unterschiedlichen IT-Systemen betrieben – für eine maximale Separierung der Mandanten.

Als einer der führenden Lösungsanbieter für IT-gestützte GRC-Management-Tools im deutschsprachigen Raum zählen namhafte Institutionen aus dem Dienstleistungs-, Finanz- und Industriesektor sowie der öffentlichen Verwaltung zu unseren Kunden.

Die HiScout-Plattform integriert sämtliche GRC-Themen basierend auf einem zentralen Datenmodell. Die maximale Flexibilität ermöglicht eine individuelle, konfigurierbare Anpassungsfähigkeit an vielfältige Einsatzmöglichkeiten. Das Leistungsspektrum umfasst unter anderem:

– Business Continuity Management nach ISO 22301 und BSI 100-4

– Information Security Management nach ISO 27001

– IT-Grundschutz nach BSI 200-1 bis 200-3

– Datenschutz nach EU-DSGVO

Angelehnt an das Agile Manifest steht die Zusammenarbeit mit dem Kunden mehr im Vordergrund als langwierige Vertragsverhandlungen. Wir weichen gemeinsam mit Ihnen vom Plan ab, sofern das Projekt dies erfordert. Dadurch erschließen wir einen besseren Weg, Software zu entwickeln – 100% Made in Germany.

HiScout GmbH

Schloßstraße 1

12163 Berlin

Telefon: +49 (30) 3300888-0

Telefax: +49 (30) 3300888-99

https://www.hiscout.com

Marketing- und Sales-Manager

Telefon: +49 (30) 3300888-0

Fax: +49 (30) 3300888-99

E-Mail: marketing@hiscout.com

![]()

Umfassend, modular und flexibel konfigurierbar

Auf sechs Säulen basiert die HiScout GRC Suite Plattform. GRC steht für Governance, Risk & Compliance. Business Continuity, Information Security, Operational Risk, Compliance, Quality und IT-Service lauten die wichtigen und mächtigen Management-Komplexe.

Zum Modell des Brandenburger Tores der Berliner Software-Schmiede HiScout GmbH gehört neben diesen Säulen das einheitliche Datenmodell, quasi als Fundament.

Auch eine Quadriga fehlt nicht. Sie verkörpert den PDCA-Zyklus, häufig Demingkreis genannt: Plan – Do – Check – Act (Planen – Umsetzen – Prüfen – Handeln). Der Demingkreis steht für einen ständigen iterativen Prozess im Sinne der Qualitätssicherung, dem sich das agil arbeitende HiScout-Entwickler-Team verschrieben hat.

Jedes Modul kann eigenständig eingesetzt werden. Den umfassendsten Schutz für Unternehmen und Einrichtungen bietet natürlich die komplette Suite.

Einheitliche Datenbasis

Das One Data Model mit der ganzheitlichen Datensicht ist ein großer Vorteil des integrierten Managementsystems. Alle relevanten Daten müssen nur einmal erfasst bzw. referenziert werden und stehen dann in allen Modulen jedem berechtigen Mitarbeiter zur Verfügung. Das bedeutet nicht nur eine erhebliche Zeit- und damit Kosteneinsparung gegenüber der bisher heute noch oft anzutreffenden Praxis, bei der Mitarbeiter oft ihr eigenes System pflegen, nicht selten auf Basis von Tabellen-Datenbanken.

Es bedeutet zudem eine erhebliche Verbesserung der Datenintegrität in der Organisation. Damit „vagabundieren“ nicht zig Versionen wichtiger Daten herum, sondern es gibt einen konsolidierten Datenbestand an zentraler Stelle.

Mitarbeiter der Qualitätssicherung, Datenschutzbeauftragte, Zuständige für den Grundschutz oder Business Continuity Manager – alle haben gemäß ihren Rollen und Rechten über ihre Oberflächen Zugriff auf die gemeinsame Datenbasis.

Die Daten werden bei der Konfiguration der HiScout-Plattform einmalig erfasst oder über Schnittstellen eingelesen. Ein Großteil der für die Hiscout GRC Suite benötigten Daten sind bereits in anderen Managementsystemen im Unternehmen vorhanden.

Zum Beispiel ist eine mächtige Datenbank die Configuration Management Database (CMDB). Dort ist die Gesamtheit aller Betriebsmittel erfasst. Andere Managementsysteme von denen die Daten per Schnittstelle übernommen werden können, sind das Active Directory (AD) oder das Issue-Tracking-System des Helpdesk.

Automatisierung der Prozesse

Im Managementsystem sollten Workflows und viele Prozesse möglichst automatisiert ablaufen. So wird einerseits (manuelle) Arbeit eingespart, andererseits werden Fehler vermieden. HiScout unterstützt mit dem Workflow-Tool HiScout Business Logic Engine die Automatisierung der Prozesse. Dabei kann das Werkzeug neben einstufigen Workflows, wie das Erstellen von Wiedervorlagen, die Abbildung von spezialisierten Freigabeverfahren abhängig von ihrem Status, auch komplexe, mehrstufige Prozesse abbilden. Beispielsweise ein Security Incident Management, die lückenlose Bearbeitung von Beschwerden oder das Automatisieren von Krisenstabsübungen.

Für Mitarbeiter, die selten mit den Management-Tools arbeiten, wurde der HiScout Questionnaire geschaffen. Der HTML-basierte Fragenbogen wird per E-Mail zugesandt und unterstützt sie dabei, ohne Schulungsaufwand, Abfragen zu beantworten. Sie müssen sich nicht mit der Oberfläche der Tools vertraut machen.

Werden nicht alle Ausführungen vom zuständigen Manager akzeptiert bzw. sind weitere Ergänzungen notwendig, erhalten die Mitarbeiter nur diese entsprechenden Punkte zur erneuten Vorlage. Das verringert den Zeitaufwand und hilft Fehler zu vermeiden, u. a. weil nach einer erneuten Bearbeitung nicht wieder alle Daten geprüft werden müssen.

Mandantenfähigkeit von Tools ist entscheidendes Kriterium

Viele Verantwortliche scheuen die Investitionen in Personal und Sicherheitsinfrastrukturen, weil sie in der Regel sehr kostenintensiv sind. Daher zögern Kommunen und Unternehmen teilweise noch mit den notwendigen Maßnahmen.

Als ressourcenschonender Weg bietet sich die Zusammenarbeit mit anderen Behörden und Rechenzentrumsdienstleistern an. Ein erhebliches Sparpotenzial – ohne Sicherheitseinbußen – liegt in der gemeinsamen Nutzung von Methoden und Infrastrukturkomponenten bei einem Dienstleister.

Beispiel Anwendungsfall Grundschutz: Folgen die Verantwortlichen der Rechenzentrumsdienstleister dem BSI-Grundschutz (BSI – Bundesamt für Sicherheit und Informationstechnik) sind sie methodisch auf dem richtigen Weg. Hierbei muss bedacht werden, dass man sich im Detail aber auch auf gleiche Verfahren, beispielsweise für die Schutzbedarfsfeststellung, festlegt. Mit der Mandantenfähigkeit der Tools zum IT-Grundschutz lässt sich IT-Sicherheit durch die externen Rechenzentren zentral für alle Mandanten als Service bereitstellen.

Die HiScout GmbH verfolgt drei verschiedene Ansätze zur Abbildung eines Mandantenkonzepts in Abhängigkeit des Grades der Zusammenarbeit.

Das ist zum ersten die Nutzung einer gemeinsamen Instanz und Trennung durch Rollen-und Rechtekonzept über Rubriken. Rubriken sind vergleichbar mit der Ordnerstruktur von Microsoft Windows.

Oder die Nutzung jeweils einer eigenen Instanz mit Replikation gemeinsam genutzter Modelle/Daten auf identischen Systemen.

Zum dritten die Nutzung jeweils einer eigenen Instanz mit Replikation gemeinsam genutzter Modelle/Daten auf unterschiedlichen Systemen.

Effektiver Datenschutz nur Tool-gestützt möglich

Am 25. Mai 2018 treten die EU-Datenschutz-Grundverordnung (EU-DSGVO) und das neue Bundesdatenschutzgesetz in Kraft. Wer das Thema bisher halbherzig oder sogar gar nicht angegangen ist, sollte sich sputen und die Anforderungen der Gesetze umsetzen sowie die Compliance-Regeln entsprechend anpassen. Denn die Befugnisse der Datenschutzbehörden werden mit den neuen Gesetzen gestärkt. Sie können bei Verstößen u.a. Bußgelder in erheblicher Höhe verhängen.

Die vielen Aspekte der Datenschutzregelungen lassen sich aufgrund ihrer enormen Komplexität nur toolgestützt effizient umsetzen.

HiScout bietet mit HiScout Datenschutz die Komplettübersicht über alle Assets eines Unternehmens bzw. einer Einrichtung. Sämtliche relevanten Daten stehen unter einer einheitlichen Oberfläche allen für den Datenschutz verantwortlichen Mitarbeitern und Managern mit einem entsprechenden Rollenkonzept zur Verfügung. Die Gesamtheit aller Daten von Systemen, Anwendungen und Datenbeständen sind an einer zentralen Stelle in einer Datenbank erfasst.

In HiScout Datenschutz können Workflows hinterlegt werden, die bei Einrichtung des Moduls an im Unternehmen vorhandene Vorgaben angepasst werden können.

Damit die Aufgaben dezentral von verschiedenen Mitarbeitern, bei Bedarf auch externen, bearbeitet werden können, verfügt HiScout Datenschutz über eine Schnittstelle zum Microsoft Exchange Server mit seinem ausgeklügelten Rollen- und Rechte-Konzept. Damit lässt sich genau festlegen, wer welche Informationen erhält und welche Aufgaben zu bearbeiten hat.

Die HiScout GRC Suite ist Made in Germany, konkret Made in Berlin. Es gibt keine ausgelagerten Entwicklungsabteilungen im Ausland. Alle Experten arbeiten unter einem Dach unweit der Berliner City. HiScout kann durch die Zusammenarbeit mit führenden Beratungsunternehmen auch sehr große Installationsprojekte stemmen. Diese Partner liefern zudem wertvollen Input für die fachliche Weiterentwicklung der integrierten Plattform.

Als einer der führenden Lösungsanbieter für IT-gestützte GRC-Management-Tools im deutschsprachigen Raum zählen namhafte Institutionen aus dem Dienstleistungs-, Finanz- und Industriesektor sowie der öffentlichen Verwaltung zu unseren Kunden.

Die HiScout-Plattform integriert sämtliche GRC-Themen basierend auf einem zentralen Datenmodell. Die maximale Flexibilität ermöglicht eine individuelle, konfigurierbare Anpassungsfähigkeit an vielfältige Einsatzmöglichkeiten. Das Leistungsspektrum umfasst unter anderem:

– Business Continuity Management nach ISO 22301 und BSI 100-4

– Information Security Management nach ISO 27001

– IT-Grundschutz nach BSI 200-1 bis 200-3

– Datenschutz nach EU-DSGVO

Angelehnt an das Agile Manifest steht die Zusammenarbeit mit dem Kunden mehr im Vordergrund als langwierige Vertragsverhandlungen. Wir weichen gemeinsam mit Ihnen vom Plan ab, sofern das Projekt dies erfordert. Dadurch erschließen wir einen besseren Weg, Software zu entwickeln – 100% Made in Germany.

HiScout GmbH

Schloßstraße 1

12163 Berlin

Telefon: +49 (30) 3300888-0

Telefax: +49 (30) 3300888-99

https://www.hiscout.com

Senior Pre-Sales-Manager

Telefon: +49 (30) 33 00 888-0

E-Mail: sales@hiscout.com

![]()

Sicherheit durch Zusammenarbeit

Außerdem lässt sich das erpresste Geld sicher sinnvoller einsetzen – zum Beispiel für mehr Sicherheit in den Verwaltungen oder Unternehmen. Denn einen Ausfall, erst recht ein Totalausfall der Anwendungen und Systeme, kann sich heute niemand mehr leisten.

Sicherheit ist personal- und ressourcenintensiv

Viele Verantwortliche scheuen die Investitionen nicht nur in Sicherheitsinfrastrukturen sondern auch in Personalaufbau und -weiterbildung, weil sie in der Regel sehr kostenintensiv sind. Daher zögern Kommunen und Unternehmen teilweise noch mit den notwendigen Maßnahmen. Die erforderliche IT-Sicherheit zu gewährleisten und dennoch die Ausgaben möglichst gering zu halten, ist selbstverständlich erstrebenswert.

Aber auf keinen Fall sollte hier am Personal gespart werden. Die Bereitstellung von gut ausgebildetem Personal in ausreichender Anzahl, zum Beispiel für den Informationssicherheitsbeauftragten, ist nicht verhandelbar.

Kompetentes und motiviertes Personal ist das A und O für funktionierende (Sicherheits-)Prozesse und das Gelingen der gestellten Aufgaben. Die entsprechenden Mitarbeiter müssen vom Management gefördert und unterstützt werden, um ihre – oft undankbare – Rolle richtig ausüben zu können. Es ist auch sinnvoll, die Beauftragten nicht „outzusourcen“, um die eigene Hoheit über die Prozesse zu behalten.

Lösung durch Rechenzentrumsdienstleister

Während es am Personal keine Einsparmöglichkeiten gibt, ohne Abstriche an der Sicherheit zu riskieren, zeigen sich an anderer Stelle erhebliche Sparpotenziale auf. Denn es gibt einen ressourcenschonenden, goldenen (Mittel-)Weg – die Zusammenarbeit mit anderen Behörden und Rechenzentrumsdienstleistern. Ein erhebliches Sparpotenzial – ohne Sicherheitseinbußen – liegt dabei in der gemeinsamen Nutzung von Methoden und Infrastrukturkomponenten bei einem Dienstleister.

Schon länger lässt sich der Trend ausmachen, dass öffentliche Verwaltungen IT-Services und Fachverfahren an zentrale Rechenzentren auslagern. Dies ist eine Möglichkeit, mehr Sicherheit zu garantieren und dabei Kosten zu sparen.

Folgen die Verantwortlichen der Rechenzentrumsdienstleister dem BSI-IT-Grundschutz sind sie methodisch auf dem richtigen Weg. Hierbei muss bedacht werden, dass man sich im Detail aber auch auf die gleiche Vorgehensweise, beispielsweise für die Schutzbedarfsfeststellung, festlegen muss.

Mandantenfähigkeit von Tools ist entscheidendes Kriterium

Am Markt agiert eine Reihe von Anbietern, die Tools zum IT-Grundschutz anbieten. Die Verantwortlichen sowohl in den Rechenzentren als auch bei den Anwendern sollten darauf achten, dass diese Werkzeuge in der Lage sind, die Zusammenarbeit technisch zu ermöglichen, aber dennoch die notwendige Separierung gewährleisten können. Das bedeutet: Die Lösung muss mandantenfähig sein. Damit wird IT-Sicherheit durch die externen Rechenzentren zentral für alle Mandanten als Service bereitgestellt.

Die HiScout GmbH verfolgt drei verschiedene Ansätze zur Abbildung eines Mandantenkonzepts. Diese können abhängig von dem gewünschten Grad der Zusammenarbeit eingesetzt werden, um die notwendige Separierung zu gewährleisten

Das ist zum ersten die Nutzung einer gemeinsamen Instanz mit Trennung durch ein Rollen-und Rechtekonzept über Rubriken. Rubriken sind vergleichbar mit der Ordnerstruktur von Microsoft Windows.

Ein weiterer Weg ist die Konfiguration jeweils einer eigenen Instanz mit Replikation gemeinsam genutzter Modelle/Daten auf identischen Systemen.

Zum dritten das Einrichten jeweils einer eigenen Instanz mit Replikation gemeinsam genutzter Modelle/Daten auf unterschiedlichen, physisch getrennten Systemen.

Die Behörden und Kommunen können gemeinsam mit ihren Rechenzentrumsdienstleistern entscheiden, welche Lösung für Ihre Aufgabenstellungen und Sicherheitsanforderungen am besten geeignet ist. Wichtig ist auf jeden Fall, dass trotz getrennter Datenbanken auch eine inhaltliche Zusammenarbeit möglich bleibt. Dies wird durch Replikationsmechanismen erreicht, die sowohl Metadaten wie die Grundschutzkataloge verteilen können, aber auch gemeinsam genutzte IT-Services.

Diese IT-Services könnte ein Rechenzentrumsdienstleister seinen Kunden in Form von Basisdiensten zur Verfügung stellen. Ein Beispiel dafür ist die Bereitstellung eines Datenbankclusters mit definierten Schutzstufen, die über ein SLA (Service Level Agreement) geregelt sind.

Win-win-Situation für Anwender und Dienstleister

Ein Rechenzentrumsdienstleister kann damit auf Bundes-, Landes- oder kommunaler Ebene nicht nur ein Grundschutztool bereitstellen, sondern zusätzlich auch eigene IT-Services anbieten. Auf diese Weise sind die Verwaltungen um einige Sorgen ärmer. Sie müssen sich beispielsweise nur um die Sicherheit einer dezentralen Applikation kümmern, können aber als Back-End einen Dienstleister nutzen. Der Serviceanbieter muss in seinen SLAs klare Qualitätsparameter in Sachen Informationssicherheit zusichern.

Gewissermaßen ist diese Partnerschaft eine Win-win-Situation für Dienstleister, Behörden und Kommunen. Diese sind auf der sicheren Seite und sparen Investitionen in Infrastruktur und IT-Services. Die Rechenzentrumdienstleister erschließen sich neue Geschäftsfelder bei bereits vorhandener Infrastruktur. Das bedeutet für die Dienstleister zusätzliche Einnahmen bei besserer Ressourcenauslastung.

Die Zusammenarbeit lässt sich noch weiter ausbauen bzw. intensivieren. Gelingt es neben der Informationssicherheit noch verwandte Themen wie Business Continuity Management, das Risikomanagement oder die neue EU-Datenschutzgrundverordnung einzubinden, werden auch thematisch weitere Synergien gehoben. Auch das müssen diese Schutz-Tools leisten können.

Erhebliche Einsparungen ohne Abstriche an der Sicherheit sind durch das o.g. Szenario möglich. Aber bitte nicht beim Personal, denn dies ist in Sachen Informationssicherheit die wichtigste Ressource.

Als einer der führenden Lösungsanbieter für IT-gestützte GRC-Management-Tools im deutschsprachigen Raum zählen namhafte Institutionen aus dem Dienstleistungs-, Finanz- und Industriesektor sowie der öffentlichen Verwaltung zu unseren Kunden.

Die HiScout-Plattform integriert sämtliche GRC-Themen basierend auf einem zentralen Datenmodell. Die maximale Flexibilität ermöglicht eine individuelle, konfigurierbare Anpassungsfähigkeit an vielfältige Einsatzmöglichkeiten. Das Leistungsspektrum umfasst unter anderem:

– Business Continuity Management nach ISO 22301 und BSI 100-4

– Information Security Management nach ISO 27001

– IT-Grundschutz nach BSI 200-1 bis 200-3

– Datenschutz nach EU-DSGVO

Angelehnt an das Agile Manifest steht die Zusammenarbeit mit dem Kunden mehr im Vordergrund als langwierige Vertragsverhandlungen. Wir weichen gemeinsam mit Ihnen vom Plan ab, sofern das Projekt dies erfordert. Dadurch erschließen wir einen besseren Weg, Software zu entwickeln – 100% Made in Germany.

HiScout GmbH

Schloßstraße 1

12163 Berlin

Telefon: +49 (30) 3300888-0

Telefax: +49 (30) 3300888-99

https://www.hiscout.com

Senior Pre-Sales-Manager

Telefon: +49 (30) 33 00 888-0

Fax: +49 (30) 33 00 888-99

E-Mail: sales@hiscout.com

![]()